مقال : أدوات تحليل الـStatic Properties للملفات المشبوهه على بيئه windows

فحص الـStatic Properties لأي ملف مشبوهه هي نقطه بدايه جيده لتحليل البرمجيات الخبيثه.فهذه الخطوات ستسمح لك بعمل تقييم أولي عن ماهيه الملف بدون حتى ان تشغل الملف وتتسبب في تلوث النظام .والأن لنلقي نظره علي بضع الأدوات الخاصه بنظام ويندوز والتي هي مفيده لأستخراج معلومات مفيده كما ذكرنا لبعض الملفات التنفيذيه المشكوك بها.

في منشورا سابق تكلمت عن كيف استخراج معلومات الـStatic Properties ولكن في بيئه لينوكس وذلك بأستخدام أداه MASTIFF . وأيضا البث الخاص بي عن البدء في تحليل البرمجيات الخبيثه بأستخدام REMnux والذي كان عن بعض الأدوات المبنيه علي بيئه يونيكس والتي هي مفيده في هذه الأمور .والأن لنلقي نظره علي بعض أدوات تحليل الـStatic Properties علي بيئه ويندوز.

PE Studio:

من تطوير Marc Ochsenmeier وهي أداه ذات واجهه مرئيه لفحص العديد من الـStatic Properties للملفات التنفيذيه المشكوك بها مثل أسماء الدوال المستدعاه والنصوص والتي من الامكان أن تأتي بمثل هذه المعلومات بعدة طرق ولكن الأفضل ان تستخرجها بضغطه زر كلها دون العناء .

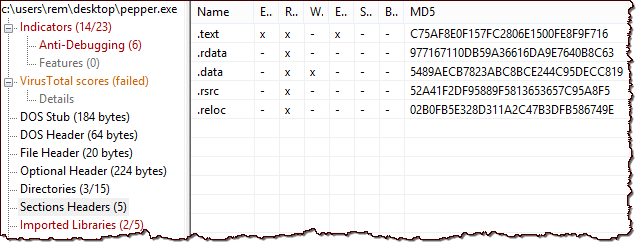

علي سبيل المثال : PE Studio لن يريك فقط الأسماء والخصائص الأخرى للأقسام الخاصه بالملف الـPE ,ولكنه أيضا بشكل تلقائي يحسب قيمه الـMD5 Hash الخاص بكل قسم وقيم الهاش قد تستخدم كــ IOCs, ولكن مبرمجي البرمجيات الخبيثه يستطيعون بسهوله تعديل الـspecimen لتغيير قيمه الهاش الخاصه بالملف. ولهذا السبب,فأنه من المفيد ملاحظه قيم الهاش الخاصه بأقسام البرنامج الخبيث .وبهذه الطريقه,لو قام المهاجم بتغيير جزء من الملف, قيم الهاش لقسم أو أكثر يمكن أن تظل تطابق الـ IOC.

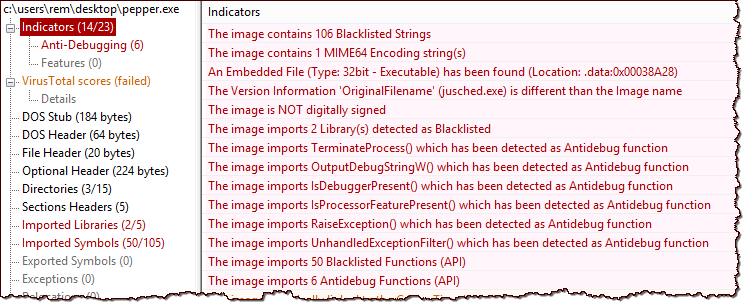

PE Studio بشكل ألي يحدد جوانب الملف التي قد تكون خبيثه كما تري بالأسفل.هذه المؤشرات تتضمن النصوص والـAPI Calls المحظوره,كما تري بالأسفل.PE Studio يستطيع طلب موقع VirusTotal من أجل المعلومات التي قد تحتوي ما يطابق قيم الهاش للملف الذي أنت تفحصه, وهذا بالطبع اذا كان جهازك متصل بالأنترنت.

PE Studio يريك أيضا المعلومات التعريفيه التي قد تضمن في ملف لوصف المؤلف والأصدار.هذه المعلومات قد تزور بسهوله, ولكن في بعض الأوقات قد تستخدم كـ IOCs محتمله.

Peframe:

أداه تعمل من خلال سطر الاوامر , من تطوير Gianni Amato والتي يمكن أن تستخرج بشكل ألي الـStatic Properties الخاصه بالملف, وترينا بعض المعلومات التي نستطيع أن تستخرجها أيضا بـPE Studio.

Peframe تستطيع أن تحسب قيم الهاش, أستخراج تفاصيل عنواين الـPE, أكتشاف الـPackers الشائعه, كشف الـAPI calls المثيره للشكوك ومعلومات اخرى

Peframe مكتوبه بلغه البايثون وتعمل جيدا علي بيئه ويندوز .

ExifTool:

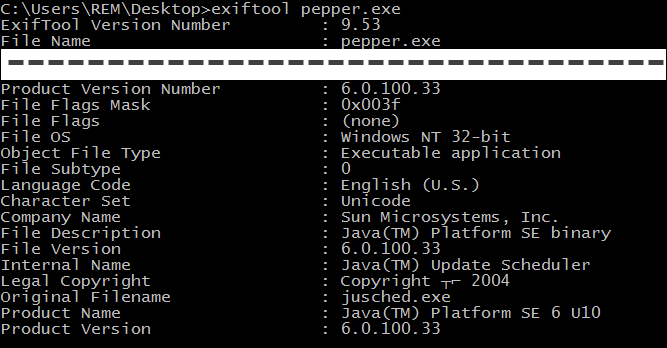

هذه الأداه مناسبه مثل أداه PE Studio وأداه Peframe ,في بعض الأحيان أنه من الأفضل أن يكون لديك أداه تعمل من خلال سطر الاوامر مصممه خصيصا لغرض معين. بشكل عام قد تكون فكره جيده لتضيفها لمجموعه أدواتك التي تقوم بوظائف مشابهه. ExifTool تستطيع أن تستخرج العديد من المعلومات الوصفيه المضمنه داخل الملفات عند تحليل الصور ولكن بالأضافه لذلك تستطيع أستخراج بعض البيانات من الملفات التنفيذيه كما هو موضح في الصوره

Strings2

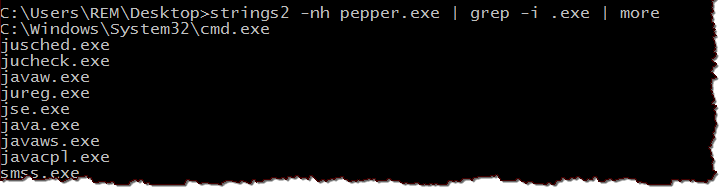

أداه تعمل من خلال سطر الاوامر , مفيده لتحليل الـStatic properties للملفات من تطوير Geoff McDonald. .وهي نوعا ما هي شبيهه بالأدوات التقليديه الخاصه بأستخراج النصوص. واحده من خواصها الجميله أنها أنها قادره علي أستخراج النصوص التي بترميز ASCII وترميز Unicode في خطوه واحده

ايضا من مميزات الاداة هي قدرتها علي أستخراج النصوص من أي عمليه جاريه. بالتأكيد أنت تستطيع عمل هذا من بعض البرامج ذات الواجهه المرئيه مثل Process Explorer و Process Hacker , لكن في بعض الأوقات يكون من الأفضل أن تحصل علي هذه المعلومات من الـCommand Prompt. من الممكن أن العمليات قد تكشف بعض النصوص التي ليست ظاهره داخل الملف حتي يعمل البرنامج. فأستخراج البيانات من عمليه جاريه هي ليست طريقه لتحليل الـStatic properties للبرمجيات الخبيثه.

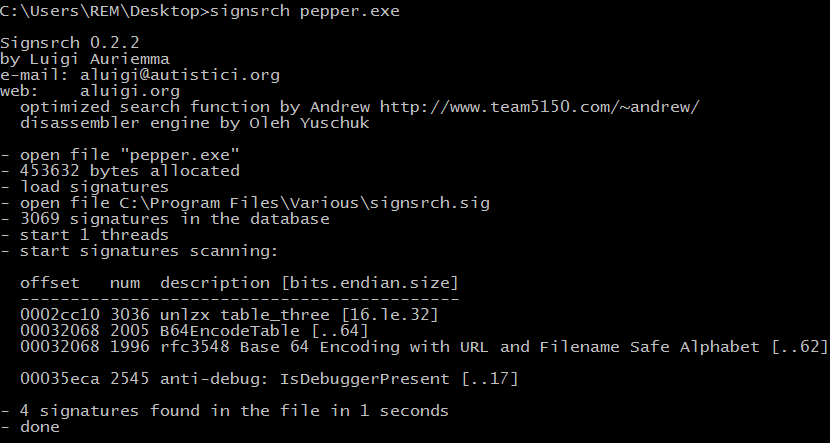

Signsrch:

هي أداه أخرى تستحق أن نذكرها من برمجة Luigi Auriemma .هذه الأداه المفيده تستطيع تحليل الـStatic properties الخاصه بملف لكشف أنماط “الضغط ,الوسائط , خوارزميات التشفير والعديد من الأشياء الأخري مثل النصوص وكود الـanti-debugging”

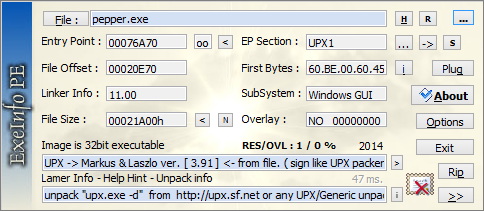

Exeinfo PE:

هي أداه مفيده لفحص العديد من الأجزاء الخاصه بالملف التنفيذي وبشكل خاص في كشف الـsignatures الخاصه بالـpackers المشهوره أستخداما.

في المثال التالي Exeinfo PE حددت أن الملف مضغوط بأداه UPX والتي هي أداه مشهوره لتشفير البرامج , Exeinfo PE تعمل جيدا,لكني لا أعلم من كتبها ولذلك السبب أنا قمت بتشغيلها في نظام معزول مخصص لتحليل البرمجيات الخبيثه

وبالرغم من ذلك UPX سهل تخطيه (مجرد أستخدام الأمر upx -d) ,وهو في الغالب يستخدم من مطوري البرمجيات الخبيثه .وهذا يسمح لك بالأستمرار في تحليل الملف وهو أقل حمايه.

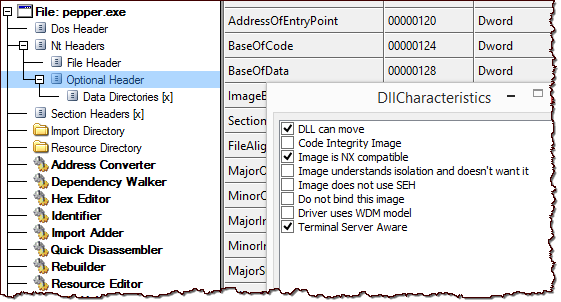

CFF Explorer:

لفحص التفاصيل الأخري لملف التنفيذي, أذا عليك بالتفكير في فتح الـspecimen من برنامج CFF Explorer والتي كتبها Daniel Pistelli .هذه الأداه تجعلك تقوم بتعديل المحتويات الخاصه بعنوان الـPE الخاص بملف.علي سبيل المثال, اذا قررت تحليل كود ملف علي ويندوز 8.1 ,سوف تحتاج لتفريغ الـDynamicBase المحدد في مكان الـDllCharacteristics للتعامل مع خاصيه الـASLR للنظام.

CFF Explorer تسمي هذا المكان “DLL can move” كما تري بالأسفل :

عندما تفحص الـStatic Properties لملف مشكوك به ,سوف تكون قادر علي تقييمه ما اذا كان يحتاج فحص أكثر بطرق أخرى.سوف تكون قادر علي تركيز مجهودك في التحليل القادم في معرفه ما اذا كان الملف بالفعل خبيث , مدي سوءه, كيف تكتشفه وكيف تفحصه بأحسن طريقه.

المقال مترجمه من المقاله الأصليه