أهم ادوات static analysis للملفات الضارة على نظام وندوز

البدء بعملية static analysis للملفات الضارة هي الخطوة الاولى والصحيحه لأجراء تحليل لملف مشبوه به , تحليل الملفات الضارة يمكن تقسيمه الي نوعين static analysis و dynamic analysis .

static analysis تهتم ببنية الملف الضارة ومكوناته وكل ما يتعلق بالامور البرمجية الخاصة بالملف مثل اللغه المستخدمه , الدوال المستخدمه … الخ يمكن ان نشبه العملية بعملية تشريح للملف ومعرفة ما داخله دون تشغيله وهذا نوعا ما اكثر امن .

dynamic analysis تهتم بسلوك الملف والاحداث الي يقوم بها في النظام , هذا النوع من التحليلات يحتاج ان يتم تشغيل الملف ورصد كل تحركات الملفات وتصرفاته , هذا النوع اخطر من static analysis ببسبب ان المحلل يجب عليه ان يشغل الملف ورصد تحركاته ولكن في بعض الحالات يقوم الملف باستغلال ثغرات zero day على النظام .

في هذه المقاله سوف نتعرف على اهم الأدوات المستخدمه في عملية static analysis لنظام وندوز .

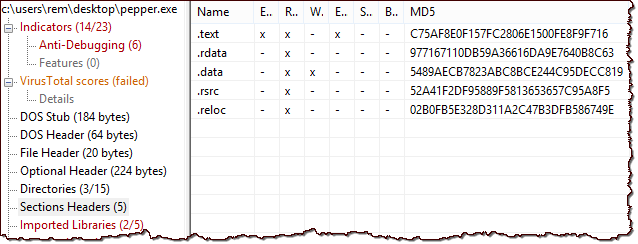

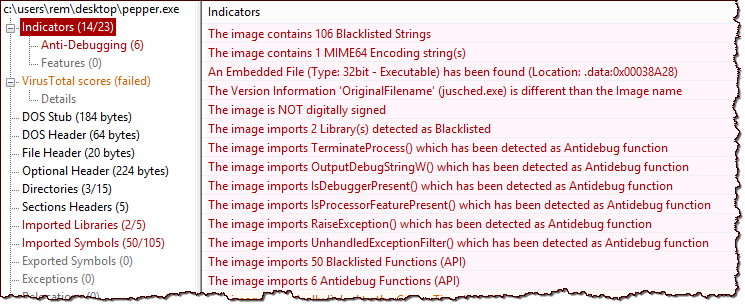

PE Studio :

اداة ذات واجهة رسوميه تستطيع استخدامها لاستخراج خصائص الملفات الضارة مثل النصوص الموجوده في الملف او الدوال المستخدمه في الكود .

الجميل في الاداة انها لا تقوم فقط بعرض المعلومات بل تقوم ايضا بحساب الهاشات الخاصة بكل جزء في الملف ويمكن استخدام هذه الهاشات كتواقيع لاكتشاف الملفات الضارة والعديد من الامور المفيده الاخرى . الاداة الى حد ما , تستطيع ان تقوم بأخبارك الاجزاء الضارة في الملف الخبيث بشكل تلقائي , عن طريق بعض من الخصائص والدوال المحضوره والموضوعه في قاعده بيانات الاداة بانها اماكن حساسه لا يجب الوصول من ملف غير موثوق فيه . ايضا يمكن فحص الملف الخبيث بمساعده موقع virus total من داخل الاداة نفسها (يجب ان تكون متصل بالانترنت هذا شيء بديهي ) .

مطور الاداة Marc Ochsenmeier .

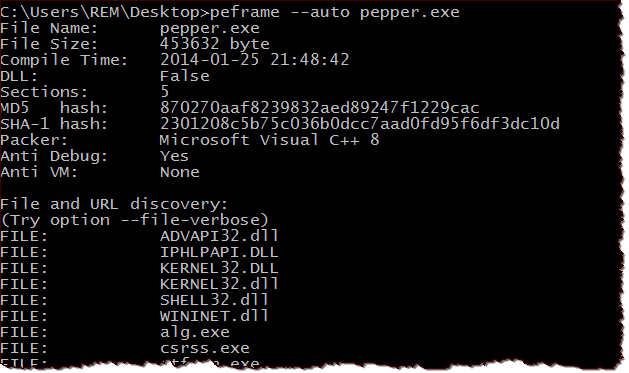

Peframe :

اداة مكتوبة بلغة البرمجه بايثون تعمل من سطر الاوامر تقوم باستخراج خصائص الملفات الضارة بشكل تلقائي , ايضا حساب الهاشات , يمكن ايضا من خلال headers اكتشاف الـ packers المستخدم في ضغط الملف و system calls ايضا api المستخدمه للوصول الى النظام .

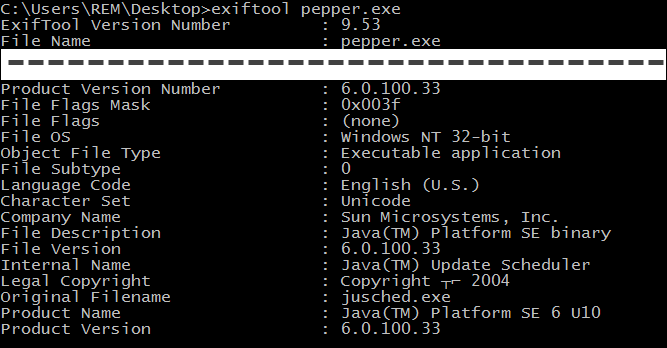

ExifTool :

اداة تعمل من سطر الاوامر تشترك في المهام مع اداة PE STUDIO و Peframe , الاحتفاظ بها في مجموعتك المميزه جيد جدا لبعض الحالات التي يتوجب عليك استخدام اكثر من اداة او للتحقق من مخرجات الادوات المشابهه للوظيفة . يمكن ان تستخدم الاداة لاستخراج بعض المعلومات من الصور ايضا كما هو ظاهر في الصوره .

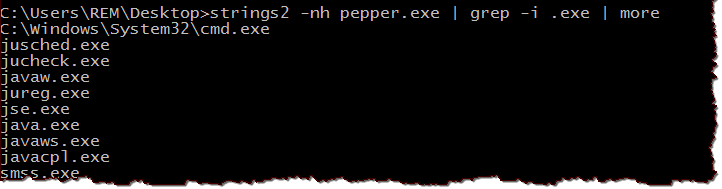

Strings2 :

الأداة للمطور Geoff McDonald تعمل من خلال سطر الاوامر تعمل كباقي ادوات استخراج النصوص من الملفات التنفيذيه , الجميل في الاداة انها تستطيع نصوص لمعياري لـ ASCII و Unicode . ايضا المميز في الاداة هي القدره على استخراج النصوص من ملفات قيد التشغيل (process) يمكن ان تقوم بذلك ايضا ببرامج ذات واجهة رسومية مثل process explorer .

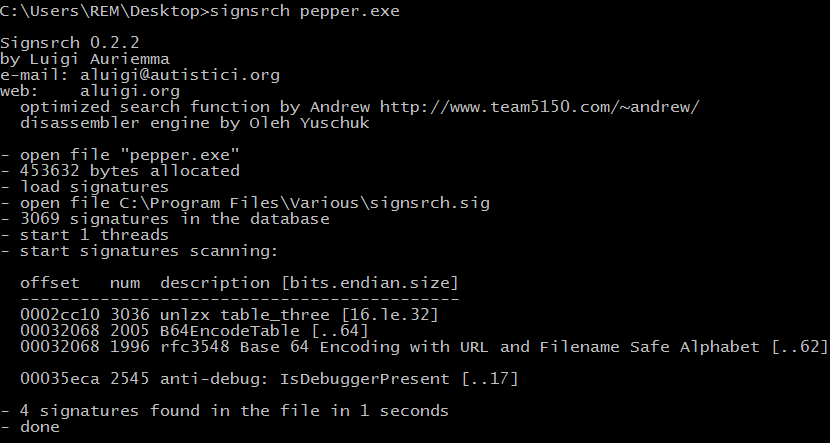

Signsrch :

اداة فعالة اخرى من برمجة Luigi Auriemma , يمكن ان تتعرف على بعض الخصائص الموجوده بداخل الملفات مثل ان تكون خوارزميه مشهوره او ملف وسائط مثل فيديو او صوره او anti-debugging code .. الخ .

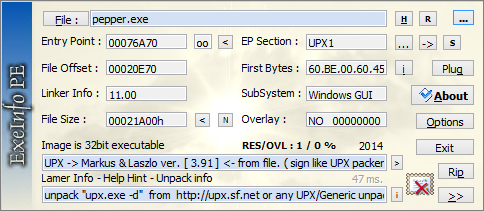

Exeinfo PE :

اداة اخرى لفحص الملفات التنفيذيه لنظام وندوز يمكنها ان تتعرف على بعض الاجزاء التي استخدمت من قبل packers مشهوره , على سبيل المقال يمكن الاداه ان تخبرك ان الملف مضغوط من قبل UPX والمستخدم لتعمية الكود في الملف الضار .

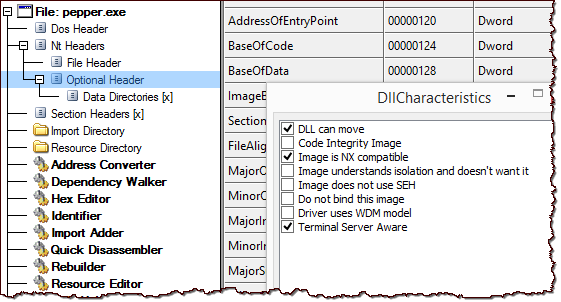

CFF Explorer :

الادة للمطور Daniel Pistelli والتي تسمح لك بتعديل PE header الخاص بالملف , على سبيل المقال اذا اردت ان تقوم بتحليل الملف على نظام وندوز خاصة اصدار 8.1 قد تحتاج الى ان تقوم بمسح DynamicBase flag والذي له علاقة بحماية ASLR في النظام , الادة تقوم باخبارك بملفات DLL المستخدمه.

هذه نبذه بسيطة جدا عن كل اداة , بالتاكيد هناك العديد من الادوات الاخرى والتي قد تتشارك بعض مهامها مع مهام هذه الأدوات .

المصدر : Tools for Analyzing Static Properties of Suspicious Files on Windows