Щ…ЩӮШ§Щ„ : Щ…ЩҒШ§ЩҮЩҠЩ… ЩҲШЈШіШ§ШіЩҠШ§ШӘ ШҘШ®ШӘШЁШ§Шұ ШҘШ®ШӘШұШ§ЩӮ ШӘШ·ШЁЩҠЩӮШ§ШӘ Ш§Щ„ЩҲЩҠШЁ

Ш№Ш§ШҜШ©ЩӢ ШӘЩғЩҲЩҶ ШЈШөШ№ШЁ Ш§Щ„Ш®Ш·ЩҲШ§ШӘ ЩҮЩҠ Ш§Щ„ШЁШҜШ§ЩҠШ©ШҢ ЩҲЩ…ЩҶ ЩҮШ°Ш§ Ш§Щ„Щ…ЩҶШ·Щ„ЩӮШҢ ЩҒЩҠ ЩҮШ°Ш§ Ш§Щ„Щ…ЩӮШ§Щ„ ШіЩҶШіШӘШ№ШұШ¶ ШЈЩғШ«Шұ Ш§Щ„ШЈШіШ§ШіЩҠШ§ШӘ ШЈЩҮЩ…ЩҠШ© Щ„Щ„ШЁШҜШЈ ЩҒЩҠ Щ…Ш¬Ш§Щ„ Ш§Ш®ШӘШЁШ§Шұ Ш§Ш®ШӘШұШ§ЩӮ Ш§Щ„ЩҲЩҠШЁ ШЈЩҲ Щ…Ш§ ЩҠШіЩ…Щү ШЁШ§Щ„ШҘЩҶШ¬Щ„ЩҠШІЩҠШ© (Web Hacking).

ЩҒЩҠ ЩҮШ°Ш§ Ш§Щ„Щ…ЩӮШ§Щ„ШҢ ШіЩҶЩҶШ§ЩӮШҙ ШЈШіШ§ШіЩҠШ§ШӘ Щ…ЩҶ Ш§Щ„Щ…ШӯШӘЩ… ШЈЩҶ ШӘШ№ШұЩҒЩҮШ§ Щ„Щ„ШЁШҜШЈ ЩҒЩҠ Щ…Ш¬Ш§Щ„ Ш§Ш®ШӘШЁШ§Шұ Ш§Ш®ШӘШұШ§ЩӮ Ш§Щ„ЩҲЩҠШЁ! Щ„ЩҶ ЩҶШӘШӯШҜШ« Ш№ЩҶ ШЈЩҠ ШЈШҜЩҲШ§ШӘ ЩҒЩҠ ЩҮШ°Ш§ Ш§Щ„Щ…ЩӮШ§Щ„!! ШҘШ°ЩҶШҢ Ш№ЩҶ Щ…Ш§Ш°Ш§ ШіЩҶШӘШӯШҜШ«!Шҹ

ЩҒЩҠ ЩҮШ°Ш§ Ш§Щ„Щ…ЩӮШ§Щ„ ШіЩҶШӘШӯШҜШ« Ш№ЩҶ Ш§Щ„ШўШӘЩҠ:

* Щ…Ш§ ШӘШӯШӘШ§Ш¬ ШЈЩҶ ШӘШ№ШұЩҒЩҮ Ш№ЩҶ ШЁШұЩҲШӘЩҲЩғЩҲЩ„ HTTP.

* ШЈЩҮЩ… Ш§Щ„Щ…ЩҶЩҮШ¬ЩҠШ§ШӘ Ш§Щ„Щ…ШӘШЁШ№Ш©.

* ШЈЩғШ«Шұ Ш«ШәШұШ§ШӘ Ш§Щ„ЩҲЩҠШЁ Ш§ЩҶШӘШҙШ§ШұЩӢШ§.

ЩҒЩҠ Ш§Щ„Щ…Ш§Ш¶ЩҠШҢ ЩғШ§ЩҶ Ш§Щ„ШӘШұЩғЩҠШІ Ш§Щ„ШЈЩғШЁШұ Ш№Щ„Щү Щ…ЩҮШ§Ш¬Щ…Ш© Ш§Щ„ЩҖWeb Servers ЩҒЩҮЩҠ ЩғШ§ЩҶШӘ ШЈЩ…ШұЩӢШ§ Щ…ЩҶШӘШҙШұЩӢШ§ШҢ ЩҲЩ„ЩғЩҶ ШЁШёЩҮЩҲШұ Ш§Щ„ЩғШ«ЩҠШұ Щ…ЩҶ Ш·ШұЩӮ Ш§Щ„ШӯЩ…Ш§ЩҠШ© Щ…Ш«Щ„ Ш§Щ„ЩҖFirewalls ЩҲШ§Щ„ЩҖIDS ШЈШөШЁШӯ Щ…ЩҶ Ш§Щ„ШөШ№ШЁ ШӘЩҶЩҒЩҠШ° ШЈЩҠЩӢШ§ Щ…ЩҶ Ш§Щ„ЩҮШ¬Щ…Ш§ШӘ Ш№Щ„Щү Ш§Щ„ЩҖWeb Servers ЩҲШЁШ§Щ„ШӘШ§Щ„ЩҠ ШӘШәЩҠШұ Ш§Щ„ШӘЩҲШ¬ЩҮ ШҘЩ„Щү Щ…ЩҮШ§Ш¬Щ…Ш© ШӘШ·ШЁЩҠЩӮШ§ШӘ Ш§Щ„ЩҲЩҠШЁ ЩҲЩҮЩҲ Щ…Ш§ ЩҠШ·Щ„ЩӮ Ш№Щ„ЩҠЩҮ Web Application Hacking.

ШҘШ°ЩҶШҢ Щ…Ш§ ЩҮЩҲ Щ…Ш§ ЩҠШіЩ…Щү ШЁШӘШ·ШЁЩҠЩӮ Ш§Щ„ЩҲЩҠШЁ (Web Application)!Шҹ

ЩҒЩҠ Ш§Щ„ШӯЩӮЩҠЩӮШ© Щ…ЩҶ Ш§Щ„ШөШ№ШЁ Ш§Щ„ЩҲШөЩҲЩ„ Щ„ШӘШ№ШұЩҠЩҒ Ш«Ш§ШЁШӘ Ш№ЩҶ ШӘШ·ШЁЩҠЩӮШ§ШӘ Ш§Щ„ЩҲЩҠШЁШҢ ЩҲШ°Щ„Щғ Щ„Ш№ШҜШ© ШЈШіШЁШ§ШЁ ШЈЩҮЩ…ЩҮШ§ ШЈЩҶЩҮШ§ ШЈШөШЁШӯШӘ Щ…ЩҲШ¬ЩҲШҜШ© ЩҒЩҠ Щ…Ш№ШёЩ… Ш§Щ„Щ…ЩҲШ§ЩӮШ№ Ш§Щ„Щ…ЩҶШӘШҙШұШ© Ш№Щ„Щү Ш§Щ„ШҙШЁЩғШ© Ш§Щ„Ш№ЩҶЩғШЁЩҲШӘЩҠШ©ШҢ ЩҒЩ„Ш§ ШӘШұЩү Щ…ЩҲЩӮШ№ ШҘЩ„Ш§ ЩҲШӘШ¬ШҜЩҮ ЩҠШіШӘШ®ШҜЩ…ЩҮШ§ШҢ Щ„Ш°Щ„Щғ ЩҮЩҶШ§Щғ Ш§Щ„ЩғШ«ЩҠШұЩҠЩҶ Ш§Щ„Ш°ЩҠЩҶ ЩҠШ№ШӘШЁШұЩҲЩҶ ШЈЩҶ ШӘШ·ШЁЩҠЩӮ Ш§Щ„ЩҲЩҠШЁ ЩҮЩҲ Ш§Щ„Щ…ЩҲЩӮШ№ ЩҶЩҒШіЩҮШҢ ЩҲШ№ЩҶШҜЩ…Ш§ ШӘШ®ШЁШұЩҮЩ… Щ…Ш§ ЩҮЩҲ ШӘШ№ШұЩҠЩҒЩғЩ… Щ„ШӘШ·ШЁЩҠЩӮ Ш§Щ„ЩҲЩҠШЁ ЩҠШ®ШЁШұЩҲЩҶЩғЩ… ШЁШіШұШ№Ш© ЩҮЩҲ Ш§Щ„Щ…ЩҲЩӮШ№ Ш§Щ„ШҘЩ„ЩғШӘШұЩҲЩҶЩҠШҢ ЩҒЩҮЩ„ ЩҮШ°Ш§ ЩҮЩҲ Ш§Щ„Щ…Ш№ЩҶЩү Ш§Щ„ШөШӯЩҠШӯ!Шҹ

ЩҒЩҠ Ш§Щ„ШӯЩӮЩҠЩӮШ© Ш§ЩҶШӘШҙШ§Шұ ШӘШ·ШЁЩҠЩӮШ§ШӘ Ш§Щ„ЩҲЩҠШЁ Ш¬Ш№Щ„ ШЁШ§Щ„ЩҒШ№Щ„ Щ…ЩҶ Ш§Щ„ШөШ№ШЁ ШӘШ№ШұЩҠЩҒ ШӘШ·ШЁЩҠЩӮШ§ШӘ Ш§Щ„ЩҲЩҠШЁ ШЁШҙЩғЩ„ ЩҲШ§Ш¶ШӯШҢ ЩҲЩ„ЩғЩҶ Ш§Щ„ШӘШ№ШұЩҠЩҒ Ш§Щ„ШЈЩғШ«Шұ Ш§ЩҶШӘШҙШ§ШұЩӢШ§ ЩҮЩҠ ШЈЩҶ ШӘШ·ШЁЩҠЩӮШ§ШӘ Ш§Щ„ЩҲЩҠШЁ ЩҮЩҠ ШўЩ„ЩҠШ§ШӘ Ш§Щ„ШӘШ№Ш§Щ…Щ„ Щ…Ш№ Ш§Щ„ЩҲЩҠШЁ ШіЩҠШұЩҒШұШҢ ШЁЩ…Ш№ЩҶЩү ШЈЩҶ ШӘШ·ШЁЩҠЩӮШ§ШӘ Ш§Щ„ЩҲЩҠШЁ ЩҮЩҠ Ш№ШЁШ§ШұШ© Ш№ЩҶ ЩҲШіЩҠШ· ШЁЩҠЩҶ Ш§Щ„Щ…ШіШӘШ®ШҜЩ… ЩҲШ§Щ„ЩҲЩҠШЁ ШіЩҠШұЩҒШұ Щ„ЩҠШіШӘШ·ЩҠШ№ Ш§Щ„ШӘШ№Ш§Щ…Щ„ Щ…Ш№ Ш§Щ„ШўЩ„ЩҠШ§ШӘ Ш§Щ„ШӘЩҠ ЩҠЩҲЩҒШұЩҮШ§ Ш§Щ„ЩҲЩҠШЁ ШіЩҠШұЩҒШұ.

ШҘШ°ЩҶШҢ Щ…Ш§ ЩҮЩҠ Ш§Щ„Ш«ШәШұШ§ШӘ Ш§Щ„ШӘЩҠ ШӘШ¬ШҜЩҮШ§ ЩҒЩҠ ШӘШ·ШЁЩҠЩӮШ§ШӘ Ш§Щ„ЩҲЩҠШЁ!Шҹ

Ш№Ш§ШҜШ©ЩӢ Щ…Ш§ ШӘЩғЩҲЩҶ Ш«ШәШұШ§ШӘ ШӘШ·ШЁЩҠЩӮШ§ШӘ Ш§Щ„ЩҲЩҠШЁ ЩҮЩҠ Ш№ШЁШ§ШұШ© Ш№ЩҶ ШЈШ®Ш·Ш§ШЎ ЩҠЩӮШ№ ЩҒЩҠЩҮШ§ Ш§Щ„Щ…ШЁШұЩ…Ш¬ЩҲЩҶ ШЈШ«ЩҶШ§ШЎ ШЁШұЩ…Ш¬Ш© ШӘШ·ШЁЩҠЩӮШ§ШӘ Ш§Щ„ЩҲЩҠШЁ!

ЩҮЩ„ Щ…ЩҶ Ш§Щ„ШіЩҮЩ„ ШҘШөЩ„Ш§Шӯ ЩҮШ°ЩҮ Ш§Щ„ШЈШ®Ш·Ш§ШЎ!Шҹ

ЩҒЩҠ Ш§Щ„ШӯЩӮЩҠЩӮШ©ШҢ Ш§Щ„ЩғШ«ЩҠШұЩҠЩҶ Щ…ЩҶ Ш§Щ„Щ„Ш°ЩҠЩҶ Щ„ЩҠШіШӘ Щ„ШҜЩҠЩҮЩ… ШҜШұШ§ЩҠШ© ЩғШ§ЩҒЩҠШ© ШЁЩҮШ°ЩҮ Ш§Щ„ШЈЩ…ЩҲШұ ЩҠШ№ШӘЩӮШҜЩҲЩҶ ШЈЩҶ Щ…ЩҶ Ш§Щ„ШіЩҮЩ„ ШҘШөЩ„Ш§Шӯ ЩҮШ°ЩҮ Ш§Щ„ШЈШ®Ш·Ш§ШЎШҢ ЩҲЩ„ЩғЩҶ ЩҮШ°Ш§ Ш§Щ„ШЈЩ…Шұ Щ…Ш№Ш§ЩғШі ШӘЩ…Ш§Щ…ЩӢШ§ Щ„Ш§Ш№ШӘЩӮШ§ШҜЩҮЩ…ШҢ ЩҒШҘШөЩ„Ш§ШӯЩҮШ§ ШөШ№ШЁ Ш¬ШҜЩӢШ§ ЩҲШ°Щ„Щғ Щ„ШЈЩҶЩҮШ§ ЩҒЩҠ ШЁШ№Ш¶ Ш§Щ„ШЈШӯЩҠШ§ЩҶ ШӘЩғЩҲЩҶ Ш¬ШІШЎ ШЈШіШ§ШіЩҠ Щ…ЩҶ Ш·ШұЩҠЩӮШ© Ш№Щ…Щ„ Ш§Щ„ШӘШ·ШЁЩҠЩӮ ЩҶЩҒШіЩҮ ЩҲШіШӘШ¬ШҜ ШЈЩҶ ЩҮЩҶШ§Щғ ШЈШ¬ШІШ§ШЎ ЩғШ«ЩҠШұШ© ЩҒЩҠ Ш§Щ„Щ…ЩҲЩӮШ№ ШӘШ№ШӘЩ…ШҜ Ш№Щ„ЩҠЩҮШ§ ШЁШҙЩғЩ„ Щ…ШЁШ§ШҙШұ ШЈЩҲ ШәЩҠШұ Щ…ШЁШ§ШҙШұ. ЩҲЩ„Ш°Щ„Щғ ЩҠЩғЩҲЩҶ Щ…ЩҶ Ш§Щ„ШөШ№ШЁ ШҘШөЩ„Ш§Шӯ ЩҮШ°ЩҮ Ш§Щ„ШЈШ®Ш·Ш§ШЎ!

Щ…Ш§ ЩҮЩҠ Ш§Щ„ЩҖWeb Servers!Шҹ

ЩғЩ…Ш«Ш§Щ„ Ш№Щ„ЩҠЩҮШ§ ЩҒЩҠ Ш§Щ„ЩҲЩҠЩҶШҜЩҲШІШҢ Щ…Ш«Щ„ IIS ЩҲЩҮЩҠ Ш§Ш®ШӘШөШ§Шұ Щ„ЩҖInternet Information Services ЩҲШіШӘШ¬ШҜЩҮШ§ Ш№Щ„Щү ШіЩҠШұЩҒШұШ§ШӘ Ш§Щ„ЩҲЩҠЩҶШҜЩҲШІШҢ ШЈЩ…Ш§ ШЁШ§Щ„ЩҶШіШЁШ© Щ„Щ„ЩҠЩҶЩғШіШҢ Щ…Ш«Щ„ Apache Hypertext Transfer Protocol ЩҲШіШӘШ¬ШҜЩҮШ§ Ш№Щ„Щү Ш§Щ„ШіЩҠШұЩҒШұШ§ШӘ Ш§Щ„ШӘЩҠ ШӘШіШӘШ®ШҜЩ… Ш§Щ„Щ„ЩҠЩҶЩғШі.

ШЁШ§Щ„Ш·ШЁШ№ Ш·ШұЩҠЩӮШ© ШҘШҜШ§ШұШӘЩҮШ§ Щ…Ш®ШӘЩ„ЩҒШ©ШҢ ЩҲЩ„ЩғЩҶ ШҘЩҶ ЩғЩҶШӘ ШӘШіШӘШ®ШҜЩ… ШЈЩҶШёЩ…Ш© ЩҲЩҠЩҶШҜЩҲШІ Ш§Щ„Ш№Ш§ШҜЩҠШ© ШЈЩҲ ШЈЩҶШёЩ…Ш© Ш§Щ„Щ„ЩҠЩҶЩғШі Ш§Щ„Ш№Ш§ШҜЩҠШ© ЩҒШіЩҠШёЩ„ Ш§Щ„Щ…ЩҮЩ… ЩҮЩҲ Ш§Щ„Щ…ЩҮЩ…ШҢ Ш№Ш§ШҜШ© Щ…Ш§ ШіШӘШ¬ШҜ ШЈЩҶ ШӘШ·ШЁЩҠЩӮШ§ШӘ Ш§Щ„ЩҲЩҠШЁ ЩҒЩҠ ШЈЩҶШёЩ…Ш© Ш§Щ„Щ„ЩҠЩҶЩғШі ШӘШ№Щ…Щ„ ЩҒЩҠ ЩҮШ°Ш§ Ш§Щ„Щ…ШіШ§Шұ /var/www/ ЩҲЩ„ЩғЩҶ ЩҮЩҶШ§Щғ ШЁШ№Ш¶ Ш§Щ„Щ…ШіШ§ШұШ§ШӘ Ш§Щ„ШЈШ®ШұЩү Ш§Щ„ШӘЩҠ ШӘШ№ШӘШЁШұ Щ…ЩҮЩ…Ш© Щ„ШЈЩҠ ШӘШ·ШЁЩҠЩӮ ЩҲЩҠШЁ ШЈЩҲ ЩғЩҶШёШ§Щ… Щ„ЩҠЩҶЩғШі ШЁШҙЩғЩ„ Ш№Ш§Щ…ШҢ Щ…Ш«Щ„:

1. /etc/shadow : ЩҲЩҮЩҠ Ш§Щ„ШӘЩҠ ШӘШ¬ШҜ ШЁЩҮШ§ Ш§Щ„ЩҮШ§ШҙШ§ШӘ Ш§Щ„Ш®Ш§ШөШ© ШЁЩғЩ„Щ…Ш§ШӘ Щ…ШұЩҲШұ Ш§Щ„Щ…ШіШӘШ®ШҜЩ…ЩҠЩҶ.

2. /usr/lib : ШіШӘШ¬ШҜ ЩҒЩҠ ЩҮШ°Ш§ Ш§Щ„Щ…Ш¬Щ„ШҜ ЩғЩ„ Ш§Щ„ШЁЩҠШ§ЩҶШ§ШӘ Ш§Щ„ШӘЩҠ ШӘШ№ШӘЩ…ШҜ Ш№Щ„ЩҠЩҮШ§ ШӘШ·ШЁЩҠЩӮШ§ШӘ Ш§Щ„ЩҲЩҠШЁ ЩҒЩҠ Ш§Щ„Ш№Щ…Щ„ШҢ ЩҲШ°Щ„Щғ Ш№Щ„Щү Ш§Щ„ШұШәЩ… Щ…ЩҶ ШЈЩҶЩҮ Щ„Ш§ ЩҠЩҲШ¬ШҜ ШЁЩҮШ°Ш§ Ш§Щ„Щ…ШіШ§Шұ ШЈЩҠ Щ…Щ„ЩҒШ§ШӘ Щ…ЩҶ Ш§Щ„Щ…ЩҒШӘШұШ¶ ШЈЩҶ ШӘШ№Щ…Щ„ ШЁШӘШҜШ®Щ„ Ш§Щ„Щ…ШіШӘШ®ШҜЩ… ЩҶЩҒШіЩҮ.

3. /var/* : ЩҲЩҮЩҲ Ш§Щ„Щ…ШіШ§Шұ Ш§Щ„Ш°ЩҠ ШіШӘШ¬ШҜ ШЁЩҮ Ш§Щ„Щ…Щ„ЩҒШ§ШӘ Ш§Щ„Ш®Ш§ШөШ© ШЁЩӮЩҲШ§Ш№ШҜ Ш§Щ„ШЁЩҠШ§ЩҶШ§ШӘШҢ ЩҲШіШ¬Щ„Ш§ШӘ Ш§Щ„ЩҶШёШ§Щ…ШҢ ЩҲШЁШ§Щ„Ш·ШЁШ№ Ш§Щ„ЩҖSource Code Ш§Щ„Ш®Ш§Шө ШЁШӘШ·ШЁЩҠЩӮ Ш§Щ„ЩҲЩҠШЁ ЩҶЩҒШіЩҮ.

4. /bin : ЩҮШ°Ш§ Ш§Щ„Щ…ШіШ§Шұ ЩҠШӯШӘЩҲЩҠ Ш№Щ„Щү ШЁШұШ§Щ…Ш¬ ЩҠШӯШӘШ§Ш¬ЩҮШ§ Ш§Щ„ЩҶШёШ§Щ… Щ„Щ„Ш№Щ…Щ„ШҢ ЩҒЩғЩ„Щ…Ш© bin ЩҮЩҠ Ш§Ш®ШӘШөШ§Шұ Щ„ЩҖBinaryШҢ ЩҲШіШӘШ¬ШҜ ШЁЩҮШ§ ШЁШ№ШҜ Ш§Щ„ШЁШұШ§Щ…Ш¬ Ш§Щ„Ш¶ШұЩҲШұЩҠШ© Щ…Ш«Щ„ ls ЩҲgrep.

Щ…Щ„ШӯЩҲШёШ©: Щ„Щ…ЩҮШ§Ш¬Щ…Ш© Ш§Щ„ЩҖWeb Servers ШіШӘШӘШ№Ш§Щ…Щ„ Щ…Ш№ЩҮ ЩғШЈЩҶЩғ ШӘЩӮЩҲЩ… ШЁШӘЩҶЩҒЩҠШ° Network Hacking. ЩҒЩғЩ…Ш§ ЩӮЩ„ЩҶШ§ Щ…Ш§ ЩҮЩҠ ШҘЩ„Ш§ ШЈЩҶШёЩ…Ш© Щ…Ш«Щ„ Ш§Щ„ШЈЩҶШёЩ…Ш© Ш§Щ„ШӘЩҠ ШӘШ¬ШҜЩҮШ§ ЩҒЩҠ Ш§Щ„Ш№ШҜЩҠШҜ Щ…ЩҶ Ш§Щ„ШҙШЁЩғШ§ШӘ .

ШӯШіЩҶЩҢШҢ ЩғЩҠЩҒ ЩҠШ№Щ…Щ„ Ш§Щ„Ш§ШӘШөШ§Щ„ ШЁЩҠЩҶЩҠ ЩҲШЁЩҠЩҶ Ш§Щ„ЩҲЩҠШЁ ШіЩҠШұЩҒШұ!Шҹ

ЩҮШ°Ш§ ШіШӨШ§Щ„ Щ…ЩҮЩ…ШҢ ШҜШ№ЩҶШ§ ЩҶШ¬ЩҠШЁ Ш№Щ„ЩҠЩҮШҢ ЩғЩ„ЩҶШ§ ШіЩ…Ш№ЩҶШ§ Ш№ЩҶ Щ…Ш§ ЩҠШіЩ…Щү ШЁШ§Щ„ЩҖHTTPШҢ ШЁЩ„ ШЈЩҶЩҶШ§ ЩҶШұШ§ЩҮ ШҜШ§ШҰЩ…ЩӢШ§ ЩҒЩҠ ШЁШҜШ§ЩҠШ© ШЈЩҠ ШұШ§ШЁШ· ЩҶШӯШ§ЩҲЩ„ Ш§Щ„ШҜШ®ЩҲЩ„ ШҘЩ„ЩҠЩҮ Щ…ЩҶ Ш®Щ„Ш§Щ„ Ш§Щ„Щ…ШӘШөЩҒШӯШҢ ЩҒШ№ЩҶШҜЩ…Ш§ ЩҶШӯШ§ЩҲЩ„ Ш§Щ„ШҜШ®ЩҲЩ„ Щ„Щ…ШҜЩҲЩҶШ© iSecur1tyШҢ ЩҶШ¬ШҜ ШЈЩҶЩҶШ§ ЩҶШҜШ®Щ„ЩҮ ЩҒЩҠ Ш§Щ„Щ…ШӘШөЩҒШӯ ШЁЩҮШ°ЩҮ Ш§Щ„Ш·ШұЩҠЩӮШ© “isecur1ty.org” ЩҲЩ„ЩғЩҶ ШҘЩҶ ЩҶШёШұЩҶШ§ ШҘЩ„Щү Ш§Щ„Щ…ШӘШөЩҒШӯШҢ ШіЩҶШ¬ШҜ ШЈЩҶ Ш§Щ„ШұШ§ШЁШ· ШЈШ¶ЩҠЩҒ Ш№Щ„ЩҠЩҮ ШЈШ¬ШІШ§ШЎ ШЈШ®ШұЩү Щ„ЩҠШөШЁШӯ “http://isecur1ty.org” ШЈЩҲ ЩҒЩҠ ШЈШӯЩҠШ§ЩҶЩӢШ§ ШЈШ®ШұЩү “http://www.isecur1ty.org”ШҢ ШЈЩ…Ш§ ШҘШ°Ш§ ШӯШ§ЩҲЩ„ЩҶШ§ Ш§Щ„ШҜШ®ЩҲЩ„ ШҘЩ„Щү Щ…ЩҲЩӮШ№ Щ…Ш«Щ„ Ш§Щ„ЩҖFacebook Щ…Ш«Щ„Ш§ЩӢШҢ ШіЩҶШ¬ШҜ ШЈЩҶЩҶШ§ ШӯШӘЩү Щ„ЩҲ ШЈШҜШ®Щ„ЩҶШ§ Ш§Щ„ШұШ§ШЁШ· ШЁЩҮШ°Ш§ Ш§Щ„ШҙЩғЩ„ “facebook.com” ШіЩҶШ¬ШҜ ШЈЩҶЩҮ ШӘШӯЩҲЩ„ ЩҒЩҠ Ш§Щ„Щ…ШӘШөЩҒШӯ ШҘЩ„Щү “https://facebook.com”ШҢ Щ…ЩҮЩ„Ш§ЩӢ!!!! Щ„Щ…Ш§ ЩҮЩҠ https ЩҲЩ„ЩҠШі http ЩғЩ…Ш§ ЩҶШұЩү ЩҒЩҠ Щ…ШҜЩҲЩҶШ© iSecur1ty!!!! ШіШЈШ¬ЩҠШЁ Ш№Щ„Щү ЩҮШ°ЩҮ Ш§Щ„Ш¬ШІШҰЩҠШ© ЩҒЩҠ Ш§Щ„Ш¬ШІШЎ Ш§Щ„ЩӮШ§ШҜЩ…ШҢ ЩҲЩ„ЩғЩҶ Ш§Щ„ШўЩҶ ШҜШ№ЩҶШ§ ЩҶШӘШӯШҜШ« ШЈЩғШ«Шұ Ш№ЩҶ ШЁШұЩҲШӘЩҲЩғЩҲЩ„ HTTPШҢ ЩҮШ°ЩҮ Ш§Щ„ЩғЩ„Щ…Ш© Ш§Ш®ШӘШөШ§Шұ ШҘЩ„Щү Ш¬Щ…Щ„Ш© “Hypertext Transfer Protocol”ШҢ ЩҮШ°Ш§ Ш§Щ„ШЁШұЩҲШӘЩҲЩғЩҲЩ„ ЩҠШіШӘШ®ШҜЩ… ЩғШ§Щ„ШЁШұЩҲШӘЩҲЩғЩҲЩ„ Ш§Щ„ШЈШіШ§ШіЩҠ ЩҒЩҠ ШӘЩҲШ§ШөЩ„ Ш§Щ„ШЁЩҠШ§ЩҶШ§ШӘ Ш№Щ„Щү Ш§Щ„ШҙШЁЩғШ© Ш§Щ„Ш№ЩҶЩғШЁЩҲШӘЩҠШ© Щ…ЩҶШ° Ш№Ш§Щ… 1990.

ЩҮШ°Ш§ Ш§Щ„ШЁШұЩҲШӘЩҲЩғЩҲЩ„ Щ…ЩҶ ЩҶЩҲШ№ “Stateless” ЩҲЩҮШ°Ш§ ЩҠШ№ЩҶЩҠ ШЈЩҶ ЩғЩ„ “Request” ЩҠШұШіЩ„ЩҮ Ш§Щ„Щ…ШӘШөЩҒШӯ ШҘЩ„Щү Ш§Щ„Щ…ЩҲЩӮШ№ ШЈЩҲ Ш§Щ„ШӘШ·ШЁЩҠЩӮШҢ ЩҲЩғЩ„ “Response” ЩҠЩғЩҲЩҶ Щ…ШіШӘЩӮЩ„ Ш№ЩҶ ШЈЩҠ Ш·Щ„ШЁШ§ШӘ ШЈЩҲ ШұШҜЩҲШҜ ШЈШ®ШұЩү.

ЩҒЩҠ Ш§Щ„ШӯЩӮЩҠЩӮШ©ШҢ ШҘШөШҜШ§Шұ HTTP ШұЩӮЩ… 1.0 ЩҠШіШӘШ®ШҜЩ… Ш§ШӘШөШ§Щ„ Ш¬ШҜЩҠШҜ Щ…Ш№ ЩғЩ„ “Ш·Щ„ШЁ” ЩҲЩғЩ„ “ШұШҜ” ШЈЩҠ ШЈЩҶЩҮ ЩҠШөЩҶШ№ Ш§ШӘШөШ§Щ„ Ш¬ШҜЩҠШҜ ЩҒЩҠШұШіЩ„ Ш§Щ„Ш·Щ„ШЁ Щ…ЩҶ Ш§Щ„Щ…ШӘШөЩҒШӯШҢ ЩҲШ№ЩҶШҜЩ…Ш§ ЩҠШіШӘШ¬ЩҠШЁ Ш§Щ„Щ…ЩҲЩӮШ№ ШЈЩҲ Ш§Щ„ШіЩҠШұЩҒШұ ЩҲЩҠШұШіЩ„ “ШұШҜ” ЩҒЩҒЩҠ ЩҮШ°ЩҮ Ш§Щ„ШӯШ§Щ„Ш© Ш§Щ„Ш§ШӘШөШ§Щ„ ЩҠЩҶШӘЩҮЩҠШҢ ЩҲЩ„ЩғЩҶ ЩҒЩҠ Ш§Щ„ШҘШөШҜШ§Шұ ШұЩӮЩ… 1.1 ШЈШөШЁШӯ ШЁШҘЩ…ЩғШ§ЩҶЩҮ Ш§ШіШӘШ®ШҜШ§Щ… Ш§ШӘШөШ§Щ„ ЩҲШ§ШӯШҜ Щ„ЩҠЩӮЩҲЩ… ШЁШҘШұШіШ§Щ„ ЩҲШ§ШіШӘЩӮШЁШ§Щ„ ШЈЩғШ«Шұ Щ…ЩҶ Ш·Щ„ШЁ ЩҲШЈЩғШ«Шұ Щ…ЩҶ ШұШҜ.

ШӯШіЩҶЩҢШҢ ШЈЩҶШӘЩҺ ШЈШ®ШЁШұШӘЩҶШ§ ШЈЩҶ ЩҮШ°Ш§ Ш§Щ„ШЁШұЩҲШӘЩҲЩғЩҲЩ„ Щ…ЩҶ ЩҶЩҲШ№ “Stateless” ШЈЩҠ ШЈЩҶЩҮ Щ„Ш§ ЩҠЩғЩҲЩҶ Щ„ШҜЩҠЩҮ Щ…Ш№ШұЩҒШ© ШЁШЈЩҠ Request ШЈЩҲ Response ШіШ§ШЁЩӮШҢ ЩҒЩҠ ЩҮШ°ЩҮ Ш§Щ„ШӯШ§Щ„Ш©ШҢ Ш№ЩҶШҜ ШҜШ®ЩҲЩ„ЩҠ Щ…Ш«Щ„Ш§ЩӢ Щ„Щ…ЩҲЩӮШ№ Щ„ШҙШұШ§ШЎ Ш§Щ„Щ…ЩҶШӘШ¬Ш§ШӘ ШЁШҙЩғЩ„ ШЈЩҲЩҶЩ„Ш§ЩҠЩҶШҢ ЩҒШіШЈШӯШӘШ§Ш¬ ШҘЩ„Щү ШЈЩҶ ШЈЩӮЩҲЩ… ШЁШӘШіШ¬ЩҠЩ„ ШҜШ®ЩҲЩ„ЩҠ ШЁШ№ШҜ ЩғЩ„ Ш№Щ…Щ„ЩҠШ©ШҢ ШЈЩҠ ШЈЩҶЩҶЩҠ Ш№ЩҶШҜ ШҘШ¶Ш§ЩҒШӘЩҠ Щ„Щ…ЩҶШӘШ¬ ЩҒЩҠ Ш№ШұШЁШ© Ш§Щ„ШҙШұШ§ШЎ Ш§Щ„Ш®Ш§ШөШ© ШЁЩҠ ШіШЈШӯШӘШ§Ш¬ ШҘЩ„Щү ШӘШіШ¬ЩҠЩ„ ШҜШ®ЩҲЩ„ЩҠШҢ ЩҲШЈШ«ЩҶШ§ШЎ ШҘЩғЩ…Ш§Щ„ЩҠ Щ„Ш№Щ…Щ„ЩҠШ© Ш§Щ„ШҙШұШ§ШЎ ШіШЈШӯШӘШ§Ш¬ Щ„ШҘШ№Ш§ШҜШ© ШӘШіШ¬ЩҠЩ„ ШҜШ®ЩҲЩ„ЩҠ ЩҲЩҮЩғШ°Ш§.. ЩҲЩғЩ„ Ш°Щ„Щғ Щ„ШЈЩҶ Ш§Щ„ШЁШұЩҲШӘЩҲЩғЩҲЩ„ Щ…ЩҶ ЩҶЩҲШ№ “Stateless”!! Ш§Щ„ШӯЩ„ Щ„ЩҮШ°ЩҮ Ш§Щ„Ш¬ШІШҰЩҠШ© ШЈЩҶ Ш§Щ„ШЁШұЩҲШӘЩҲЩғЩҲЩ„ ЩҠШіШӘШ®ШҜЩ… Щ…Ш§ ЩҠШіЩ…Щү ШЁШ§Щ„ЩҖ”Cookies”ШҢ Щ…Ш§Ш°Ш§ ШӘШ№ЩҶЩҠ ШЁЩҮШ°Ш§ Ш§Щ„Щ…ШөШ·Щ„Шӯ!Шҹ ЩҒШҘЩҶ ШӯШ§ЩҲЩ„ШӘ ШӘШұШ¬Щ…ШӘЩҮ ШЁШҙЩғЩ„ ШӯШұЩҒЩҠ ШіЩҠЩғЩҲЩҶ Ш§Щ„Щ…Ш№ЩҶЩү Щ…Ш¶ШӯЩғЩӢШ§ ЩҲЩ„ЩҠШі Щ„ЩҮ Ш№Щ„Ш§ЩӮШ© ШЁШ§Щ„Щ…ЩҲШ¶ЩҲШ№ Ш§Щ„Ш°ЩҠ ЩҶШӘШӯШҜШ« Ш№ЩҶЩҮ. ЩҒЩҠ Ш§Щ„ШӯЩӮЩҠЩӮШ© ЩҮШ°Ш§ Ш§Щ„Щ…ШөШ·Щ„Шӯ ЩҮЩҲ Ш§Щ„Ш°ЩҠ ЩҠШ¬Ш№Щ„ЩҶШ§ ЩҶШіШӘШ·ЩҠШ№ Ш§Щ„Щ…ШӘШ§ШЁШ№Ш© ШЁШҜЩҲЩҶ ШӘШіШ¬ЩҠЩ„ ШҜШ®ЩҲЩ„ЩҶШ§ ЩҒЩҠ ЩғЩ„ Щ…ШұШ©ШҢ ЩҲШ°Щ„Щғ ШЁШ§ШіШӘШ®ШҜШ§Щ… Щ…Ш§ ЩҠШіЩ…Щү ШЁШ§Щ„ЩҖSessionsШҢ ЩҒЩҮЩҲ ЩҠШӘШӘШЁШ№ ЩғЩ„ Ш§Щ„Ш·Щ„ШЁШ§ШӘ “Requests” Ш§Щ„ШӘЩҠ ШӘЩӮЩҲЩ… ШЁШҘШұШіШ§Щ„ЩҮШ§ Щ„Щ„ШӘШ·ШЁЩҠЩӮ ШЈЩҲ Щ„Щ„Щ…ЩҲЩӮШ№ ЩҲШ°Щ„Щғ Щ…ЩҶ ШЈШ¬Щ„ Ш§Щ„Щ…ШӯШ§ЩҒШёШ© Ш№Щ„Щү Ш§ШӘШөШ§Щ„Щғ ШЁШҜЩҲЩҶ ШЈЩҶ ШӘШ¶Ш·Шұ ШҘЩ„Щү ШӘШіШ¬ЩҠЩ„ ШҜШ®ЩҲЩ„Щғ ШЈШ«ЩҶШ§ШЎ ЩғЩ„ Ш№Щ…Щ„ЩҠШ© ШӘЩӮЩҲЩ… ШЁЩҮШ§. ЩҲЩ„ЩғЩҶ Ш№Щ„Щү Ш§Щ„ШұШәЩ… Щ…ЩҶ ШЈЩҶ ШЈЩҮЩ…ЩҠШ© ЩҮШ°ЩҮ Ш§Щ„Ш¬ШІШҰЩҠШ© ШҘЩ„Ш§ ШЈЩҶЩҮШ§ ШӘЩҲЩҒШұ Ш·ШұЩҠЩӮ ЩғШ«ЩҠШұШ© Щ„Щ„ЩҮШ¬ЩҲЩ… Ш№Щ„Щү Ш§Щ„ШӘШ·ШЁЩҠЩӮ.

ШҘШ°ЩҶШҢ ЩҲШ№ШҜШӘЩҶЩҠ ШЈЩҶ ШӘШ®ШЁШұЩҶЩҠ ШЁЩ…Ш§ЩҮЩҠШ© Ш§Щ„ЩҖ”s” Ш§Щ„ШӘЩҠ ШЈШ¶ЩҠЩҒШӘ ШҘЩ„Щү “http” ШЈШ«ЩҶШ§ШЎ ШҜШ®ЩҲЩ„ЩҶШ§ Щ„Щ…ЩҲЩӮШ№ Ш§Щ„ЩҖFacebookШҢ ШӯШіЩҶЩҢШҢ Щ„Щ„ШЈШіЩҒ ШЁШұЩҲШӘЩҲЩғЩҲЩ„ Ш§Щ„ЩҖhttp ЩҠШіШӘШ®ШҜЩ… Ш§Щ„ЩҶШөЩҲШө Ш§Щ„Ш№Ш§ШҜЩҠШ©ШҢ ШЈЩҲ Щ…Ш§ ЩҠШіЩ…Щү ШЁЩҖ”Plaintext”ШҢ ЩҲЩҮШ°Ш§ ЩҠШ№ЩҶЩҠ ШЈЩҶЩҮ Щ„Ш§ ЩҲШ¬ЩҲШҜ Щ„Щ„ШӯЩ…Ш§ЩҠШ© Ш№Щ„Щү Ш§Щ„ШҘШ·Щ„Ш§ЩӮШҢ ЩҒЩғШ§ЩҶ ШёЩҮЩҲШұ Щ…Ш§ ЩҠШіЩ…Щү ШЁЩҖSSL/TLS ЩҲЩҮЩҠ Ш§Ш®ШӘШөШ§Шұ Щ„ЩҖSecure Socket Layer/Transport Layer Security ЩҲЩҮЩҠ Щ…Ш§ ЩҠШҙШ§Шұ ШҘЩ„ЩҠЩҮШ§ ШЁЩҖ”s” ШЈШ«ЩҶШ§ШЎ ШҜШ®ЩҲЩ„Щғ Щ„ШЈЩҠ Щ…ЩҲЩӮШ№ ЩҒЩҮЩҠ ШӘШ¶Ш§ЩҒ ШЁШ№ШҜ ЩғЩ„Щ…Ш© “http”. ШҘШ°ЩҶШҢ Щ…Ш§ ЩҮЩҠ ЩҒШ§ШҰШҜШӘЩҮШ§!Шҹ ЩҒШ§ШҰШҜШӘЩҮШ§ ШЈЩҶЩҮШ§ ШӘЩӮЩҲЩ… ШЁШӘШҙЩҒЩҠШұ Ш§Щ„Ш§ШӘШөШ§Щ„ ШЁШӯЩҠШ« ШЈЩҶЩҮ ЩҠШөШЁШӯ Щ…ЩҶ Ш§Щ„ШөШ№ШЁ ШӘЩҶЩҒЩҠШ° ЩҮШ¬Щ…Ш§ШӘ Ш№Щ„Щү Ш§Щ„Ш§ШӘШөШ§Щ„ Щ…Ш«Щ„ ЩҮШ¬Щ…Ш§ШӘ Man-in-the-Middle ШЈЩҲ Eavesdropping ШЈЩҲ Щ…Ш§ ЩҠШіЩ…Щү ШЁЩҮШ¬Щ…Ш§ШӘ Ш§Щ„ШӘЩҶШөШӘШҢ ЩҲЩ„ЩғЩҶ ШөШӯЩҠШӯ ШЈЩҶЩҮШ§ ШӘЩӮЩҲЩ… ШЁШӘШҙЩҒЩҠШұ Ш§Щ„Ш§ШӘШөШ§Щ„ ШҘЩ„Ш§ ШЈЩҶЩҮШ§ Щ„Ш§ ШӘЩҒЩҠШҜ ЩғШ«ЩҠШұЩӢШ§ ЩҒЩҠ Щ…Ш№ШёЩ… Ш§Щ„ЩҮШ¬Щ…Ш§ШӘ Ш§Щ„ШӘЩҠ ШӘШіШӘЩҮШҜЩҒ ШӘШ·ШЁЩҠЩӮШ§ШӘ Ш§Щ„ЩҲЩҠШЁ ШӯШ§Щ„ЩҠЩӢШ§.

ЩҒЩҮЩ…ШӘ Ш§Щ„ШўЩҶ Ш·ШЁЩҠШ№Ш© Ш№Щ…Щ„ ЩҮШ°ЩҮ Ш§Щ„ШЁШұЩҲШӘЩҲЩғЩҲЩ„ШҢ ЩҲЩ„ЩғЩҶЩғ ЩӮЩ„ШӘ ШЈЩҶЩҶЩҠ Ш§Щ„Щ…ШӘШөЩҒШӯ Ш§Щ„Ш®Ш§Шө ШЁЩҠ ЩҠШұШіЩ„ Щ…Ш§ ЩҠШіЩ…Щү ШЁШ§Щ„ЩҖRequest ЩҲШЈЩҶ Ш§Щ„ШіЩҠШұЩҒШұ ШЈЩҲ Ш§Щ„Щ…ЩҲЩӮШ№ ЩҠШұШҜ Ш№Щ„ЩҠЩ‘ ШЁШҘШұШіШ§Щ„ Щ…Ш§ ЩҠШіЩ…Щү ШЁЩҖResponseШҢ ЩҒЩ…Ш§ ЩҮЩҠ Ш·ШЁЩҠШ№Ш© ЩҮШ°ЩҮ Ш§Щ„Ш·Щ„ШЁШ§ШӘ ЩҲШ§Щ„ШұШҜЩҲШҜ ШЈЩҲ Ш§Щ„Ш§ШіШӘШ¬Ш§ШЁШ§ШӘ!Шҹ

ЩғЩ„ Ш·Щ„ШЁ ШЈЩҲ Ш§ШіШӘШ¬Ш§ШЁШ© ЩҠШӯШӘЩҲЩҠ Ш№Щ„Щү Щ…Ш§ ЩҠШіЩ…Щү ШЁШ§Щ„ЩҖMessage ЩҲЩҮЩҠ Щ…Ш§ ШӘШӯШӘЩҲЩҠ Ш№Щ„Щү Щ…Ш§ ЩҠШіЩ…Щү ШЁШ§Щ„ЩҖHeaders:

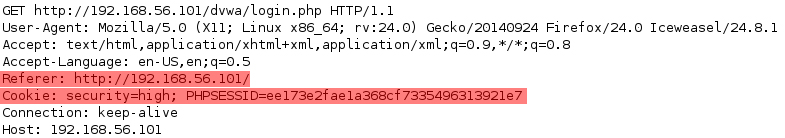

Щ…Ш«Ш§Щ„ Ш№Щ„Щү Ш§Щ„Ш·Щ„ШЁ Ш§Щ„Ш°ЩҠ ЩҠШұШіЩ„ЩҮ Ш§Щ„Щ…ШӘШөЩҒШӯ Ш§Щ„Ш®Ш§Шө ШЁЩғ ШЈШ«ЩҶШ§ШЎ Ш·Щ„ШЁ ШөЩҒШӯШ© Щ…Ш§:

ШЈЩҮЩ… Ш§Щ„ЩҖHeaders Ш§Щ„ШӘЩҠ ШӘШ¬ШҜЩҮШ§ ЩҒЩҠ ШұШіШ§Щ„Ш© Ш§Щ„ЩҖRequest ЩҮЩҠ:

ШЈЩҮЩ… Ш§Щ„ЩҖHeaders Ш§Щ„ШӘЩҠ ШӘШ¬ШҜЩҮШ§ ЩҒЩҠ ШұШіШ§Щ„Ш© Ш§Щ„ЩҖRequest ЩҮЩҠ:

Referrer: ЩҮШ°Ш§ Ш§Щ„ЩҖHeaders ЩҠЩӮЩҲЩ… ШЁШӘЩҲШ¶Шӯ Ш§Щ„ШөЩҒШӯШ© Ш§Щ„ШӘЩҠ ЩғШ§ЩҶ ШЁЩҮШ§ Ш§Щ„Щ…ШіШӘШ®ШҜЩ… ЩӮШЁЩ„ Ш·Щ„ШЁЩҮ Щ„ЩҮШ°Ш§ Ш§Щ„Ш·Щ„ШЁШҢ ШЁЩ…Ш№ЩҶЩү ШЈЩҶЩҮШ§ ШӘЩҲШ¶Шӯ Щ…ЩҶ ШЈЩҠЩҶ ЩӮЩ…ШӘ ШЁШӘЩҶЩҒЩҠШ° ЩҮШ°Ш§ Ш§Щ„Ш·Щ„ШЁ. ШЈЩҮЩ…ЩҠШӘЩҮШ§ ШЁШ§Щ„ЩҶШіШЁШ© Щ„ЩҶШ§ ЩҒЩҠ ШіЩҮЩҲЩ„Ш© ШӘШәЩҠЩҠШұЩҮШ§ШҢ ЩҒШҘЩҶ ЩғШ§ЩҶ Ш§Щ„ШӘШ·ШЁЩҠЩӮ ЩҠШ№ШӘЩ…ШҜ Ш№Щ„ЩҠЩҮШ§ ЩҒЩҠ ШЈЩҠ ЩҶЩҲШ№ Щ…ЩҶ ШЈЩҶЩҲШ§Ш№ Ш§Щ„ШӯЩ…Ш§ЩҠШ© ЩҒЩ…ЩҶ Ш§Щ„ШіЩҮЩ„ ШӘШәЩҠЩҠШұЩҮШ§ ШЁЩӮЩҠЩ…Ш© Щ…ШІЩҠЩҒШ©.

Cookie: ЩҠЩӮЩҲЩ… ШЁШҘШ№Ш§ШҜШ© ШҘШұШіШ§Щ„ Ш§Щ„ЩҖCookie ШҘЩ„Щү Ш§Щ„ШіЩҠШұЩҒШұ Щ…ЩҶ ШЈШ¬Щ„ ШҘШЁЩӮШ§ШЎ Ш§Щ„ЩҖSession Щ…ЩҒШӘЩҲШӯШ© Щ„ЩғЩҠ Щ„Ш§ ШӘЩӮЩҲЩ… ШЁШҘШ№Ш§ШҜШ© Ш§Щ„ШӘШіШ¬ЩҠЩ„ ЩҒЩҠ ЩғЩ„ Щ…ШұШ© ШӘЩӮЩҲЩ… ШЁШӘЩҶЩҒЩҠШ° Ш№Щ…Щ„ЩҠШ© Щ…Ш§ШҢ ЩҲШЁШ§Щ„Ш·ШЁШ№ ЩҮШ°ЩҮ Ш§Щ„ЩӮЩҠЩ…Ш© ЩҠШ¬ШЁ ШЈЩҶ ШӘШіШ§ЩҲЩҠ ЩӮЩҠЩ…Ш© Ш§Щ„ЩҖCookie Ш§Щ„ШӘЩҠ ЩҠШіШӘЩӮШЁЩ„ЩҮШ§ Ш§Щ„Щ…ШӘШөЩҒШӯ Щ…ЩҶ Ш§Щ„ШіЩҠШұЩҒШұ. ШЈЩҮЩ…ЩҠШ© ЩҮШ°Ш§ Ш§Щ„ЩҖHeader ШӘЩғЩҲЩҶ ШЈЩҶЩҮ Щ…ЩҶ Ш§Щ„Щ…Щ…ЩғЩҶ ШЈЩҶ ЩҠЩҲЩҒШұ Valid Session ЩҲЩҠЩ…ЩғЩҶ Щ…ЩҶ Ш®Щ„Ш§Щ„ЩҮШ§ Ш§Ш®ШӘШұШ§ЩӮ Ш§Щ„Щ…ШіШӘШ®ШҜЩ…ЩҠЩҶ Ш§Щ„ШЈШ®ШұЩҠЩҶ Ш§Щ„Щ„Ш°ЩҠЩҶ ЩҠЩӮЩҲЩ…ЩҲЩҶ ШЁШ§ШіШӘШ®ШҜШ§Щ… Ш§Щ„ШӘШ·ШЁЩҠЩӮ.

Щ…Щ„ШӯЩҲШёШ©: Ш§Щ„ЩҖCookie ЩҮЩҠ Щ…Ш§ ЩҠШ·Щ„ЩӮ Ш№Щ„ЩҠЩҮШ§ Session Identifier.

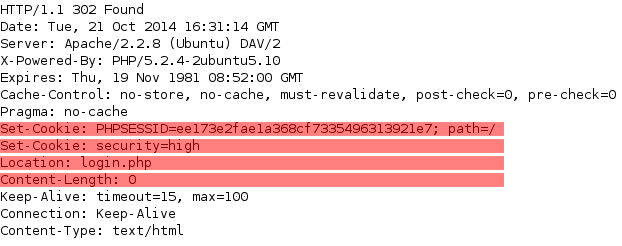

ШЈЩ…Ш§ Ш№ЩҶ Щ…Ш«Ш§Щ„ Ш№ЩҶ Ш§Щ„Ш§ШіШӘШ¬Ш§ШЁШ© ШЈЩҲ Ш§Щ„ШұШҜ Ш§Щ„Ш°ЩҠ ЩҠШӘЩ„ЩӮШ§ЩҮ Ш§Щ„Щ…ШӘШөЩҒШӯ Щ…ЩҶ Ш§Щ„ШіЩҠШұЩҒШұ:

ШЈЩҮЩ… Ш§Щ„ЩҖHeaders Ш§Щ„ШӘЩҠ ШӘШ¬ШҜЩҮШ§ ЩҒЩҠ ШұШіШ§Щ„Ш© Ш§Щ„ЩҖResponse ЩҮЩҠ:

Set-Cookie: ШӘЩӮЩҲЩ… ШЁШӘШІЩҲЩҠШҜ Ш§Щ„Щ…ШӘШөЩҒШӯ ШЁШ§Щ„ЩҖCookie Щ„ШӘШёЩ„ Ш§Щ„ЩҖSession Ш§Щ„Ш®Ш§ШөШ© ШЁШ§Щ„Щ…ШіШӘШ®ШҜЩ… Щ…ЩҒШӘЩҲШӯШ©. ШӘЩғЩҲЩҶ Ш®Ш·ЩҲШұШ© ЩҮШ°Ш§ Ш§Щ„ЩҖHeader ЩҒЩҠ ШҘЩҶ ЩӮШ§Щ… Ш§Щ„ЩҮШ§ЩғШұ ШЁШіШұЩӮШӘЩҮ ЩҠЩ…ЩғЩҶЩҮ Ш§ЩҶШӘШӯШ§Щ„ ЩҮЩҲЩҠШ© ШөШ§ШӯШЁ Ш§Щ„ЩҖCookie Щ„Щ„Ш§ШӘШөШ§Щ„ ШЁШ§Щ„Щ…ЩҲЩӮШ№.

Content-Length: ЩҮЩҶШ§ ЩҠШӘЩ… ШӘЩҲШ¶ЩҠШӯ Ш·ЩҲЩ„ Ш§Щ„ЩҖResponse Body ЩҒЩҠ ЩҮЩҠШҰШ© Bytes. ЩҠЩғЩҲЩҶ ЩҮШ°Ш§ Ш§Щ„ЩҖHeader Щ…ЩҒЩҠШҜ Щ„Щ„ЩҮШ§ЩғШұ ШҘЩҶ ЩӮШ§Щ… ШЁШӘЩҶЩҒЩҠШ° Ш№Щ…Щ„ЩҠШ© Brute Force ЩҒЩҠЩ…ЩғЩҶЩҮ Щ…ШұШ§ЩӮШЁШ© ШӘШәЩҠШұ ЩҮШ°ЩҮ Ш§Щ„ЩӮЩҠЩ…Ш©.

Location: ЩҮШ°Ш§ Ш§Щ„ЩҖHeader ЩҠШіШӘШ®ШҜЩ… Ш№ЩҶШҜЩ…Ш§ ЩҠЩӮЩҲЩ… Ш§Щ„ШӘШ·ШЁЩҠЩӮ ШЁШӘШӯЩҲЩҠЩ„ Ш§Щ„Щ…ШіШӘШ®ШҜЩ… ШҘЩ„Щү ШөЩҒШӯШ© Ш¬ШҜЩҠШҜШ©. ШЈЩҮЩ…ЩҠШӘЩҮ ШӘЩғЩҲЩҶ ЩҒЩҠ ШЈЩҶЩҮ ЩҠШіШ§Ш№ШҜ ЩҒЩҠ Ш§Щ„ШӘШ№ШұЩҒ Ш№Щ„Щү Ш§Щ„ШөЩҒШӯШ§ШӘ Ш§Щ„ШӘЩҠ Щ„Ш§ ЩҠЩ…ЩғЩҶ Ш§Щ„Ш§ЩҶШӘЩӮШ§Щ„ ШҘЩ„ЩҠЩҮШ§ ШҘЩ„Щү ШЁШ№ШҜ Ш№Щ…Щ„ЩҠШ© Ш§Щ„ШӘШӯЩӮЩӮ Щ…ЩҶ Ш§Щ„ЩҮЩҲЩҠШ© “Authenticating”.

ШЁЩ…Ш§ ШҘЩҶЩҶШ§ ШӘШӯШҜШ«ЩҶШ§ Ш№ЩҶ Щ…ШӯШӘЩҲЩҠШ§ШӘ Ш§Щ„ЩҖHeaders ШҜШ№ЩҶШ§ Ш§Щ„ШўЩҶ ЩҶЩҶШ§ЩӮШҙ Щ…Ш§ ЩҮЩҠ ШӯШ§Щ„Ш© Ш§Щ„ШұШҜШҢ ЩҒЩғЩ„ Ш§ШіШӘШ¬Ш§ШЁШ© ШЈЩҲ ШұШҜ ЩҠШөЩ„ ШҘЩ„Щү Ш§Щ„Щ…ШӘШөЩҒШӯ ЩҠШөШ§ШӯШЁЩҮ ЩғЩҲШҜ ЩҠЩҲШ¶Шӯ ШӯШ§Щ„ШӘЩҮШҢ Щ…Ш«Ш§Щ„:

ЩҮЩҶШ§Щғ 50 ШұЩӮЩ… ЩҠЩҲШ¶Шӯ ШӯШ§Щ„Ш© Ш§Щ„ЩҖResponse ЩҲЩҮЩҠ Щ…ЩӮШіЩ…Ш© ШҘЩ„Щү Ш®Щ…ШіШ© Щ…Ш¬Щ…ЩҲШ№Ш§ШӘ ЩҲЩҒЩҮЩ… ШӯШ§Щ„Ш© Ш§Щ„Ш§ШіШӘШ¬Ш§ШЁШ© Ш§Щ„ШӘЩҠ ШӘШөЩ„Щғ ЩҠШіЩҮЩ„ Ш№Щ„ЩҠЩғ ЩҒЩҮЩ… Щ…Ш§ ШӯШҜШ« Щ„Щ„Ш·Щ„ШЁ Ш§Щ„Ш®Ш§Шө ШЁЩғШҢ Ш§Щ„Щ…Ш¬Щ…ЩҲШ№Ш§ШӘ ЩғШ§Щ„ШӘШ§Щ„ЩҠ:

100s: ЩҶШ§ШҜШұЩӢШ§ Щ…Ш§ ШӘШұШ§ЩҮШ§ШҢ ЩҲЩҮЩҠ Щ…Ш№Щ„ЩҲЩ…Ш§ШӘЩҠШ© ШЁШҙЩғЩ„ ШЁШӯШӘШҢ Ш№Ш§ШҜШ©ЩӢ Щ…Ш§ ШӘШҙЩҠШұ ШҘЩ„Щү ШЈЩҶ ЩҮЩҶШ§Щғ Ш§Щ„Щ…ШІЩҠШҜ Щ…ЩҶ Ш§Щ„ШұШҜЩҲШҜ Ш§Щ„ЩӮШ§ШҜЩ…Ш© Щ…ЩҶ Ш§Щ„ШіЩҠШұЩҒШұ.

200s: ЩҮЩҠ ШӘШҙЩҠШұ ШҘЩ„Щү ШЈЩҶ Ш§Щ„Ш·Щ„ШЁ Ш§Щ„Щ…ШұШіЩ„ Щ…ЩҶ Ш§Щ„Щ…ШӘШөЩҒШӯ ШӘЩ… ЩӮШЁЩҲЩ„ЩҮ ШЁЩҶШ¬Ш§Шӯ ЩҲШЈЩҶЩҮ ШӘЩ… ШҘШ№Ш§ШҜШ© ШҘШұШіШ§Щ„ Ш§Щ„ШұШҜ ШҘЩ„Щү Ш§Щ„Щ…ШӘШөЩҒШӯШҢ ЩҲЩҠШ№ШӘШЁШұ ЩғЩҲШҜ Ш§Щ„ШӯШ§Щ„Ш© 200 OK Щ…ЩҶ ШЈЩғШ«Шұ Ш§Щ„ШЈЩғЩҲШ§ШҜ ШҙЩҠЩҲШ№ЩӢШ§.

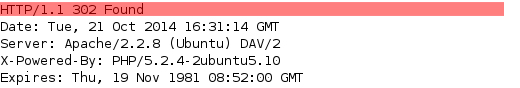

300s: ЩҮШ°ЩҮ Ш§Щ„ШұШҜЩҲШҜ Ш№Ш§ШҜШ©ЩӢ Щ…Ш§ ШӘШҙЩҠШұ ШҘЩ„Щү ШҘШ№Ш§ШҜШ© Ш§Щ„ШӘЩҲШ¬ЩҠЩҮШҢ ШЈЩғШ«ШұЩҮШ§ ШҙЩҠЩҲШ№ЩӢШ§ ЩҮЩҠ 302 Redirect ЩҲЩҮЩҠ Ш§Щ„ШӘЩҠ Ш№Ш§ШҜШ©ЩӢ ШӘШөЩ„Щғ ШЁШ№ШҜ Ш№Щ…Щ„ЩҠШ© ШӘШӯЩӮЩӮ Щ…ЩҶ Ш§Щ„ЩҮЩҲЩҠШ© ШӘЩ…ШӘ ШЁЩҶШ¬Ш§Шӯ ЩҲЩҠШӘЩ… Ш§Щ„ШўЩҶ ШҘШұШіШ§Щ„Щғ ШҘЩ„Щү Ш§Щ„ШөЩҒШӯШ© Щ…Ш§ ШЁШ№ШҜ Ш§Щ„ШӘШӯЩӮЩӮ ЩҲШ№Ш§ШҜШ© ЩҠШӘЩ… ШҘШұШіШ§Щ„ ШұШҜ ШЈШ®Шұ ШЁШ№ШҜ ЩҮШ°Ш§ ЩҲЩҠЩғЩҲЩҶ ЩғЩҲШҜ Ш§Щ„ШӯШ§Щ„Ш© Ш§Щ„Ш®Ш§Шө ШЁЩҮ 200 OK ШЁЩ…Ш§ ЩҠЩҲШ¶Шӯ ШЈЩҶ Ш№Щ…Щ„ЩҠШ© Ш§Щ„ШӘШӯЩӮЩӮ Щ…ЩҶ Ш§Щ„ЩҮЩҲЩҠШ© ШӘЩ…ШӘ ШЁЩҶШ¬Ш§Шӯ.

400s: ШӘШёЩҮШұ ЩҒЩҠ ШӯШ§Щ„Ш§ШӘ ШёЩҮЩҲШұ ШЈШ®Ш·Ш§ШЎ Щ…ЩҶ Ш®Щ„Ш§Щ„ЩғШҢ ЩҒЩҮЩҠ ШӘШҙЩҠШұ ШҘЩ„Щү ШЈЩҶЩғ Ш§ШұШӘЩғШЁШӘ Ш®Ш·ШЈ ШЈШ«ЩҶШ§ШЎ ШҘШұШіШ§Щ„Щғ Щ„Щ„Ш·Щ„ШЁШҢ ЩҲШЈЩғШ«Шұ Ш§Щ„ШЈЩғЩҲШ§ШҜ ШҙЩҠЩҲШ№ЩӢШ§ ЩҒЩҠ ЩҮШ°Ш§ Ш§Щ„ШҙШЈЩҶ ЩҮЩҠ: 401 Unauthorized ЩҲЩҮЩҠ Ш§Щ„ШӘЩҠ ШӘШҙЩҠШұ ШҘЩ„Щү ШЈЩҶЩғ Щ„Ш§ ШӘЩ…Щ„Щғ Ш§Щ„ШөЩ„Ш§ШӯЩҠШ§ШӘ Щ„Ш·Щ„ШЁ ЩҮШ°ЩҮ Ш§Щ„ШөЩҒШӯШ© ЩҲЩ„ЩғЩҶЩҮШ§ Ш№Ш§ШҜШ©ЩӢ Щ…Ш§ ШӘШёЩҮШұ ШЁШ№ШҜ Ш№Щ…Щ„ЩҠШ© ШӘШӯЩӮЩӮ Щ…ЩҶ Ш§Щ„ЩҮЩҲЩҠШ© ШәЩҠШұ ЩҶШ§Ш¬ШӯШ© ШЈЩҲ ШЈЩҶЩғ Щ„Щ… ШӘЩӮЩ… ШЁШ§ШіШӘШ®ШҜШ§Щ… Щ…Ш§ ЩҠШӨЩғШҜ ЩҮЩҲЩҠШӘЩғ ШЁШ№ШҜШҢ 403 ForbiddenШҢ ЩҲЩҮЩҠ Щ…ШҙШ§ШЁЩҮШ© ШҘЩ„Щү 401 ШҘЩ„Ш§ ШЈЩҶ Ш§Щ„ШіЩҠШұЩҒШұ ЩҒЩҠ ЩҮШ°ЩҮ Ш§Щ„ШӯШ§Щ„Ш© ЩҠШұЩҒШ¶ Ш·Щ„ШЁЩғ Щ„ШЈЩҶЩғ Щ„Ш§ ШӘЩ…Щ„Щғ Ш§Щ„ШөЩ„Ш§ШӯЩҠШ§ШӘ Щ„Щ„ШҜШ®ЩҲЩ„ ЩҒШ№Щ„Ш§ЩӢ ШҘЩ„Щү ЩҮШ°ЩҮ Ш§Щ„ШөЩҒШӯШ©ШҢ 404 Not FoundШҢ Щ„Щ… ЩҠШӘЩ… ШҘШ¬Ш§ШҜ Ш§Щ„ШөЩҒШӯШ© Ш§Щ„ШӘЩҠ ЩӮЩ…ШӘ ШЁШ·Щ„ШЁЩҮШ§ Щ…Ш№ ШҘЩ…ЩғШ§ЩҶЩҠШ© ШӘЩҲЩҒШұЩҮШ§ ЩҒЩҠ Ш§Щ„Щ…ШіШӘЩӮШЁЩ„.

500s: ШӘЩҲШ¶Шӯ ШЈЩҶ ЩҮЩҶШ§Щғ Ш®Ш·ШЈ ЩҒЩҠ Ш§Щ„ШіЩҠШұЩҒШұ ЩҶЩҒШіЩҮШҢ ЩҲЩ„ЩҠШі Ш®Ш·ШЈ ЩҒЩҠ Ш§Щ„Ш·Щ„ШЁШҢ ЩҒЩҒЩҠ ЩҮШ°ЩҮ Ш§Щ„ШӯШ§Щ„Ш© ЩҠЩғЩҲЩҶ Ш§Щ„Ш®Ш·ШЈ ЩҒЩҠ Ш§Щ„ШұШҜ Ш§Щ„Ш®Ш§Шө ШЁШ§Щ„ШіЩҠШұЩҒШұШҢ ЩҲШЈЩғШ«ШұЩҮШ§ ШҙЩҠЩҲШ№ЩӢШ§ ЩҮЩҠ: 500 Internal Server ErrorШҢ ШЁШ§Щ„ШҘШ¶Ш§ЩҒШ© ШҘЩ„Щү 503 Service Unavailable.

ШЈШ№ШӘЩӮШҜ ШЈЩҶЩҶШ§ ШӘШӯШҜШ«ЩҶШ§ Ш№ЩҶ Ш§Щ„ШЈШіШ§ШіЩҠШ§ШӘ ШЁЩ…Ш§ ЩҠЩғЩҒЩҠ ЩҒЩҠ ЩҮШ°Ш§ Ш§Щ„Щ…ЩӮШ§Щ„ШҢ ШЁШ§Щ„Ш·ШЁШ№ ЩҮЩҶШ§Щғ Ш§Щ„ЩғШ«ЩҠШұ Щ…Щ…Ш§ ЩҠШ¬ШЁ ШЈЩҶ ШӘШ№ШұЩҒЩҮ ЩғШЈШіШ§ШіЩҠШ§ШӘ ЩӮШЁЩ„ ШҜШ®ЩҲЩ„Щғ Щ„ЩҮШ°Ш§ Ш§Щ„Щ…ШіШ§Шұ ЩҲЩ„ЩғЩҶ ЩҒЩҖ Щ„ЩҶЩҲЩҒШұ Ш°Щ„Щғ Щ„Щ…ЩӮШ§Щ„Ш§ШӘ Щ…ШіШӘЩӮШЁЩ„ЩҠШ©ШҢ ШҜШ№ЩҶШ§ Ш§Щ„ШўЩҶ ЩҶШӘШӯШҜШ« Ш№ЩҶ Ш§Щ„Щ…ЩҶЩҮШ¬ЩҠШ© Ш§Щ„ШӘЩҠ ЩҠШ¬ШЁ ШЈЩҶ ШӘШӘШЁШ№ЩҮШ§ ЩҒЩҠ Ш№Щ…Щ„ЩҠШ© Ш§Ш®ШӘШЁШ§Шұ Ш§Ш®ШӘШұШ§ЩӮ ШӘШ·ШЁЩҠЩӮШ§ШӘ Ш§Щ„ЩҲЩҠШЁ.

ЩҠЩ…ЩғЩҶЩғ ШӘЩӮШіЩҠЩ… Ш§Щ„Щ…ЩҶЩҮШ¬ЩҠШ© Ш§Щ„ШӘЩҠ ЩҠШ¬ШЁ ШЈЩҶ ШӘШӘШЁШ№ЩҮШ§ ШҘЩ„Щү ШЈШұШЁШ№Ш© ШЈЩӮШіШ§Щ… ЩҲЩҮЩҠ ЩғШ§Щ„ШӘШ§Щ„ЩҠ:

1. Reconnaissance: ЩҲЩҮЩҠ Ш§Щ„Щ…ШұШӯЩ„Ш© Ш§Щ„ШӘЩҠ ШӘЩӮЩҲЩ… ШЁШ¬Щ…Ш№ ШЈЩғШЁШұ ЩӮШҜШұ Щ…ЩҶ Ш§Щ„Щ…Ш№Щ„ЩҲЩ…Ш§ШӘ Ш№ЩҶ Ш§Щ„ЩҮШҜЩҒ Ш§Щ„Ш®Ш§Шө ШЁЩғ ЩҲЩҮЩҠ Ш№Ш§ШҜШ©ЩӢ ШӘЩғЩҲЩҶ Ш§Щ„Щ…ШұШӯЩ„Ш© Ш§Щ„ШЈЩӮЩ„ ШӘЩӮЩҶЩҠШ©.

2. Scanning: ЩҲЩҮЩҠ Ш§Щ„Щ…ШұШӯЩ„Ш© Ш§Щ„ШӘЩҠ ШӘЩӮЩҲЩ… ЩҒЩҠЩҮШ§ ШЁШ№Щ…Щ„ Ш№Щ…Щ„ЩҠШ© ЩҒШӯШө Щ„Щ„ЩҮШҜЩҒ Щ…ЩҶ ШЈШ¬Щ„ Ш§Щ„Ш№Ш«ЩҲШұ Ш№Щ„Щү Ш§Щ„ШЁЩҲШұШӘШ§ШӘ Ш§Щ„Щ…ЩҒШӘЩҲШӯШ© ЩҲШ§Щ„Ш®ШҜЩ…Ш§ШӘ ЩҲШҘШөШҜШ§ШұШ§ШӘ Ш§Щ„Ш®ШҜЩ…Ш§ШӘ Ш§Щ„ШӘЩҠ ШӘШ№Щ…Щ„ ЩҮШ°ЩҮ Ш§Щ„ШЁЩҲШұШӘШ§ШӘ ШЈЩҠШ¶ЩӢШ§.

3. Exploitation: ЩҮЩҠ Ш§Щ„Щ…ШұШӯЩ„Ш© Ш§Щ„ШӘЩҠ ШӘШіШӘШәЩ„ ЩҒЩҠЩҮШ§ ЩғЩ„ Щ…Ш§ Ш¬Щ…Ш№ШӘЩҮ Щ…ЩҶ Щ…Ш№Щ„ЩҲЩ…Ш§ШӘ ЩҒЩҠ Ш№Щ…Щ„ЩҠШ© Ш§Щ„Ш§ШіШӘШәЩ„Ш§Щ„.

4. Fix: ЩҮЩҠ Ш§Щ„Щ…ШұШӯЩ„Ш© Ш§Щ„ШӘЩҠ ШӘЩӮЩҲЩ… ЩҒЩҠЩҮШ§ ШЁШ§Щ„ЩҲШөЩҲЩ„ ШҘЩ„Щү ШӯЩ„ Щ„ШҘШөЩ„Ш§Шӯ Ш§Щ„ШЈШ®Ш·Ш§ШЎ Ш§Щ„ШӘЩҠ ШЈШҜШӘ ШҘЩ„Щү Ш№Щ…Щ„ЩҠШ© Ш§Щ„Ш§ШіШӘШәЩ„Ш§Щ„.

ШЁШ§Щ„Ш·ШЁШ№ Щ…Ш№ Ш§Щ„Ш№Щ„Щ… ШҘЩҶ ЩҮШ°ЩҮ Ш§Щ„Щ…ЩҶЩҮШ¬ЩҠШ© ШӘШ®ШӘЩ„ЩҒ Щ…ЩҶ ШҙШ®Шө ШҘЩ„Щү ШЈШ®Шұ ЩҲЩҠЩ…ЩғЩҶ ШӘЩӮШіЩҠЩ…ЩҮШ§ ШҘЩ„Щү ШЈЩғШ«Шұ Щ…ЩҶ ШЈШұШЁШ№ Щ…ШұШ§ШӯЩ„ШҢ ЩҲЩ„ЩғЩҶЩҮШ§ Ш№Ш§ШҜШ©ЩӢ Щ…Ш§ ШӘЩҶЩӮШіЩ… ШҘЩ„Щү Щ…Ш§ ШЁЩҠЩҶ ШЈШұШЁШ№Ш© Щ…ШұШ§ШӯЩ„ ШҘЩ„Щү ШіШЁШ№Ш© Щ…ШұШ§ШӯЩ„.

Ш№Щ…Щ„ЩҠШ© Ш§Ш®ШӘШЁШ§Шұ Ш§Ш®ШӘШұШ§ЩӮ Ш§Щ„ЩҲЩҠШЁ ЩҠЩ…ЩғЩҶ ШӘШөЩҶЩҠЩҒ ШЈШ¬ШІШ§ШҰЩҮШ§ ШҘЩ„Щү Ш«Щ„Ш§Ш«Ш© ШЈШ¬ШІШ§ШЎ:

Web Server: ЩҲЩҮЩҠ Ш§Щ„ШӘЩҠ ШӘШіШӘЩҮШҜЩҒ ЩҒЩҠЩҮШ§ Ш§Щ„ЩҲЩҠШЁ ШіЩҠШұЩҒШұШҢ ЩҲШӘЩӮЩҲЩ… ЩҒЩҠ ЩҮШ°Ш§ Ш§Щ„Ш¬ШІШЎ ШЁШӘЩҶЩҒЩҠШ° ЩҮШ¬Щ…Ш§ШӘ Ш®Ш§ШөШ© ШЁШ§Щ„ШҙШЁЩғШ§ШӘ ЩҲШ°ЩғШұШӘ Ш§Щ„ШіШЁШЁ ЩҒЩҠ ШЁШҜШ§ЩҠШ© Ш§Щ„Щ…ЩӮШ§Щ„.

Web Application: ЩҲЩҮЩҠ Ш§Щ„Ш№Щ…Щ„ЩҠШ© Ш§Щ„ШӘЩҠ ШіШӘЩӮЩҲЩ… ЩҒЩҠЩҮШ§ ШЁШ§ШіШӘЩғШҙШ§ЩҒ Ш§Щ„ШӘШ·ШЁЩҠЩӮ Щ…ЩҶ ШЈШ¬Щ„ Ш§Щ„ЩҲШөЩҲЩ„ ШҘЩ„Щү ЩҮШ¬Щ…Ш§ШӘ ЩҲШӘШӘЩ… ЩҒЩҠЩҮШ§ Щ…ЩҮШ§Ш¬Щ…Ш© Ш§Щ„ШӘШ·ШЁЩҠЩӮ ЩҶЩҒШіЩҮ Щ…ЩҶ ШЈШ¬Щ„ Ш§ШіШӘЩғШҙШ§ЩҒ Ш«ШәШұШ§ШӘ Щ…ЩҲШ¬ЩҲШҜШ© ШЁЩҮ.

Web User: ШӘЩӮЩҲЩ… ЩҒЩҠЩҮШ§ ШЁШ§ШіШӘЩҮШҜШ§ЩҒ Щ…ШіШӘШ®ШҜЩ… Ш§Щ„ЩҲЩҠШЁ ЩҶЩҒШіЩҮШҢ Щ…ШіШӘШ®ШҜЩ… Ш§Щ„ШӘШ·ШЁЩҠЩӮШҢ ЩҲШЈЩ…Ш§ ШЈЩҶ ЩҠЩғЩҲЩҶ Щ…ШіШӘШ®ШҜЩ… ШҜШ§Ш®Щ„ЩҠ ЩғЩ…ШҜЩҠШұ ЩҶШёШ§Щ… Щ„Щ„ШӘШ·ШЁЩҠЩӮШҢ ШЈЩҲ Щ…ШіШӘШ®ШҜЩ… Ш®Ш§ШұШ¬ЩҠ ЩғЩ…ШіШӘШ®ШҜЩ… Ш№Ш§ШҜЩҠ ЩҠШіШӘШ®ШҜЩ… Ш§Щ„ШӘШ·ШЁЩҠЩӮ. ЩҲЩҒЩҠ ЩҮШ°Ш§ Ш§Щ„Ш¬ШІШЎ ЩҠЩғШ«Шұ Ш§ШіШӘШәЩ„Ш§Щ„ Ш«ШәШұШ§ШӘ ЩғЩҖXSS ЩҲЩҮЩҠ Ш§Ш®ШӘШөШ§Шұ Щ„ЩҖCross-Site Scripting ЩҲШ«ШәШұШ§ШӘ ЩғЩҖCSRF ЩҲЩҮЩҠ Ш§Ш®ШӘШөШ§Шұ Щ„ЩҖCross-Site Request Forgery.

ШӯШіЩҶЩҢШҢ Щ„ЩҶШӘШӯШҜШ« Ш§Щ„ШўЩҶ Ш№ЩҶ Ш§Щ„ШЈШҜЩҲШ§ШӘ Ш§Щ„ШӘЩҠ ЩҠЩ…ЩғЩҶ Ш§ШіШӘШ®ШҜШ§Щ…ЩҮШ§ ЩҒЩҠ ЩғЩ„ Ш¬ШІШЎ Щ…ЩҶ Ш§Щ„ШЈШ¬ШІШ§ШЎ Ш§Щ„ШіШ§ШЁЩӮШ©:

Web Server: ЩғЩ…Ш§ ЩӮЩ„ШӘ ЩҒЩҠ ЩҮШ°ЩҮ Ш§Щ„Щ…ШұШӯЩ„Ш© ШЈЩҶ ШӘШӘШ№Ш§Щ…Щ„ Щ…Ш№ЩҮШ§ ШЁЩҮШ¬Щ…Ш§ШӘ Ш§Щ„ШҙШЁЩғШ§ШӘ ЩҲШЁШ§Щ„ШӘШ§Щ„ЩҠ ШіШӘШіШӘШ®ШҜЩ… ШЈШҜЩҲШ§ШӘ Ш№Ш§ШҜШ©ЩӢ Щ…Ш§ ШӘШіШӘШ®ШҜЩ… Щ…Ш№ Ш§Щ„ШҙШЁЩғШ§ШӘ Щ…Ш«Щ„: NmapШҢ NessusШҢ NiktoШҢ Metasploit. ШЁШ§Щ„Ш·ШЁШ№ ЩҠЩ…ЩғЩҶ Ш§ШіШӘШ®ШҜШ§Щ… ЩҮШ°ЩҮ Ш§Щ„ШЈШҜЩҲШ§ШӘ Щ…Ш№ ШӘШ·ШЁЩҠЩӮШ§ШӘ Ш§Щ„ЩҲЩҠШЁ ШЈЩҠШ¶ЩӢШ§..

Web Application: ШіШӘШіШӘШ®ШҜЩ… ЩҒЩҠ ЩҮШ°Ш§ Ш§Щ„Ш¬ШІШЎ Ш§Щ„ШЈШҜЩҲШ§ШӘ Ш§Щ„ШӘЩҠ ШӘЩӮЩҲЩ… ШЁШ№Щ…Щ„ЩҠШ© ЩҒШӯШө Щ„Щ„ШӘШ·ШЁЩҠЩӮ ЩҶЩҒШіЩҮ ЩҲЩ„ЩҠШі Ш§Щ„ШіЩҠШұЩҒШұШҢ ЩҲШЈШҜЩҲШ§ШӘ ШӘЩӮЩҲЩ… ШЁЩҒЩҮЩ… ШўЩ„ЩҠШ© Ш№Щ…Щ„ Ш§Щ„ШӘШ·ШЁЩҠЩӮШҢ Щ…Ш«Щ„: Burp Suite ЩҲЩҮЩҲ ЩҠШ№ШӘШЁШұ ШЈЩғШ«Шұ Ш§Щ„ШЈШҜЩҲШ§ШӘ Ш§Щ„ШӘЩҠ ШӘШӘШ№Ш§Щ…Щ„ Щ…Ш№ ШӘШ·ШЁЩҠЩӮШ§ШӘ Ш§Щ„ЩҲЩҠШЁШҢ ZAP ЩҲЩҮЩҲ Щ…ЩҶ Ш§Щ„ШЈШҜЩҲШ§ШӘ Ш§Щ„Щ…ЩҒШ¶Щ„Ш© ШЁШ§Щ„ЩҶШіШЁШ© Щ„ЩҠ ЩҲЩҮЩҲ ШҘШӯШҜЩү Щ…ШҙШ§ШұЩҠШ№ Щ…ШӨШіШіШ© OWASP ЩҲЩҮЩҲ Щ…ШҙШ§ШЁЩҮ Щ„ШЈШҜШ§Ш© Burp Suite Щ…Ш№ Ш§Ш®ШӘЩ„Ш§ЩҒ ШЈЩҶЩҮШ§ Щ…Ш¬Ш§ЩҶЩҠШ© ШӘЩ…Ш§Щ…ЩӢШ§ ЩҲЩҠШӘШ§Шӯ Щ„Щғ Ш§ШіШӘШ®ШҜШ§Щ… ШўЩ„ЩҠШ© Ш§Щ„ЩҒШӯШө ШЁШҙЩғЩ„ Щ…Ш¬Ш§ЩҶЩҠ.

Web User: ЩҒЩҠ ЩҮШ°Ш§ Ш§Щ„Ш¬ШІШЎ ЩҲЩ„ШЈЩҶЩҶШ§ ЩҶШіШӘЩҮШҜЩҒ Ш§Щ„Щ…ШіШӘШ®ШҜЩ… ЩҶЩҒШіЩҮШҢ ЩҒШ§Щ„ШӘШұЩғЩҠШІ ЩҠЩғЩҲЩҶ Ш№Щ„Щү ШЈШҜЩҲШ§ШӘ Щ…Ш«Щ„ SET.

ШЁШ§Щ„Ш·ШЁШ№ ЩҮЩҶШ§Щғ Ш§Щ„Ш№ШҜЩҠШҜ Щ…ЩҶ Ш§Щ„ШЈШҜЩҲШ§ШӘ Ш§Щ„ШӘЩҠ ШӘШіШӘШ®ШҜЩ…ЩҮШ§ ЩҲЩ„ЩҮШ§ ШЈЩҮЩ…ЩҠШӘЩҮШ§ Ш§Щ„Ш®Ш§ШөШ© Щ…Ш«Щ„: SQLMap ЩҲJohn The Ripper ЩҲШЁШ№ШҜ Ш§Щ„ШЈШҜЩҲШ§ШӘ Ш§Щ„ШЈШ®ШұЩү.

Щ„Щ„ШӘШ№ШұЩҒ Ш№Щ„Щү Ш§Щ„Щ…ЩҶЩҮШ¬ЩҠШ§ШӘ ШЈЩғШ«Шұ ЩҠЩ…ЩғЩҶЩғ Ш§Щ„Ш§Ш·Щ„Ш§Ш№ Ш№Щ„Щү Щ…Ш§ ЩҠШіЩ…Щү ШЁШ§Щ„ШӘШ§Щ„ЩҠ:

1. PTES: ЩҲЩҮЩҠ Ш§Ш®ШӘШөШ§Шұ Щ„ЩҖ Penetration Testing Execution StandardШҢ ЩҲЩҮЩҠ ШӘШ№ШӘШЁШұ ШЈШ¬ШҜШҜ Ш§Щ„Щ…ЩҶЩҮШ¬ЩҠШ§ШӘ ЩҲШӘШ№ШӘШЁШұ ШЈЩҒШ¶Щ„ЩҮШ§ ЩҒЩҠ ШұШЈЩҠЩҠ Ш§Щ„ШҙШ®ШөЩҠ.

2. OSSTM: ЩҲЩҮЩҠ Ш§Ш®ШӘШөШ§Шұ Щ„ЩҖOpen-Source Security Testing Methodology.

3. OWASP: ЩҲЩҮЩҠ Щ…ЩҶЩӮШіЩ…Ш© ШҘЩ„Щү 12 ЩӮШіЩ…ШҢ ЩҲЩҮЩҠ ШЈЩғШ«Шұ Ш§Щ„Щ…ЩҶЩҮШ¬ЩҠШ§ШӘ Ш§Щ„Щ…ШӘШ®ШөШөШ© ЩҒЩҠ ШӘШ·ШЁЩҠЩӮШ§ШӘ Ш§Щ„ЩҲЩҠШЁ.

ЩҒЩҮЩ… ЩҮШ°ЩҮ Ш§Щ„Щ…ЩҶЩҮШ¬ЩҠШ§ШӘ ЩҠШіШ§Ш№ШҜЩғ Ш№Щ„Щү ЩҒЩҮЩ… Щ…Ш§ЩҮЩҠШ© Ш§Ш®ШӘШЁШ§Шұ ШӘШ·ШЁЩҠЩӮШ§ШӘ Ш§Щ„ЩҲЩҠШЁ ШЁШҙЩғЩ„ ШЈЩғШЁШұШҢ ЩҲШЈЩҶЩҮШ§ Щ„ЩҠШіШӘ Щ…Ш¬ШұШҜ Ш№Щ…Щ„ЩҠШ© ШӘШіШӘШ®ШҜЩ… ЩҒЩҠЩҮШ§ Ш§Щ„ШЈШҜЩҲШ§ШӘ Щ„ШӘЩҶЩҒЩҠШ° Ш§Щ„ЩҮШ¬Щ…Ш§ШӘ.

ШЈЩ…Ш§ Ш№ЩҶ ШЈЩғШ«Шұ Ш§Щ„ЩҮШ¬Щ…Ш§ШӘ ШҙЩҠЩҲШ№ЩӢШ§ ЩҲШЁШҜЩҲЩҶ Ш§Щ„ШҜШ®ЩҲЩ„ ЩҒЩҠ ШӘЩҒШ§ШөЩҠЩ„ Ш№ЩҶЩҮШ§ Щ„ШЈЩҶЩҮШ§ ШіШӘШЈШ®ШҜ ШіШ§Ш№Ш§ШӘ Ш·ЩҲЩҠЩ„Ш© ШҘЩҶ ЩӮЩ…ЩҶШ§ ШЁШ§Щ„ШӘШӯШҜШ« Ш№ЩҶЩҮШ§ ЩҒЩҮЩҠ:

1. Injection.

2. Cross-Site Scripting (XSS).

3. Broken Authentication and Session Management.

4. Cross-Site Request Forgery (CSRF).

ШЈШӘЩ…ЩҶЩү ШЈЩҶЩҶЩҠ Щ„Щ… ШЈЩҶШіЩҺ ШҙЩҠШҰЩӢШ§ Щ…Щ…Ш§ ЩғЩҶШӘ ШЈШұЩҠШҜ Ш§Щ„ШӘШӯШҜШ« Ш№ЩҶЩҮ :/

ШЁШ§Щ„ШӘЩҲЩҒЩҠЩӮ ЩҲШҘЩҶ ШҙШ§ШЎ Ш§Щ„Щ„ЩҮ ЩҶЩ„ШӘЩӮЩҠ ЩҒЩҠ Щ…ЩӮШ§Щ„Ш§ШӘ ШЈШ®ШұЩү.

Щ…ЩӮШ§Щ„ Ш¬Щ…ЩҠЩ„ . ШіЩ„Щ…ШӘ ЩҠШҜШ§Щғ ШЈШ®ЩҠ Ш§Щ„Ш№ШІЩҠШІ.

ШҙЩғШұШ§ Щ„Щғ ЩҒШ№Щ„Ш§ Щ…ЩӮШ§Щ„ ШұШ§ШҰШ№ Ш¬ШҜШ§

ЩҲЩҠШіШӘЩҒШ§ШҜ Щ…ЩҶЩҮ Ш§Щ„ЩғШ«ЩҠШұ

ЩҲШ§ЩҶ Ш§Щ…ЩғЩҶЩғ Ш§Щ„Ш§ШіШӘЩҮЩ„Ш§Щ„ ЩҲШ§Щ„Ш®ЩҲШ¶ ЩҒЩҠ ШӘЩҒШ§ШөЩҠЩ„ ШЁШ№Ш¶ Ш§Щ„ЩҶЩӮШ§Ш· ЩҒЩҠ Ш§Щ„Щ…ШіШӘЩӮШЁЩ„

ЩҶЩғЩҲЩҶ Щ…ЩҶ Ш§Щ„ШҙШ§ЩғШұЩҠЩҶ

ШҘЩҶ ШҙШ§ШЎ Ш§Щ„Щ„ЩҮ ЩҒЩҠ Щ…ЩӮШ§Щ„Ш§ШӘ ЩҲШҜШұЩҲШі ШЈШ®ШұЩү.

Щ…ЩӮШ§Щ„ Ш¬Щ…ЩҠЩ„ ШЁШ§ШұЩғ Ш§Щ„Щ„ЩҮ ШЁЩғШҢ ЩҲЩ„ЩғЩҶ Ш§Щ„Ш§ ШӘШ№ШӘЩӮШҜ ШЁШ§ЩҶШ© ШӯШ§ЩҶ Ш§Щ„ЩҲЩӮШӘ Щ„Щ„ШӘШ№Щ…ЩӮ ШЁШҜЩ„ ШҙШұШӯ Ш§Щ„Ш§ШіШ§ШіЩҠШ§ШӘ Ш§Щ„ЩҠШі ЩҲЩӮШӘ Ш§Щ„ШәЩҲШө ЩҒЩҠ ШЁШӯШұ ШӘШ·ШЁЩҠЩӮШ§ШӘ Ш§Щ„ЩҲЩҠШЁ ШЁШҜЩ„ Ш§Щ„ЩҶШёШұ Ш§Щ„Щү ШіШ·Шӯ ШЁШӯШұЩҮШҢ Ш§ЩҶШ§ Ш§Ш№Щ„Щ… Щ…Ш№ШұЩҒШӘЩғ ШЁШ§ЩҮЩ…ЩҠШ© Ш§Щ„Ш§ШіШ§ШіЩҠШ§ШӘ ЩҲЩҮЩҠ ШҙЩҠШЎ Щ„Ш§ШЁШҜ Щ…ЩҶЩҮ ЩҲЩ„ЩғЩҶ ЩҶШӯЩҶ ЩҶШұЩҠШҜ ШҙЩҠ Щ…Ш№Щ…ЩӮ ЩҲШӘШ·ШЁЩҠЩӮШ§ШӘ Ш§Щ„ЩҲЩҠШЁ ШЁЩ…Ш§ Ш§ЩҶЩҮШ§ Ш§Щ„Ш§ЩғШ«Шұ ШӘШ№ШұШ¶Ш§ Щ„Щ„ЩҮШ¬Щ…Ш§ШӘ Ш№Щ„Щү Ш§ШіШ§Ші Ш§ЩҶШӘШҙШ§ШұЩҮШ§ Ш§Щ„ЩҲШ§ШіШ№ ЩҠШ¬ШЁ Ш§Щ„ШӘШ·ШұЩӮ Щ„Ш«ШәШұШ§ШӘЩҮШ§ ЩҲШ·ШұЩӮ ШӘЩҒШ§ШҜЩҠЩҮШ§ ШЁШҙЩҠШЎ Щ…ЩҶ Ш§Щ„ШӘЩҒШөЩҠЩ„ШҢ ЩҲЩҠШ¬ШЁ Ш§ЩҶ ШӘШ№ШұЩҒ ШЁШ§ЩҶ Ш§ШәЩ„ШЁЩҠШ© ШІЩҲШ§Шұ Ш§Щ„Щ…ЩҲЩӮШ№ ЩҮЩ… Ш№Щ„Щү Щ…Ш№ШұЩҒШ© ШЁШ§Щ„Ш§ШіШ§ШіЩҠШ§ШӘ ЩҲЩ„ЩҲ ШЁШ¬ШІШЎ Щ…ЩҶЩҮШ§ ЩҲЩ„ЩғЩҶ Ш§Щ„ЩӮЩ„Ш© Ш§Щ„ЩҶШ§ШҜШұШ© Щ…ЩҶЩҮЩ… Щ…ЩҶ ЩҠШ№ШұЩҒ Ш§Щ„ШӘЩҒШ§ШөЩҠЩ„ Ш§Щ„Щ…Ш№Щ…ЩӮШ© Щ„Ш«ШәШұШ§ШӘ ШӘШ·ШЁЩҠЩӮШ§ШӘ Ш§Щ„ЩҲЩҠШЁ ЩҲШЁЩ…Ш§ Ш§ЩҶЩҶШ§ Щ…Ш®ШӘШЁШұЩҠ Ш§Ш®ШӘШұШ§ЩӮ ЩҒЩҠШ¬ШЁ Ш№Щ„ЩҠЩҶШ§ Ш§ЩҶ ЩҶЩғЩҲЩҶ Ш№Щ„Щү Ш№Щ„Щ… ШЁЩғЩҠЩҒЩҠШ© Ш§Щ„ШӘШ·ШЁЩҠЩӮ Ш§Щ„ЩҒШ№Щ„ЩҠШҢ Ш§ШҙЩғШұЩғ Щ…ШұШ© Ш§Ш®ШұЩү Ш№Щ„Щү Ш§Щ„Щ…Ш№Щ„ЩҲЩ…Ш§ШӘ ЩҲЩ„ЩғЩҶ ШЁЩҶШёШұЩҠ Ш§Ш¬ШҜЩҮШ§ ЩҶШ§ЩӮШөШ© Щ„Щ„ШӘЩҒШөЩҠЩ„/Ш§Щ„ШӘШ№Щ…ЩӮ ЩҒЩҠ ЩҮШ¬Щ…Ш§ШӘ ШӘШ·ШЁЩҠЩӮШ§ШӘ Ш§Щ„ЩҲЩҠШЁ.

ШЁШ§Щ„ЩҒШ№Щ„ШҢ ШЈЩҶШ§ ШЈШӘЩҒЩӮ Щ…Ш№Щғ. ЩҲЩ„ЩғЩҶ ЩҠШ¬ШЁ Ш№Щ„ЩҠЩҶШ§ ШЈЩҶ ЩҶШӘЩғЩ„Щ… Ш№ЩҶ Ш§Щ„ШЈШіШ§ШіЩҠШ§ШӘ ШЈЩҲЩ„Ш§ЩӢШҢ Щ„ШЈЩҶЩҶЩҠ Щ„Ш§ ШЈШіШӘШ·ЩҠШ№ ШЈЩҶ ШЈШ¬ШІЩ… ШҘЩҶ ЩғШ§ЩҶ Ш§Щ„Щ…ШӘШ§ШЁШ№ Ш№Щ„Щү Ш№Щ„Щ… ШЁЩҮШ°ЩҮ Ш§Щ„ШЈШіШ§ШіЩҠШ§ШӘ ШЈЩ… Щ„Ш§.. ЩҒЩ„ЩҠШі ЩғЩ„ Ш§Щ„Щ…ШӘШ§ШЁШ№ЩҠЩҶ ШіЩҲШ§ШіЩҠШ©ШҢ ЩҲШ№Ш§ШҜШ©ЩӢ ШЈЩҶШ§ ШЈШӘШЁШ№ Щ…ЩҶЩҮШ¬ ШЈЩҶ ШЈШӘШ№Ш§Щ…Щ„ Щ…Ш№ ЩҶЩҒШіЩҠ Ш№Щ„Щү ШЈЩҶЩҠ Щ…ШЁШӘШҜШҰ ЩҒШЈШҙШұШӯ Ш§Щ„ШЈЩ…ЩҲШұ ШЁШ§Щ„ШЁШҜШ§ЩҠШ© Щ„ЩҶЩҒШіЩҠ Щ„ЩғЩҠ ШЈШіШӘШ·ЩҠШ№ ШЈЩҶ ШЈЩҲШөЩ„ Ш§Щ„Щ…Ш№Щ„ЩҲЩ…Ш© Щ…ЩҶ Ш§Щ„ШЁШҜШ§ЩҠШ© Щ„Щ„Щ…ШӘШ§ШЁШ№.. ШЈШӘЩ…ЩҶЩү ШЈЩҶ ШӘЩғЩҲЩҶ ЩҒЩҮЩ…ШӘ ЩҲШ¬ЩҮШ© ЩҶШёШұЩҠ ЩҲШҘЩҶ ШҙШ§ШЎ Ш§Щ„Щ„ЩҮ ЩҒЩҠ ШҜШұЩҲШі ЩҲЩ…ЩӮШ§Щ„Ш§ШӘ ШЈШ®ШұЩү ШіШЈШӘШӯШҜШ« ШЁШҙЩғЩ„ Щ…ЩҒШөЩ„ ШЈЩғШ«Шұ Ш№ЩҶ ЩҮШ°Ш§ Ш§Щ„Щ…ЩҲШ¶ЩҲШ№.. ЩҒШЈЩҶШ§ ШЁШ§Щ„Ш·ШЁШ№ Щ„ЩҶ ШЈЩӮЩҲЩ… ШЁШӘЩғШұШ§Шұ Щ…Ш§ ШӘШӯШҜШ«ШӘ Ш№ЩҶЩҮ Ш§Щ„ШўЩҶ..

Щ„Ш§ Ш§ШӘЩҒЩӮ Щ…Ш№Щғ ЩҒЩү ЩҮШ°ЩҮ Ш§Щ„ЩҶЩӮШ·Ш© Щ„Ш§ЩҶЩҮ Щ„ЩҠШі ЩғЩ„ Щ…ШӘШ§ШЁШ№ Щ„ЩҮШ°Ш§ Ш§Щ„Щ…ЩҲЩӮШ№ Ш§Щ„ШұШ§ШҰШ№ ЩҮЩҲ Щ…ШӯШӘШұЩҒ

Щ„ЩҮШ°Ш§ ЩӮЩ„ШӘ ШЈЩҶЩҶЩҠ Щ„Ш§ ШЈШіШӘШ·ЩҠШ№ ШЈЩҶ ШЈШ¬ШІЩ… ШЁШЈЩҶ Ш§Щ„Ш¬Щ…ЩҠШ№ Ш№Щ„Щү Щ…Ш№ШұЩҒШ© ШЁШ§Щ„ШЈШіШ§ШіЩҠШ§ШӘ Щ„Ш°Щ„Щғ ШЈШҙШұШӯЩҮШ§..

Ш¬ШІШ§Щғ Ш§Щ„Щ„ЩҮ Ш®ЩҠШұШ§ Щ…ЩӮШ§Щ„ Щ…ЩҒЩҠШҜ ШҢ ЩҮЩ„ ЩҠЩҲШ¬ШҜ Щ„ШҜЩҠЩғЩ… ЩғЩҲШұШі ЩғШ§Щ…Щ„ Ш№ЩҶ ЩҮШ°Ш§ Ш§Щ„Щ…ЩҲШ¶ЩҲШ№ Шҹ

Щ…Ш¬ЩҮЩҲШҜ ШұШ§ШҰШ№ Щ…ЩҶ ШҙШ®Шө Щ…ШЁШҜШ№ Ш§Щ„Щ„ЩҮ ЩҠШ№Ш·ЩҠЩғ Ш§Щ„Ш№Ш§ЩҒЩҠЩҮ Ш№Щ„Щү ЩғЩ„ Щ…Ш§ ШӘЩӮШҜЩ…ЩҮ Щ„ЩҶШ§ Щ…ЩҶ Щ…Ш№Щ„ЩҲЩ…Ш§ШӘ Ш¬Щ…ЩҠЩ„ЩҮ ШЁШ§Щ„ЩҶШіШЁЩҮ ШҙШұШӯ Ш§Щ„Ш§ШіШ§ШіЩҠШ§ШӘ Щ…ЩҮЩ… Ш¬ШҜШ§

Щ„Щ„Щ…ШӯШӘШұЩҒ Ш§ЩҲ ШәЩҠШұ Щ…ШӯШӘШұЩҒ

Ш«ШәШұШ§ШӘ ЩғЩҖCSRF ЩҲЩҮЩҠ Ш§Ш®ШӘШөШ§Шұ Щ„ЩҖCSRF

ШӘЩ… Ш§Щ„ШӘШ№ШҜЩҠЩ„ рҹҷӮ

thnx i sec

Ш§Щ„ШіЩ„Ш§Щ… Ш№Щ„ЩҠЩғЩ… Ш§Ш®ЩҠ Ш§ШұЩҠШҜ Ш§ЩҶ Ш§Ш№Щ…Щ„ Ш№Щ„Щү ЩҶШҙШұЩҲШ№ ЩҲЩҠШЁ ЩҲЩҮЩҲ Щ…ЩҲЩӮШ№ ЩҠШӘЩ… ЩҒЩҠЩҮ Ш§Щ„ШҙШұШ§ШЎ ЩҲШ§Щ„ШЁЩҠШ№ ЩҮЩҲ Щ…ЩҲЩӮШ№ ШіЩҠЩғЩҲЩҶ Ш§ШіЩғЩ„ЩҲШіЩҒ ЩҲЩ„ЩғЩҶ Ш§ЩҶШ§ Ш®Ш§ЩҠЩҒ ЩҠШ®ШӘШұЩӮЩҲЩҶ Ш§Щ„Щ…ЩҲЩӮШ№ Щ„Ш°Щ„Щғ Ш§ШұЩҠШҜ ШЁШ№Ш¶ Ш§Щ„ЩҶШөШ§ШҰШӯ Ш§ЩҲ ЩҠЩ…ЩғЩҶЩҶШ§ Ш§ЩҶ ЩҶШӘЩғЩ„Щ… Ш№Щ„Щү Ш§Щ„Ш®Ш§Шө Ш§Ш®ЩҠ Ш§Ш°Ш§ Щ„Щ… ЩҠЩғЩҶ Ш№ЩҶШҜЩғ Щ…Ш§ЩҶШ№

Щ…ЩӮШ§Щ„ ШұШ§ШҰШ№ Ш§Ш®Щү

ШҙШұШӯ ЩҒШ№Щ„Ш§ ШұШ§ШҰШ№ Ш§Ш®Щү ШЈШӯЩ…ШҜ ШЈШӘЩ…ЩҶЩү ШЈЩҶ ШӘШ№Щ…Щ„ ШҜЩҲШұШ© ШӘШҜШұЩҠШЁ ЩҒЩү Щ…ШөШұ Ш№ЩҶ Ш§Ш®ШӘШЁШ§Шұ Ш§Ш®ШӘШұШ§ЩӮ ШӘШ·ШЁЩҠЩӮШ§ШӘ Ш§Щ„ЩҲЩҠШЁ ЩҲШӘЩғЩҲЩҶ ШҙШ§Щ…Щ„Ш© Ш§ЩғШӘШҙШ§ЩҒ Ш§Щ„Ш«ШәШұШ§ШӘ ЩҲШӘШ·ШЁЩҠЩӮ Ш§Щ„ЩҮШ¬Щ…Ш§ШӘ Ш№Щ„Щү ШЁШ№Ш¶ Ш§Щ„Ш«ШәШұШ§ШӘ Ш§Щ„Щ…ШҙЩҮЩҲШұШ© ШІЩү xss ЩҲ sql injection

ШҙЩғШұШ§ Ш¬ШІЩҠЩ„Ш§ Щ„Щғ

ШҙЩғШұШ§

thank’s you man

Щ…ЩӮШ§Щ„ Ш¬Щ…ЩҠЩ„ Ш¬ШҜШ§ ШЁШ¬ШҜ ШҙЩғШұШ§ Щ„ЩҠЩғЩ…