مقال : بدايتك في اختبار الاختراق ولمحة عن إستخدام أنظمة لينكس

عالم اختبار الاختراق والحماية عالم واسع جداً يحتوي العديد من الأمور والمفاهيم والتي تهدف جميعها إلى الوصول إلى درجة حماية عالية لنظام معين لمؤسسة أو لشركة معينة لذلك دعونا نتعرف على اختبار الاختراق وما العلاقة بينه وبين بعض المصطلحات الأخرى :-

1. ما هو اختبار الاختراق؟

يمكن تعريف اختبار الاختراق على أنه محاولة مسموحة للوصول إلى نظام حاسوب ما مِن أجل جعل هذا النظام أكثر أمانًا.

تتضمن عملية اختبار الاختراق على تقصّي نقاط الضعف و الحصول على برهان حقيقي على وجودها.

عملية اختبار الاختراق الصحيحة تنتهي دائمًا بالتوصية على التنبه لنقاط الضعف و توصية بإصلاحها.

باختصار، هذه العملية هدفها تحصين أفضل للنظام.

2. ما هو الفرق بين الـPT (اختبار الاختراق) والـVulnerability Assessment؟

من المهم أن نتحدث قليلًا عن الاختلاف بين الـPT(اختبار الاختراق) و الـVulnerability Assessment(تقييم الثغرات الأمنية).

يخطئ العديد من الناس في المجتمع الأمني بين هذين المصطلحين. تقييم الثغرات الأمنية هي عملية استكشاف للأنظمة والخدمات من أجل اكتشاف مشاكل أمنية محتملة، أما اختبار الاختراق فهو عملية اكتشاف الثغرات الأمنية واستغلالها من أجل إثبات وجودها.

باختصار، عملية تقييم الثغرات الأمنية تعتبر إحدى خطوات إتمام عملية اختبار الاختراق.

3. إلى أين تتجه؟

هناك مقولة شهيرة محتواها هو: من أجل فهم الصورة الكبيرة يجب أن تفهم أجزائها أولًا، بمعنى أنكَ يجب أن تدرك أهمية فهم جميع مواقع اللاعبين في عالم الاختراق و اختبار الاختراق.

سأعطيك مثالًا: هل شاهدت من قبل سلسلة أفلام “حرب النجوم”، يوجد جانبين و هما الجانب الخير(الجيداي) و الجانب المظلم(السيث) ، الخير و الشر. كلا الفريقين يملكان قوة عظيمة.

الجانب الخير يستخدم هذه القوة من أجل خدمة مصالح الشعب و حمايته، أما الجانب المظلم فيستخدم هذه القوة من أجل مطامع و مكاسب شخصية.

محاولة تعلُم الاختراق هي عملية تعلُم كيفية استخدام القوة. كلما تعلمت، كلما زادت قوتك.

في نهاية المطاف، سيكون عليكَ أن تقرر سواء كنت ستستخدم هذه القوة في الخير أم في الشر.

إن نظرنا للبطل الصغير [أناكين] في سلسة “حرب النجوم” سنجد أنه لم تكن لديه تطلعات في أن يصبح شرير في المستقبل، لكن و بالرغم من ذلك انضم للجانب المظلم.

من الخطأ أن نعتقد أن الجميع في بداية دخولهم لهذا المجال تكون لديهم نوايا شريرة، فهذه الفئة قليلة جدًا.

من الأفضل لك أن تكون عظيمًا بحماية مصالح الشعب و خدمتهم بدلًا من أن تنضم للجانب المظلم فهو كالمنحدر الزلق.

إن ارتكبت فعلٌ سيّئ واحد أثناء مسيرتك في هذا العالم، فاعلم أنها لن تكون الأخيرة و ستكون خطوتك الأولى في الاتجاه إلى الجانب المظلم.

في عالم اختبار الاختراق، مصطلح “القبعات البيضاء” يشير إلى “الجيداي” أما مصطلح “القبعات السوداء” فيشير إلى “السيث”.

من المهم الذِكر أنه من أجل التغلب على الجانب المظلم، يجب أن تستخدم أدواته و تتعلم كيفية استخدامها من أجل تعلم نقاط ضعفها و وسائل التصدي لها.

الطريقة الأولى للتفريق بين “القبعات البيضاء” و “القبعات السوداء” هي الصلاحيات، فـ”القبعات البيضاء” تكون لديهم صلاحية من صاحب النظام من أجل اختبار حماية النظام، أما “القبعات السوداء” فليست لديهم صلاحية من صاحب النظام بل يحاولون اختراق النظام من أجل أهداف شخصية وأنانية.

الطريقة الثانية للتفريق بين الفريقين هي نتائج أفعالهم، فريق “القبعات البيضاء” سيكافئ على أفعاله، أما فريق “القبعات السوداء” فسيكافئ على أفعاله أيضًا و لكن ليس بطريقة جيدة.

4. مقدمة إلى توزيعة الباك تراك

في الماضي لم يكن يهتم بمجال الحماية الكثيرين، و كان مجال الحماية يقتصر على المتخصصين، لكن الآن أصبحت تقنيات الاختراق و الحماية ذات أهمية كبرى للجميع، فانظروا الآن للحروب الثائرة بين الدول و لكن بدون أي ضحايا، فالحروب بينهم أصبحت مقتصرة على الحروب الإلكترونية و أصبحت هي أهم أسلحتهم.

أعتقد أن جميعنا سمعنا عن الفيروسات التي تستهدف المفاعلات النووية، و الثغرات التي تتحكم في الطائرات بدون طيار و الاختراقات التي تستهدف الأقمار الصناعية، إن كنت مهتمًا بالتكنولوجيا فبالتأكيد سمعت عن شيئًا كهذا.

وأحد نتائج هذه الأهمية بالحماية و تقنيات الاختراق هي ظهور العديد و العديد من الأدوات المساعدة في عملية الاختراق واختبار الاختراق، و أصبحت هذه الأدوات ذات شعبية كبيرة وأصبح لديها فريق مطورين يقوم بتطويرها بشكل متواصل.

أقل ما يمكنك أن تفعله قبل أن نتحدث أكثر هو أن تعرف ما هو أمر apt-get، ابحث عن فائدته إن كنت جديد على عالم اللينكس و بعدها استكمل القراءة.

5. لماذا اللينكس؟

فهم أساسيات اللينكس ستفيدك كثيرًا، لذلك إن كنت مهتمًا بمجال اختبار الاختراق فيجب عليك أن تفهم أساسيات اللينكس، صحيح أن ما سنتحدث عنه لن يتطلب منك فهم عميق باللينكس، إلا أن زيادة معرفتك باللينكس ستتيح لك زيادة معرفتك باختبار الاختراق، صدقني، يومًا ما ستشكرني، لذلك اذهب و حاول قراءة كتاب يتحدث عن اللينكس، أو قم بتنصيب أي توزيعة وحاول استكشافها بنفسك.

لحسن الحظ، مجتمع الحماية نشيط جدًا، يوجد الكثير من المنظمات التي تأسست و قامت بالعمل بدون كلل أو ملل من أجل صنع توزيعات مختلفة متخصصة في مجال الحماية.

أكثر التوزيعات شهرة بين التوزيعات المتخصصة في هذا المجال هي توزيعة يطلق عليها اسم “BackTrack”.

الباك تراك هي متجرك الشامل من أجل تعلُم الاختراق و من أجل القيام بعملية اختبار الاختراق. أول ما يتخيله القادم الجديد لتوزيعة “باك تراك” هو أنه يملك الكثير من الأسلحة. العديد والعديد من الأدوات.

توزيعة “الباك تراك” هي بالنسبة للمخترق أو مختبر الاختراق حُلمٌ يتحقق. التوزيعة بأكملها صنعت من أجل مختبرين الاختراق. و التوزيعة تأتي محملة بمئات الأدوات، مثبتة و مهيأة وجاهزة للاستخدام. وأفضل ما في الأمر هو أن هذه التوزيعة مجانية! يمكنك أن تقوم بتحميل نسخة منها من هذا الرابط

http://www.Backtrack-linux.org/downloads

حتى لحظة كتابة هذه السطور، أخر نسخة صدرت من هذه التوزيعة هي BT5 R3.

التوزيعة في إصدارها الخامس أصبحت أفضل بكثير في رأيي الشخصي و أصبحت أكثر سهولة.

عندما تدخل لقسم التحميل، يجب أن تختار بين نسختين، ISO و VMWARE.

أنا أقوم بتحميل نسخة الـISO دائمًا، لأنها يمكن حرقها على أسطوانة و يمكن استخدامها عن طريق إحدى البرامج مثل Virtual Box.

أما نسخة VMWARE فهي نسخة لا تصلح للحرق على ما أعتقد و يمكن استخدامها فقط عن طريق إحدى البرامج المتخصصة مثل Virtual Box أو VMWARE Workshop.

إن كنت لا تعلم كيف تقوم بحرق ملفات الأيزو على أسطوانة فيمكنك أن تبحث في الإنترنت و تكتب “كيفية حرق ملف ISO على أسطوانة”.

و إن كنت ترغب في استخدام التوزيعة بدون الحاجة لحرقها على أسطوانة فيجب أن تستخدم إحدى البرامج المتخصصة مثل:

1- Virtual Box(هذا هو البرنامج الذي أستخدمه).

2- VMWARE Workshop(هذا البرنامج ليس مجاني على ما أعتقد).

3- Microsoft Virtual PC(برنامج ضعيف مقارنة بالبرنامجين في الأعلى).

هذه هي البرامج التي أعلم بشأنها، لكني أعتقد أنه يوجد الكثير من البرامج المشابهة و التي تقوم بنفس الوظيفة.

* أنا لا أجبرك على استخدام توزيعة “الباك تراك”، بل بالعكس أنا أفضل أن تبدأ بنسخة أخرى إن كنت لا تزال مبتدئًا في اللينكس.

لكن الفائدة من “الباك تراك” هي أنها تحتوي على معظم البرامج التي من الممكن أن تحتاجها.

لكن هذه البرامج يمكنك تحميلها بسهولة على أي توزيعة أخرى.

و إن كنت تريد أن تبدأ بتوزيعة جيدة بعيدًا عن توزيعة “الباك تراك” فأنا أنصحك بإحدى التوزيعتين:

1- Fedora(هذه التوزيعة المفضلة لدي دائمًا و أبداً).

2- Ubuntu(إن كنت ستنتقل لتوزيعة “باك تراك” في المستقبل فيفضل أن تستخدم هذه التوزيعة بما أن توزيعة “الباك تراك” مبنية عليها).

6. بدايتك مع الباك تراك

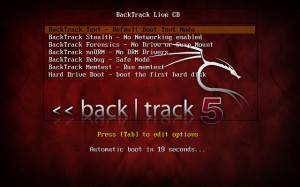

هذه هي واجهة توزيعة “الباك تراك” و أثناء استخدامها كـ”Live CD”.

ستبدأ بالخيار الأول و هو “BackTrack Text – Default Boot Text Mode”

و بعدها ستنتقل إلى سطر الأوامر، إن طلب منك اسم المستخدم و كلمة المرور فهما كالتالي:

Username: root

Password: toor

لكنه على الأرجح لن يطلبهم منك، لذلك من المفترض أن تفتح الواجهة الرسومية عن طريقة كتابة الأمر:

startx

و بعد الضغط على زر إدخال(Enter)، ستفتح لك الواجهة الرسومية للتوزيعة و يمكنك تثبيتها من الداخل.

لن أشرح كيفية تثبيتها، فهذا أمر يجب أن تعلمه قبل استخدام التوزيعة.

7. اتصالك بالإنترنت في الباك تراك قديمًا

في الإصدار الرابع من توزيعة “الباك تراك”، لم يكن الإنترنت يبدأ ببداية عمل التوزيعة لكنه كان يبدأ يدويًا، أي أنه كان عليكَ أن تقوم بتشغيله بنفسك.

لكن ذلك لم يعد موجودًا في الإصدار الخامس، فكرة بدء عمل الإنترنت يدويًا كانت فكرة رائعة و لكن للأسف معظم الذين كانوا يستخدمون التوزيعة لم يدركوا الهدف من هذا الأمر.

الفكرة الرئيسية من بدأ الإنترنت يدويًا هي أنه من المفترض أن يكون مختبرو الاختراق و الهاكرز متخفيين و ألا يعلنو عن أنفسهم، فليس من المفترض أن يصرخ الهاكر و يقوم “أنا هنا، انظروا إليّ”.

أما في الويندوز و التوزيعات الآخرى فبمجرد بدء التشغيل، تبدأ الشبكة في إرسال الطلبات، لذلك الإنترنت كان لا يبدأ سوى بطريقة يدوية في الإصدار الرابع.

ومع أن المبتدئين كانوا يواجهون هذه المشكلة و يتساءلون عن كيفية بدأ الإنترنت بمجرد بدأ استخدامهم للتوزيعة إلا أن تشغيل الإنترنت و الشبكة كان أمرًا سهلًا جدًا.

فلقد كان يمكنك تشغيل الشبكة و الإنترنت عن طريقة كتابة أمر واحد في سطر الأوامر و هو:

ipconfig eth0 up

صحيح أن هذا الأمر لم يعد مطلوبًا بدايةً من الإصدار الخامس إلا أنني سأقوم بشرحه لكم.

ipconfig: هو أمر في اللينكس معناه “i want to configure a network interface”

eth0: كارت الشبكة الذي تملكه.

up: تستخدم من أجل بدأ التشغيل.

لذا أصبح الأمر كالتالي: “I want to configure the first interface to be turned on”

أما الطريقة الثانية من أجل بدء تشغيل الشبكة و الإنترنت هي عن طريقة الواجهة الرسومية:

لا أذكر أسماء القوائم بالضبط لكنها كانت شيئًا مشابه لذلك:

BackTrack> Services> Network

8. معلومات إضافية عن الباك تراك

يمكنك عمل Shutdown للتوزيعة عن طريق الأمر: poweroff

و يمكنك عمل Restart للتوزيعة عن طريق الأمر: reboot

9. ما تعلمناه حتى الآن هو:

1- بدء تشغيل التوزيعة.

2- تسجيل الدخول للتوزيعة عن طريق اسم المستخدم و كلمة المرور الافتراضيين.

3- أمر startx.

4- أمر ipconfig.

5- أمر poweroff.

6- أمر reboot.

10. فائدة وصنع معمل اختراق

كل مختبر اختراق يجب أن يملك مكانًا ما من أجل التدرب. معظم المبتدئين يكونون مشتتين، أين يقوموا بتجربة ما تعلموه، لذلك و للأسف يتجهون إلى تجربتها على أي موقع و يتسببون في أضرار جسيمة بدون أي وعي.

وما نتحدث عنه الآن هي وسيلة لضمان تجربة ما تعلمته بدون التسبب في أي أضرار و بدون فعل أي شيء غير قانوني. يمكنك تسمية معمل الاختراق بالمحاكاة.

الفائدة من هذا المعمل هو أن أي شيء جديد تتعلمه لن تستطيع فهمه جيدًا بدون تجربته و مواصلة استخدامه، لكن بالنسبة لمجال الاختراق فلا يمكنك أن تقوم بتجربة ما تعلمته بدون التسبب في أي ضرر، لذلك ظهرت فكرة معمل الاختراق.

كيف تقوم بصنع معمل اختراق؟

يمكن صنع معمل اختراق بطريقتين:

الأولى هي عن طريق ربط أكثر من حاسوب و جعل أحد الحواسيب هو المهاجم و بالبقية هي الأهداف المراد مهاجمتها، و يمكن ربط هذه الحواسيب عن طريقة شبكة لاسلكية أو شبكة سلكية.

الثانية هي عن طريقة استخدام إحدى برامج الأقراص الوهمية مثل: Virtual Box أو VMWARE Workshop، يمكنك من خلالها صنع أكثر من قرص وهمي و تثبيت أي نظام تشغيل عليه و استخدامه كهدف و يمكنك أن تستخدم حاسوبك الأساسي كمهاجم أو يمكنك صنع قرص وهمي آخر في البرنامج و استخدامه كمهاجم بدلًا من استخدام حاسوبك الأساسي.

ولكن هناك شيء مهم يجب أن تنتبه له أثناء تنفيذك لما تعلمته كي لا تقع تحت طائلة القانون و هو أن تنتبه للأي بي الذي استخدمته كهدف، فمن الممكن أن تخطئ في كتابة أي بي الشبكة المحلية الخاص بك و تكتب بدلًا منه أي بي لموقع أو لسيرفر و بهذا يتم تنفيذ الخطوات التي تعلمتها على هذا الموقع و ليس الشبكة المحلية الخاصة بك.

من أجل استخدام آمن، قم بفصل حاسوبك عن الإنترنت، لا تقلق هذا لا يعني أنكَ لن تستطيع الاتصال ببقية الأجهزة الموجودة على الشبكة فالإنترنت ليس له علاقة بالشبكة.

هناك فائدة مهمة من استخدامك لبرامج الأقراص الوهمية كبرنامج VMWARE Workshop و هو أنكَ إن استخدمت حواسيب حقيقية كأهداف فقد تتسبب في خسارة النظام أو سقوط النظام و بهذا ستضطر لإعادة تثبيت النظام من البداية، و هنا تأتي فائدة برامج الأقراص الوهمية، فإن حدث و سقط أحد الأنظمة الموجودة على القرص الوهمي يمكنك إستعادة الإعدادات القديمة و تبتعد عن فكرة إعادة تثبيت النظام.

موضوع جميل ومفيد ♥

شكرا لك وبارك الله فيك اخي عمر احمد تحياتي

ماشاء الله تبارك الرحمن

مقال غني جدا بالمعلومات بالنسبة لي

جزاك الله خير ووفقك الله

سيرو فنحن متابعيكم

بارك الله فيك أخي عمر

مقال منظم بشكل جيد

بلا شك أن مقالاتك القادمة ستكون الأروع تقبل تحياتي

ماشاء الله تبارك الرحمن

مقال غني جدا بالمعلومات بالنسبة لي

جزاك الله خيرا

ماشاء الله تبارك الرحمن

مقال غني جدا بالمعلومات بالنسبة لي

جزاكم الله خيرا

السلام عليكم أخي

بارك الله فيكم على الموضوع القيم و الدي تناولتم فيه أشياء جد قيمة و خلفيات جد مهمة

و خصوصا ما يجب أن يدركه مختبر الاختراق المبتدأ بأن اختبار الاختراق مجال جد واسع و مجال قائم بداته و يتأسس على بناء عقلية للمخترق أي أنه يخدم في واضحة النهار بدون القيام بعمليات التخريب و السطو و هدا شئ جد مهم سيدفع المتعلم الى التفكير بشئ سلمي و بالتالي يتراقى حتى بفكره و بطريقة تعلمه

شكرا لكم أخي على الطرح القيم

شيئ رائع جدا ممتاز اخي عمر

مقال ممُتاز , بالفعل أنت وضعت الخطوُط الأولى لكُل من يُريد أن يتعّلم أختبار الأختراق

بارك الله فيك , كُل يوُم يثبت ” isecur1ty ” أنه الأفضل عَربياً .

بالتوفيق لكم ‘

الموضوع هذا يشرح طرق عمل مختبر اختراق “للمبتدئين بالكمبيوتر”, مع انه من المفترض أنه من يريد أن يكون مختبر اختراق يكون ملم بأساسيات الكمبيوتر على الأقل

المبتدئين بالحاسوب؟ يبدو أنك لم تقرأ المقال جيدًا! هذا الموضوع خطوة أساسية لأخذ فكرة عامة عما سيواجهه المتوجه لعالم اختبار الاختراق!

بسم الله الرحمن الرحيم

عمر احمد ، ابعدت في طرح هذا المقال

هذا المقال ينفع لمن يريد الدخول الى عالم اختبار الاختراق

رائع جداً واتمنى ممن ليس لديه اي خلفيه عن هذا الموضوع

قرات هذا المقال بتمعن

شكراً لك على مجهودك الجبار

السلام عليكم انا مبتدئ في نظام و قد اعجبتني هذه المعلومات فهي حقا مفيدة خاصة كيفية اختبار الأختراق شكرا لك أخي على هذه المعلومات الرائعة وشكرا ل ” isecur1ty ” فهو النواة و منه نرى العجائب.

السلام عليكم انا مبتدئ في نظام “BackTrack” و قد اعجبتني هذه المعلومات فهي حقا مفيدة خاصة كيفية اختبار الأختراق شكرا لك أخي على هذه المعلومات الرائعة وشكرا ل ” isecur1ty ” فهو النواة و منه نرى العجائب.

السلام عليكم شكرا على المقال بس اخي عندي الباك تراك مايتنصب على النظام الوهمي

الباك تراك توقف تطويرها.. قم بتحميل نظام كالي فهو أفضل والنسخة المطورة من باك تراك..

ما شاء الله مقال ثرى بالمعلومات ومفيد

شكراً لك أ. عمر

أخ عمر ممكن تشرحلنة بصورة مفصلة الفرق بين التنصيب والنسخ؟

للأسف لم أفهم ما تقصده بالتنصيب والنسخ، هل يمكنك التوضيح لكي أستطيع إفادتك ولاحظ أن المقال قديم بعض الشيء فلو كنت تقصد جزء معين من المقال فأخبرني أي جزء تقصد..

رائع ربنا يكرمك معلومات قيمة جدا

ربنا يكرمك بجناته اخوي شكرا الك

جزاك الله خيرا

اما تزال نسخة كالى هى الأفضل ام ان هناك ماهو افضل

مقال منهجي ومنطقي ومفيد ولا يقفز على المراحل. أما عن (إشارتكم إلى الإحالات الخارجية التي توجه القارئ لها قبل المواصلة)، فأقترح عليك أن تتفضل بتزودنا بروابط مأمونة ومفيدة، إن أمكن. وفقك الله ووفقك تلاميذك بأن يكونوا من أصحاب الطاقيات البيضاء. Excellent …Thanks a lot

شكرا جزيلا اخي. ابدعة

حاليا الباك تراك ده …مش مدعم من الموقع بتاعه والرابط الذي ذكرته في المقال لم يعد موجود

ربنا يبارك فيك اخي الكريم ، معلومات تستحق القراءة

ربنا يبارك فيك اخي الكريم ، معلومات تستحق القراءة