فن جمع المعلومات عن هدفك بواسطه الـOSINT – الجزء الثاني

السلام عليكم ورحمه الله

بعد الأنتشار الرهيب للجزء الأول من المقال في فتره قليله والذي هو عن مقدمه الي الـOSINT (تستطيع أن ترجع الي المقال من هنا) حيث تخطت عدد مرات المشاهده السبعين ألف في فتره قصيره وبما أن مجال الـOSINT يتطور يوم عن يوم أكثر ويصبح أخطر وأمتع أيضا فقررت أن أبدأ سلسله مقالات تتحدث عن الـOSINT من أول الأدوات والمواقع الي الخدع والأساليب المتبعه.

لخلق نوعا من النظام سأقسم المقال الي عده أجزاء وكل جزء بداخله الأدوات الخاصه به والخدع أن وجدت مع المحافظه على عدم شرح أداه أو موقع سبق شرحه في المقال السابق بالطبع وفي النهايه أتحدث عن سيناريو حدث من قبل. نبدأ بعون الله 😀

البريد الألكتروني – Email

في هذا الجزء من المقال سنتحدث عن كيف تستفيد من معرفتك أيميل الهدف الخاص بك فقط ولكن دون التطرق الي شئ يخص مواقع التواصل الأجتماعي حيث أننا سنخوض في هذا بتعمق في المقال القادم مع بعض الأشياء الأخرى المثيره للأهتمام 😀

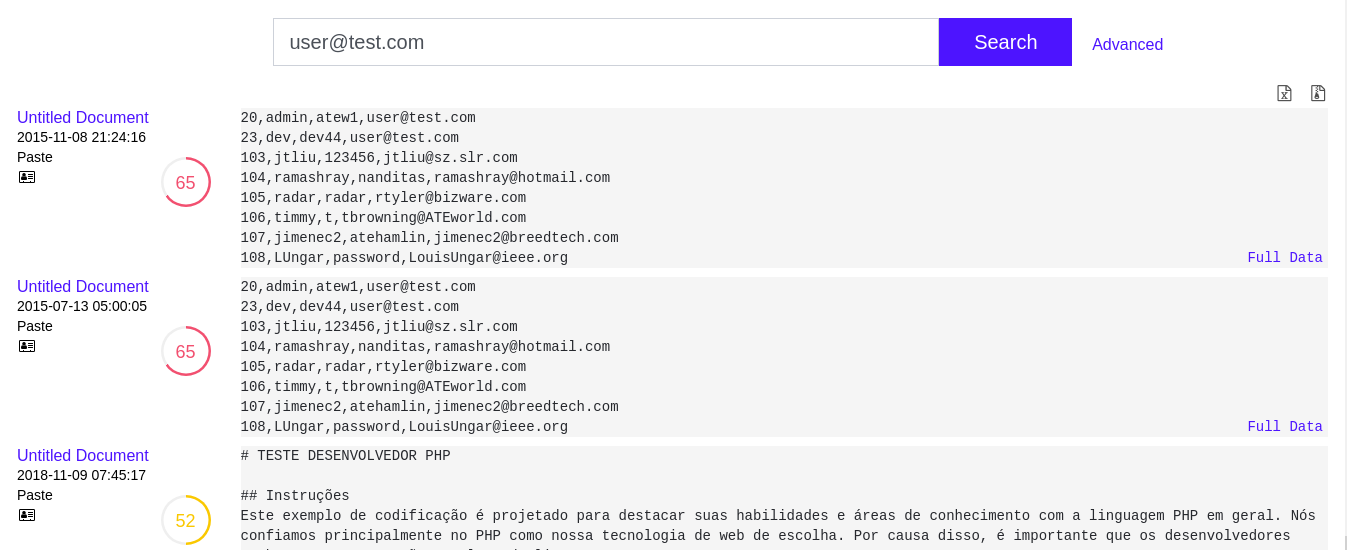

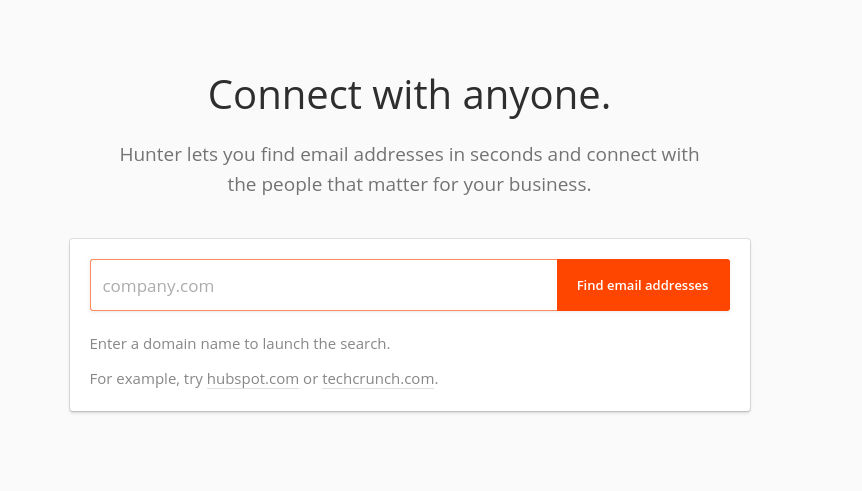

Hunter.io

يقدم هذا الموقع العديد من المزايا والخدمات مثل أيجاد جميع أيميلات موقع محدد كما بالصور بالأعلى

أو أيجاد أيميل شخص محدد عن طريق تخمين أيميله من إسم الشخص وعنوان الموقع كما بالصوره بالأسفل

أو التأكد من أيميل محدد أذا كان حقيقي أم لا كما بالصوره بالأسفل

كما ترى هو موقع مفيد للغايه ولهم الـAPI الخاص بهم أذا كنت تريد أن تدخله في الأداه الخاصه بك.

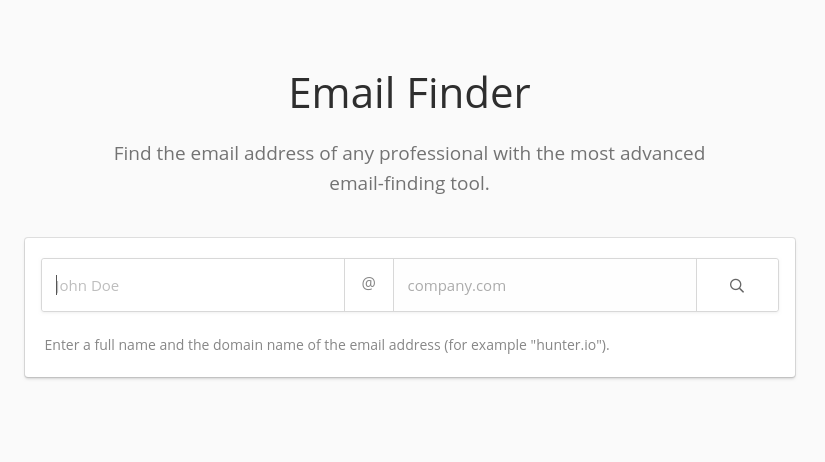

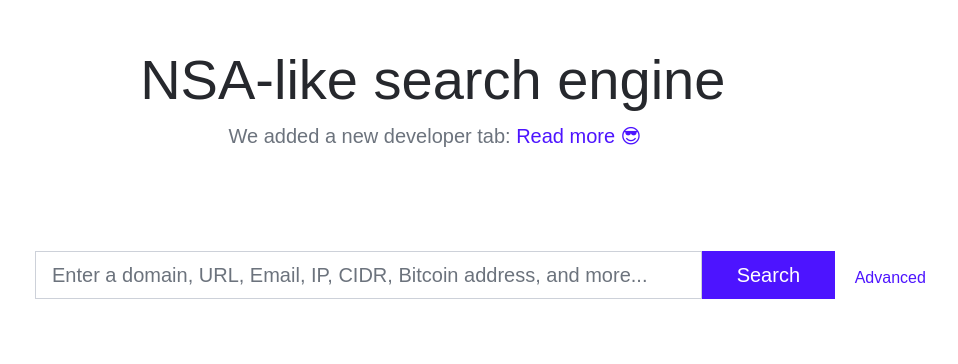

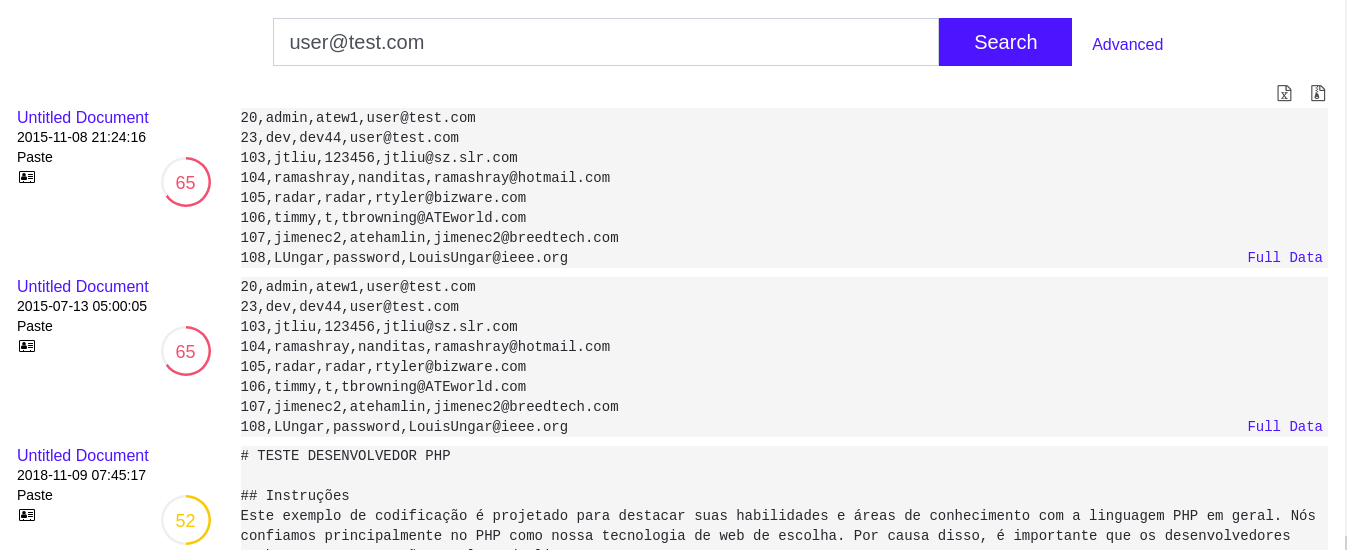

Intelligence X

هذا الموقع هناك بعض الغموض حوله وهو يقبل العديد من أشكال المدخلات ليس الأيميلات فقط وبمجرد الضغط على البحث تجد بعض النتايج التي ستثير فضولك بالتأكيد سواء تسريبات منشوره على موقع Pastebin والمواقع التي تشبهه أو اذا قام أحد بذكر هذا الأيميل في مكان ما كما ترى أمامك

بعد بعض التصفح بداخل الموقع لفهم من أين يأتون بهذه النتائج وجدت أنهم يأتون بها من:

- Paste sites including historical ones that no longer exist

- Darknet: Tor

- Wikileaks

- North Korea

هذا ما يقولونه لك حريه التصديق أو التكذيب أنا الأهم بالنسبه لي نتيجه البحث التي يأتون بها 😀

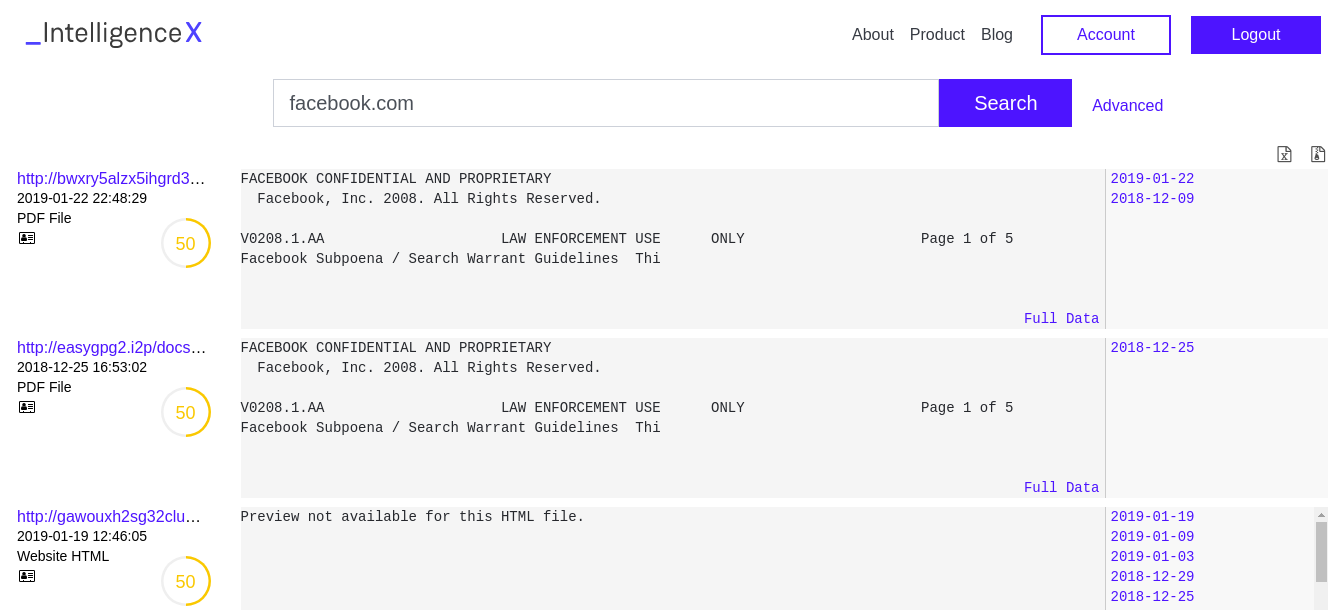

Pastebin Dump

كما ترى من إسم الموقع فا الموقع متخصص في البحث في البيانات المنشوره على موقع Pastebin اذا كان الايميل المعطى ظهر في تسريب نشر على الموقع وهو ليس بحث مباشر والا كان البحث من خلال موقع pastebin ذات نفسه أفضل بل هو بمثابه أرشيف فستجد عليه ايضا بعض الصفحات الممسوحه أو المحجوبه من على موقع pastebin

لاحظ أيضا أنك تستطيع أستخدام الموقع للبحث عن موقع محدد أذا كان قد ظهر من قبل على موقع pastebin أو تبحث عن أي شيء بشكل عام 😀

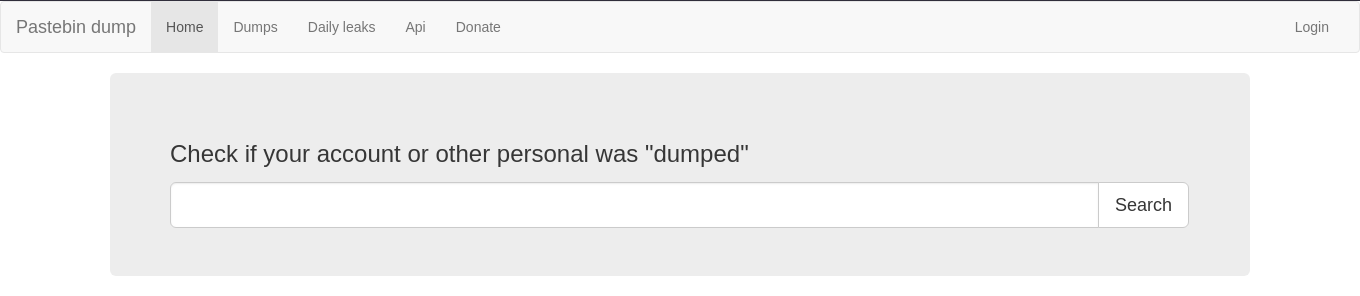

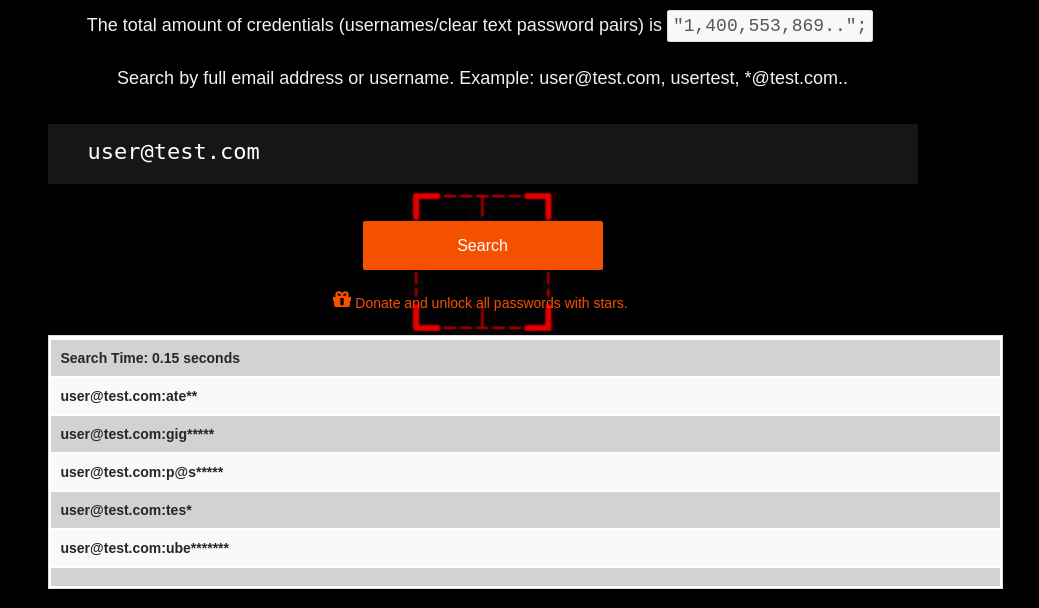

GhostProject.fr

في المقال الفائت ذكرت موقع HaveIBeenPwned وموقع Hacked-emails لأستخدامهم في البحث عن التسريبات الخاصه بالأيميلات ولذلك فلابد من ذكر موقع Ghostproject وهو أيضا للبحث عن التسريبات لكن المميز بهذا الموقع أنه عندما يجد الأيميل المدخل في أي تسريب يعطيك الباسورد المسرب مع الأيميل ايضا.

ولكن بسبب قوانين الـGDPR أصبح للأسف لا يعرض الباسورد كامل فأصبح يخفي جزء منه على هيئه نجوم كما بهذا المثال:

ولكن تستطيع أن تعرض كلمه السر بالكامل عن طريق التبرع لهم :3

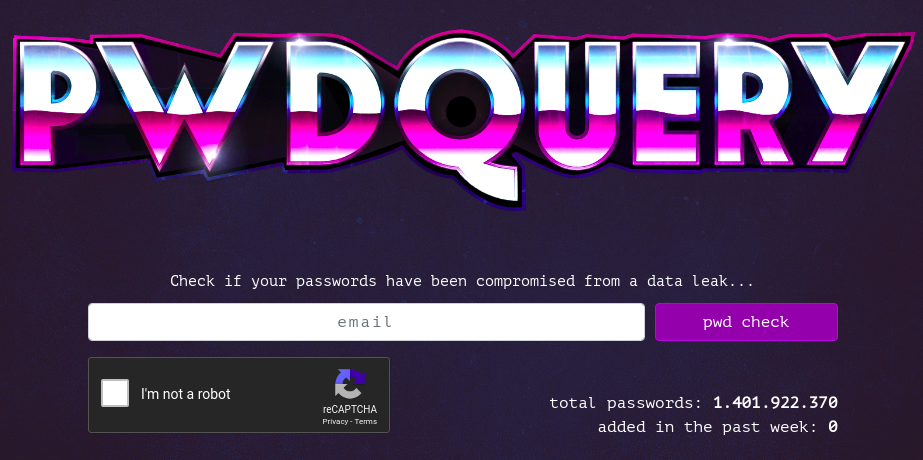

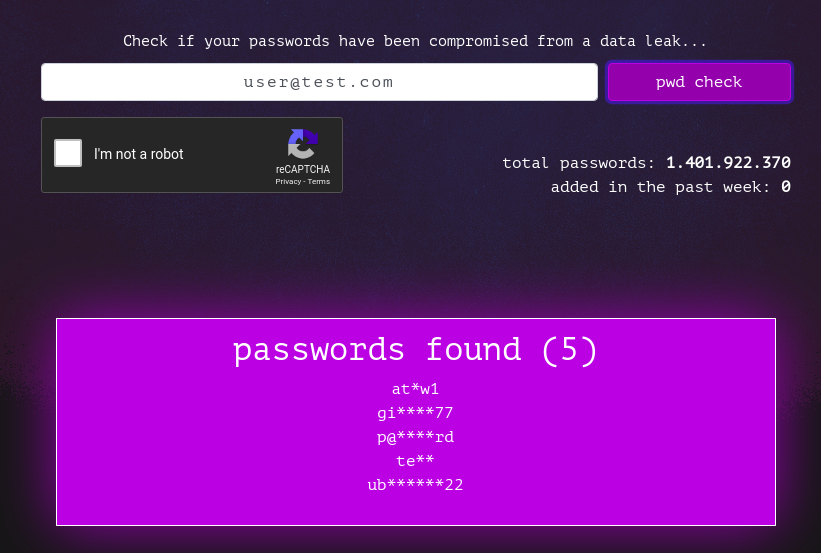

Pwdquery.xyz

هو مثل موقع GhostProject (على تصميم أردئ :V) ولكنه يظهر جزء من الباسورد أيضا

ولكن ليست هناك وسيله لجعله يعرض الباسورد كامل, اذا الأن تسأل لما قمت بالكتابه عنه أذا ؟

فأقول لك لأن في هذه الحالات يجب الا تعتمد على موقع واحد وتقارن النتيجه الخاصه بكل موقع لتظفر بأحسن نتيجه 😀

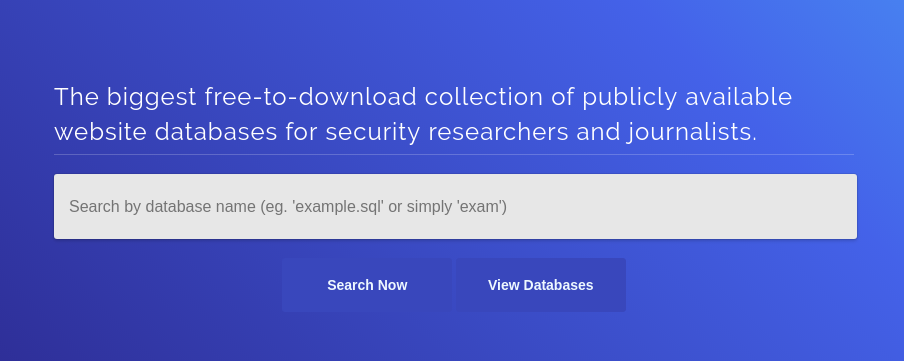

Databases.today

على خلاف المواقع السابقه هذا الموقع يسمح لك بتحميل بالبحث عن تسريب محدد ومن ثم تحميل ملف التسريب كامل ومن ثم البحث فيه بنفسك.

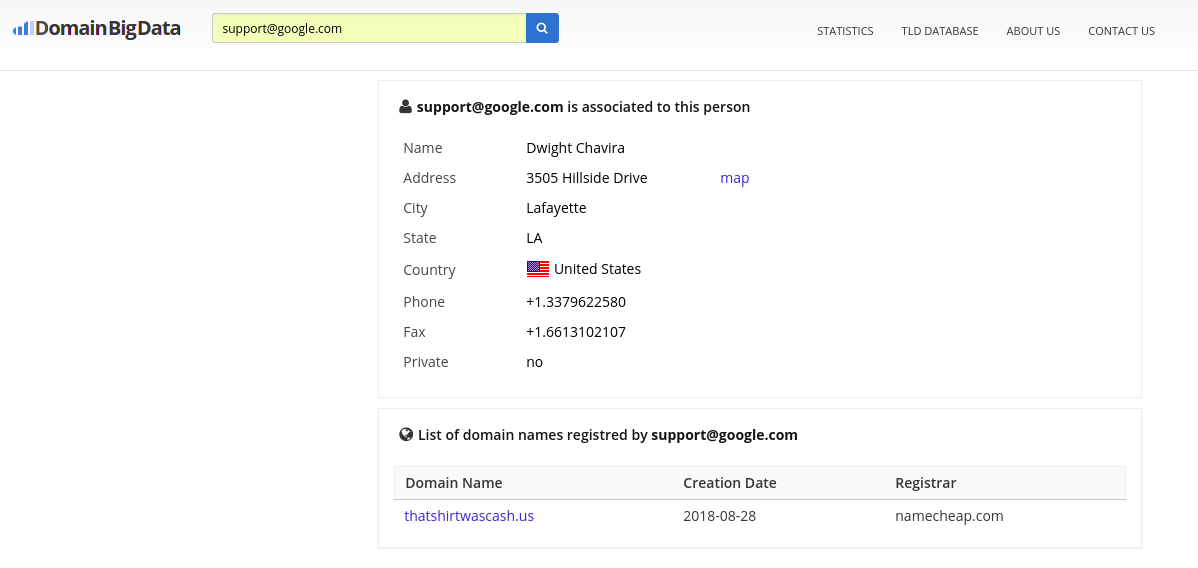

DomainBigData

من خلال هذا الموقع نستطيع البحث عن جميع المواقع المسجله بهذا الأيميل ويقوم الموقع بهذا عن طريق عمل reverse whois lookup وكا مثال على هذا قمت بالبحث على أيميل الدعم الخاص بجوجل

الأن نكتفي بهذا ولندخل في الجزء الثاني من المقال

الموقع الإلكتروني – website

الأن فرضا أنك لم يكن لديك شيء ألا الموقع الإلكتروني الخاص بالهدف الخاص بك, كيف تستفيد منه وتكشف معلومات عن هدفك على قدر المستطاع ؟ المقال الفائت شرحت موقع shodan , zoomeye ومواقع أخرى ولكن هذا الجزء سنتعمق أكثر 😀

SpyOnWeb

في الحقيقه هذا الموقع ليس له أستخدام مباشر بل أننا سنستخدمه لتطبيق خدعه سأشرحها الأن.

عندما تقوم بعمل حساب على موقع من المواقع المقدمه للأعلانات لتقوم بوضع أعلانات في موقعك وكسب بعض المال من متابعين موقعك أو على خدمه من خدمات تحليل الزوار مثل Google Analytics فأنا الأن اخبرك انك قد تكون فعلت غلطه شنيعه قد تكشف عنك العديد من المعلومات!

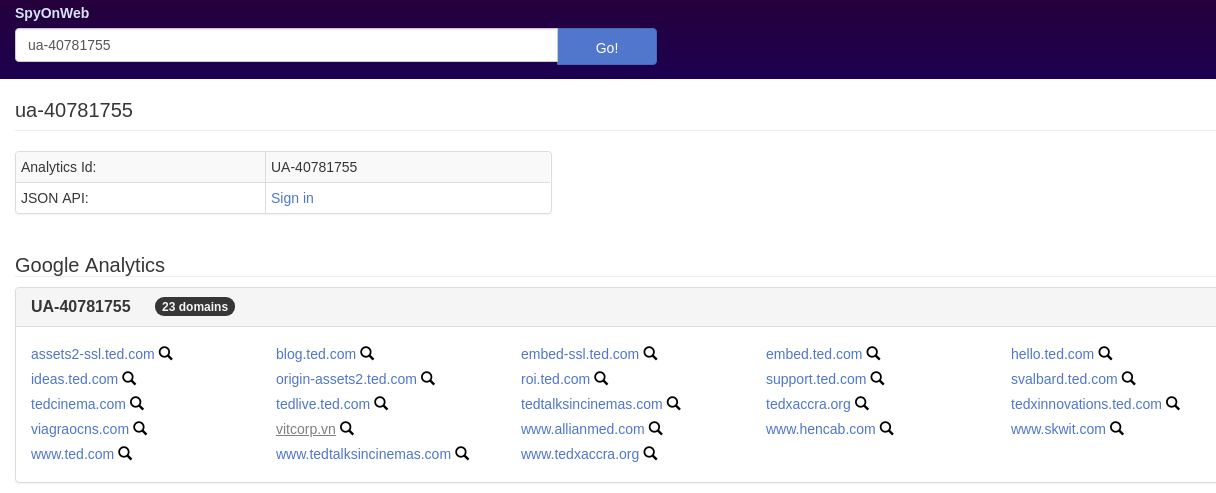

الكود الذي يخبرك الموقع أن تضعه في موقعك لكي يتمكن من تحليل المتابعين الخاصين بيك هو أو حتى للأعلانات فأنه يحتوي على ID مميز خاص به ويميزك أنت عن باقي المستخدمين ومثال على هذا موقع Google Analytics فا الأن أذا كان لديك أكثر من موقع لكن تستخدم نفس حساب في جميعهم فأي أحد يستطيع أن يجد المواقع الأخرى الخاصه بك عن طريق هذا الأيدي بمجرد أن يأتي به من أي موقع حتى وأن لم تكن مرتبطه بأي شكل فا للأسف أخبرك أنه أصبحت بينهم صله الأن وهذا الذي سنستخدم هذا الموقع به.

معظم خدمات المواقع الشهيره تقوم بنفس المبدأ مثل Google AdSense, Amazon , AddThis و Google Analytics بالطبع ولأستخراج الأيدي الخاص بأي موقع نفتح السورس الخاص بالموقع بأستخدام Ctrl+U أو Ctrl+Alt+U أو غيره ومن ثم أبحث على الأتي (Ctrl+F) :

- أبحث عن Pub- أو ca-pub في حاله أستخدام Google AdSense

- أبحث عن UA- في حاله أستخدام Google Analytics

- أبحث عن &tag= في حاله أستخدام موقع Amazon

- أبحث عن pubid في حاله أستخدام موقع AddThis

الأن بعدما أصبح معك الأيدي تدخله في موقع SpyOnWeb وسيقوم بعرض جميع المواقع التي تستخدم الكود نفسه وأنا على سبيل الشرح قمت بالتجربه على موقع Ted ووجدت أنه يستخدم خدمه Google Analytics وأتيت بالأيدي وكانت هذه النتيجه:

لاحظ أنك غير ملزم بهذا الموقع فأنت تستطيع أن تستخدم موقع Nerdy Data أيضا أو موقع SameID أو حتى تستخدم جوجل كلهم سيقومون بنفس الغرض.

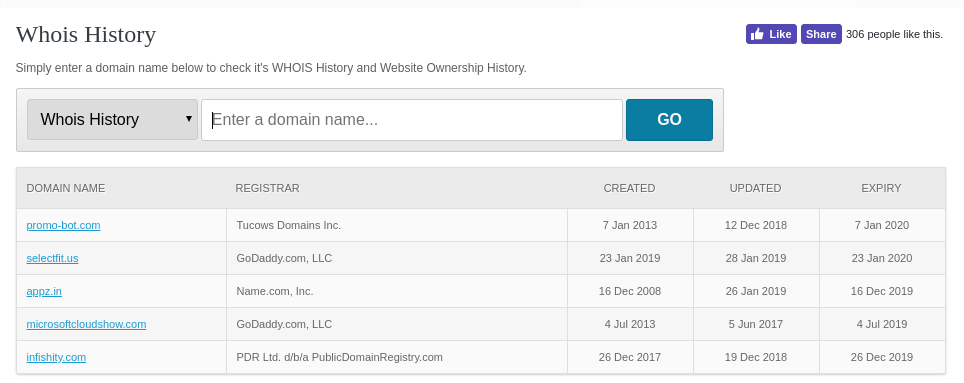

Whoxy

يقدم موقع whoxy العديد من الخدمات ولكن أهتمامنا هنا بخدمه whois history والتي تتيح لك معرفه تاريخ الموقع عن طريق عرض كل الـwhois records الماضيه للموقع وبالتفصيل وليس الـrecord الحالي فقط فا بالتجربه على جوجل نرى هذا الناتج:

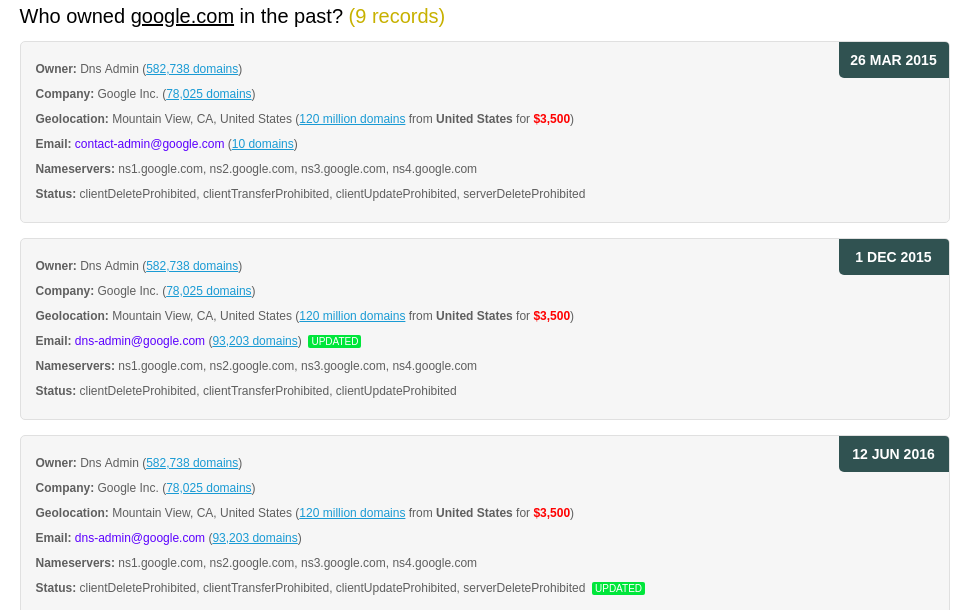

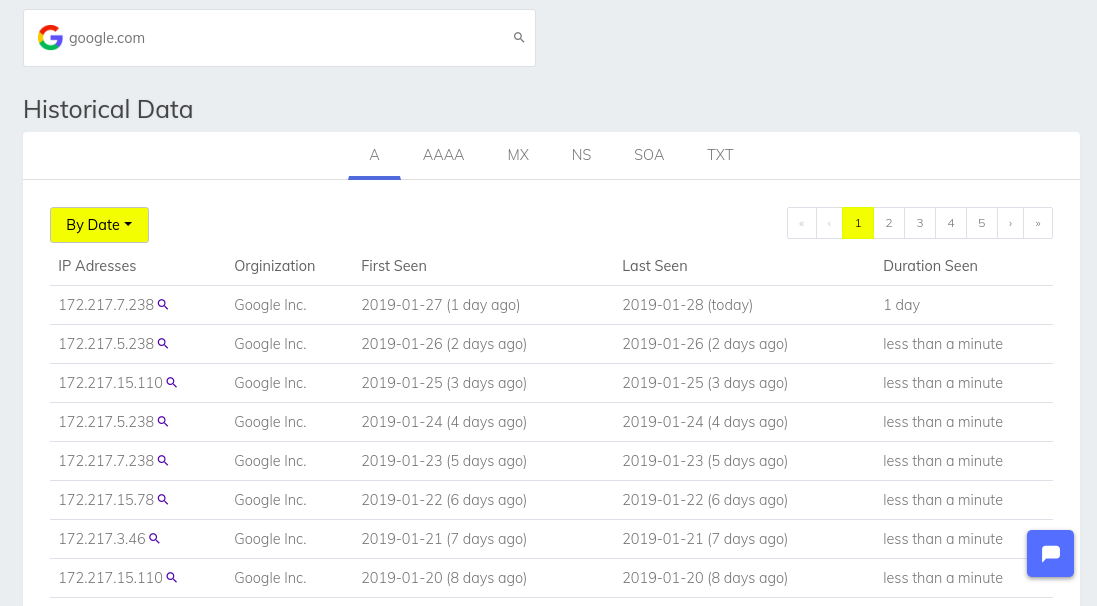

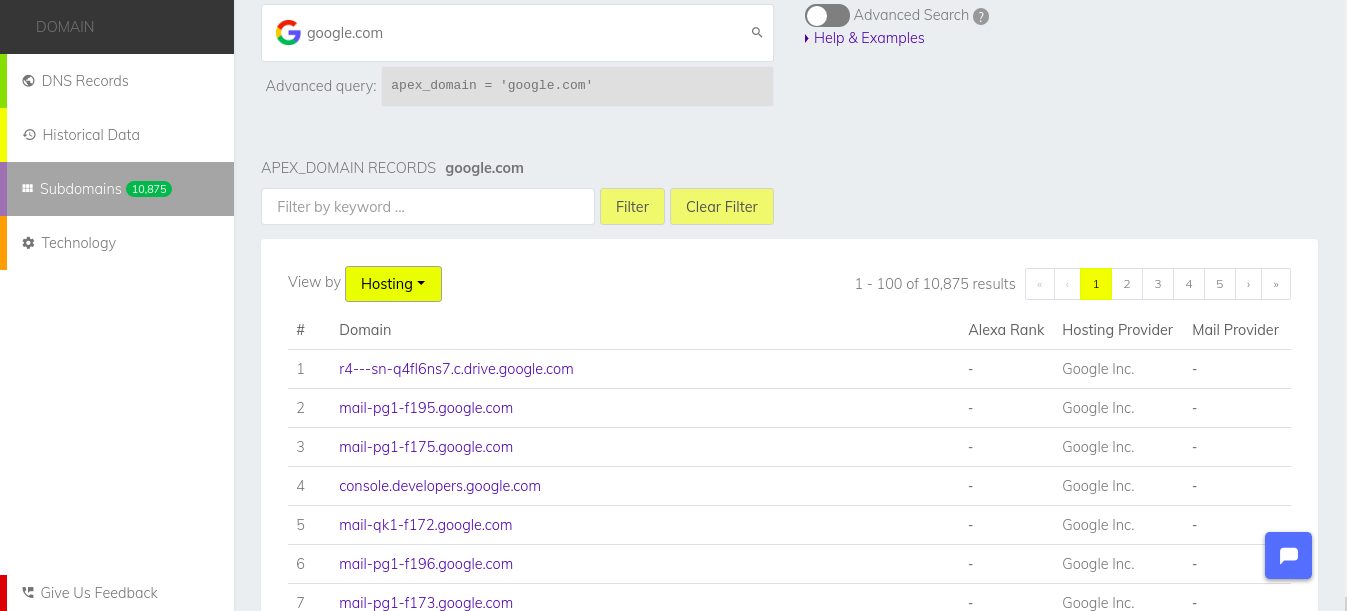

DNSTrails

يقدم موقع dnstrails العديد من الخدمات في مكان واحد والذي يغنينا عن أستخدام العديد من المواقع لمعرفه كل شيء فهو أول شيء يقوم بعرض كافه الـDNS Records الحاليه الخاصه بالموقع الهدف مثل في حاله جوجل

والأجمل أنه يقوم بعرض الـHistory data ولكن ليس للـwhois records هذه المره وأنما للـDNS Records بالطبع فا ترى تاريخ كل record والذي قد يعطيك معلومات قيمه أن لم يكن الهدف حذر في الماضي قدر حذره الأن 😀

وأخيرا يقوم بعرض جميع المواقع الفرعيه أو الـSubdomains الخاصه بالموقع والذي هم في حالتنا 10875 موقع فرعي بالطبع لأننا نتحدث عن جوجل هنا

كما ترى الموقع يغنينا عن مواقع عديده ولكن دائما لا تستخدم مصدر واحد اذا أردت أن تتأكد من نتيجتك

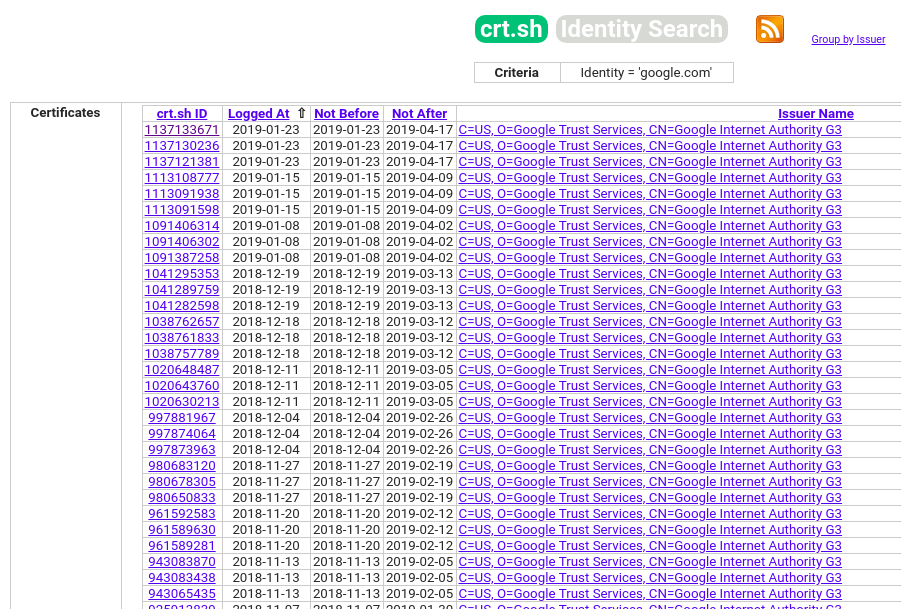

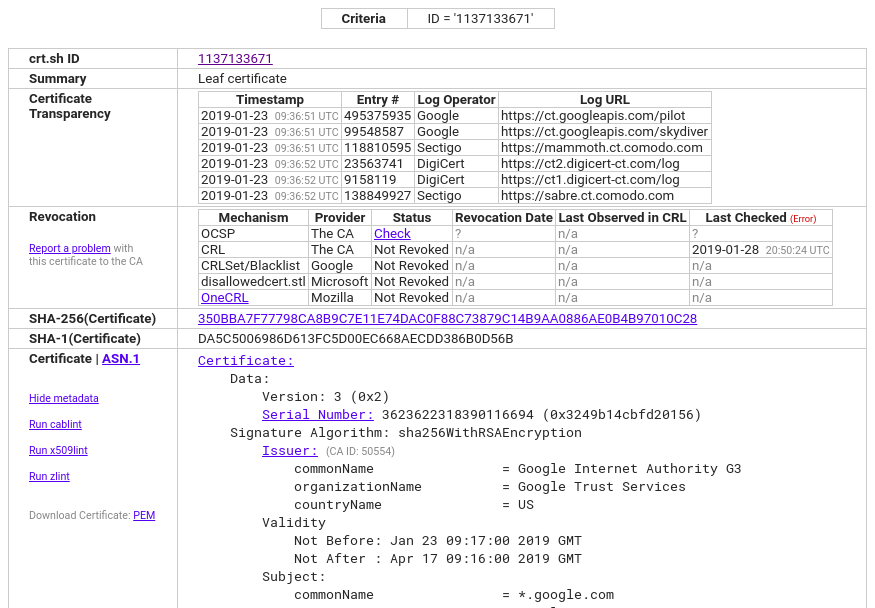

crt.sh

يمكنا موقع crt.sh من عرض جميع الـtransparency logs الخاصه بالشهاده الخاصه بالموقع وتستطيع أن تقرأ عنها أكثر من هنا حتى لا نخرج عن موضوعنا.

تكشف لنا الـtransparency logs العديد من المعلومات المهمه ولكن أهمها المواقع الفرعيه الخاصه بالموقع

ولكن قد يخطر على بالك الأن ولما قد أريد أن أتي بالمواقع الفرعيه من الشهاده الخاصه بالموقع وأنا قد أتيت بها بالفعل من مواقع أخرى والتي في حالتنا هنا DNSTrails ؟

لأن قد يكون هناك موقع فرعي لم يسجل أو يرى بعض ألا في الشهاده مما يعطيك أسبقيه.

وتستطيع أيضا أن تستخدم الموقع الخاص بجوجل لنفس الهدف أو موقع censys

الأن نكتفي بالكلام عن المواقع وندخل على الجزء التالي لأن هناك بعض الاجزاء التي تركت لتذكر فيه 😀

صورة

الأن أن لم يكن لديك ألا صورة عن/من الهدف فكيف تستفيد منها ؟ بالطبع أول شيء ستفكر فيه هو الـMeta Data الخاصه بالصورة والذي تكلمت عنه في المقاله السابقه ولكن هل هذا هو كل شيء؟ لنرى 😀

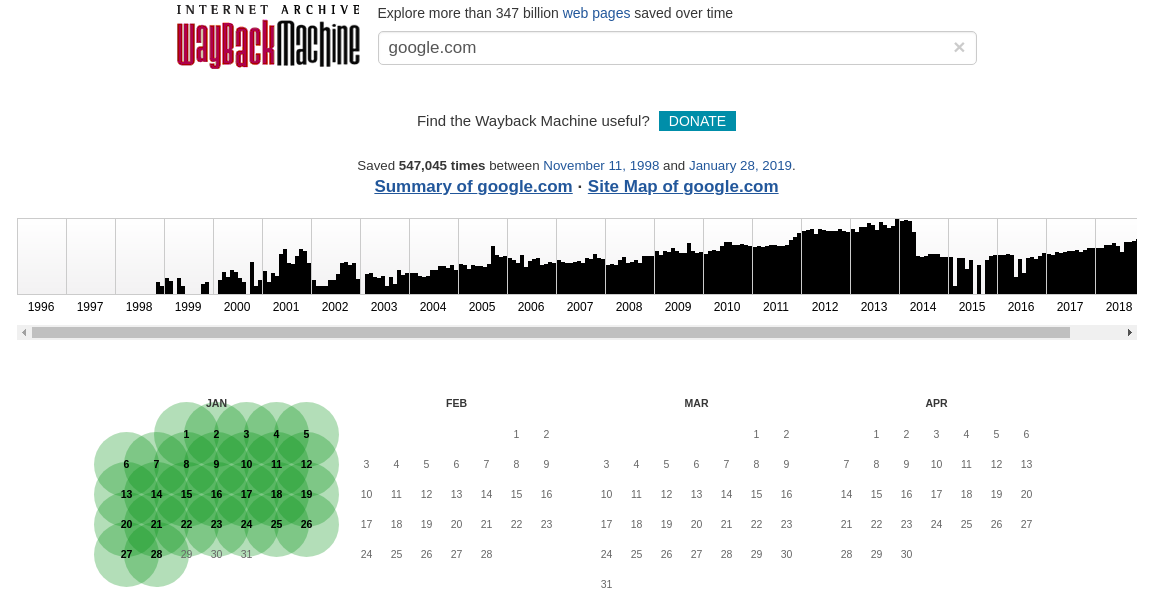

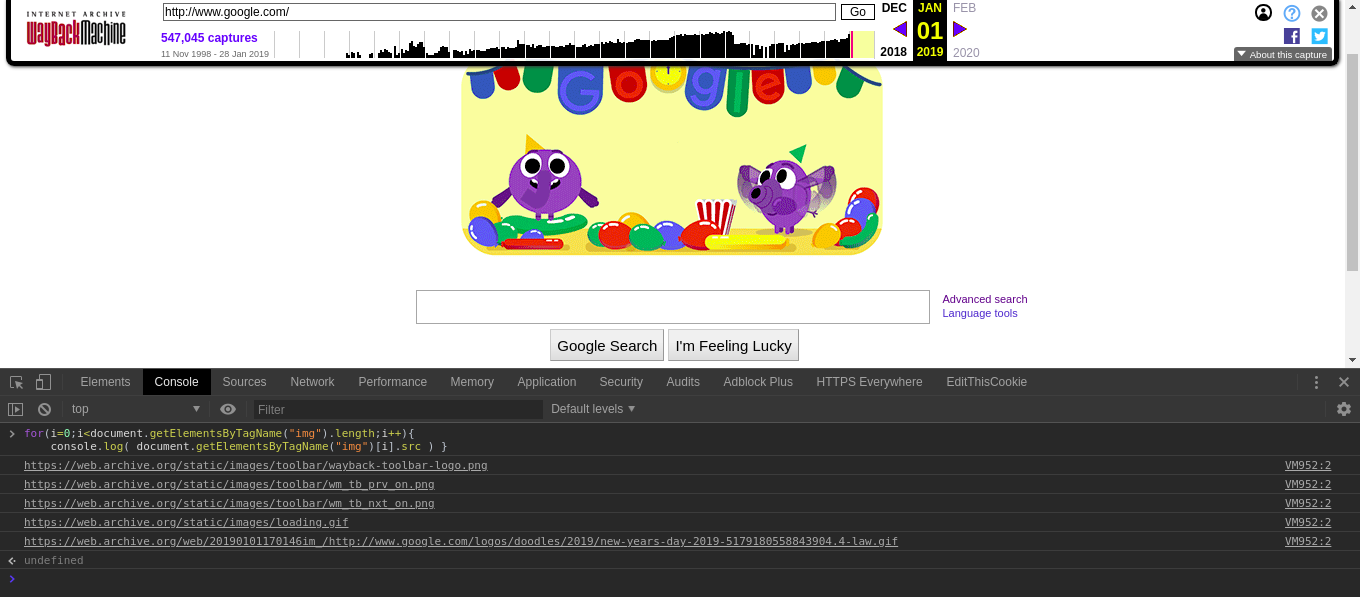

Archive.org wayback machine images

مشروع الـweb archive هو مشروع يقوم بأرشفه جميع المواقع التي على الأنترنت علي هيئه snapshots تستطيع أن تلجأ لها لترى تطور أي موقع من وقت بدأه والذي هو شيء يمكن أن يستغل لصالحنا عن طريق أن نرى نسخه من الموقع الهدف ومن ثم قد نجد ملف قد مسح أو خطأ لم يراه وقتها وبعدها مسحه فكما قلت من قبل الهدف بالتأكيد لم يكون حذر بالماضي كما هو حذر الأن ولكن ليس هذا ما سنتحدث عنه هنا فهذا جزء الصور أتتذكر !؟

الفكره هنا أو الخدعه التي أريد أن أقولها أنك تستطيع أن تستخدم الموقع في أن تأتي بصور من الماضي ومن ثم تستخرج الـExif Data بأستخدام موقع مثل exifdata.com أعتمادا على فكره أنه قد يكون أخطيء ورفع صورة في الماضي بدون أن يحذف الـExif Data الخاصه بها وهو سيناريو وراد للغايه 😀 وبالأسفل تجربه لأستخراج الصور من نسخه عشوائي من جوجل بأستخدام سطر جافا سكربت دون الحاجه أن أكتب لها سكربت

وبعدها يتبقى أخذ رابط كل صورة وأرساله لأي موقع لأستخراج الـExif data من هذه الصورة.

لاحظ أيضا أنك تستطيع أن تقوم بأستخدام الـCache services الخاصه بمحركات البحث مثل جوجل أو Bing بدل أن تستخدم Archive.

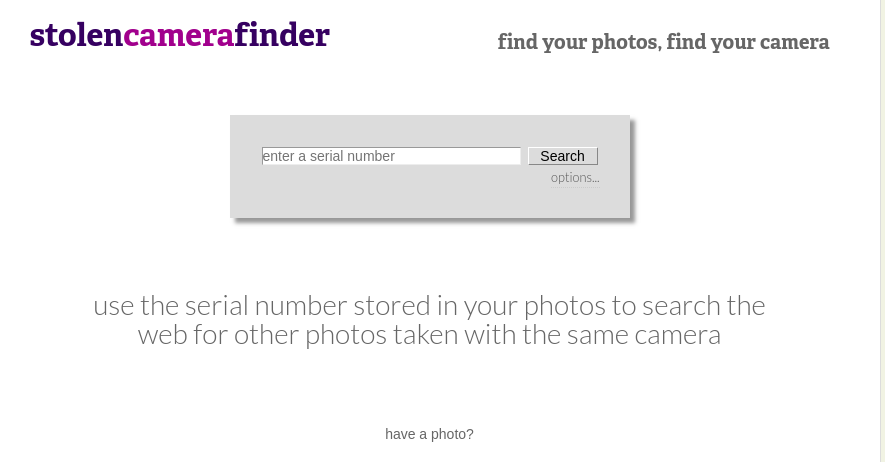

stolencamerafinder

يقوم هذا الموقع بالبحث عن الصور التي تم تصويرها بنفس الكاميرا التي أعطيته السريال الخاص بها وهو شيء مفيد للغايه أذا سرقت كاميرا خاصه بك فتعرف ما الصور التي صورها اللص بكاميرتك ورفعها على الأنترنت ولكن هناك فائده أخرى لهذه الموقع بالنسبه لنا.

بعدما تقوم بأستخراج الـExif Data لأي صورة ستجد في جزء الـTags الذي تهمله كل مره السيريال الخاص بالكاميرا 😀

هذا اذا يمكننا الأن أن نصل الي باقي صور الهدف التي تم تصويرها بنفس الكاميرا بعدما كان معنا صورة واحده عنه/منه مما يفتح الباب لمعلومات محتمله أخرى عنه 😀

remove.bg

بالطبع عندما ترى هذا الموقع ستقول وما علاقه حذف خلفيه الصور بالـOSINT وسأقول لك لا علاقه به بتاتا ولكن هو يسهل الفكره أو الخدعه التي سأشرحها الأن 😀

في المقال السابق تكلمت عن الـReverse image lookup وتحديدا عن موقع TinEye وأن الـReverse image lookup هو يعتبر بمثابه عمل تعقب للصوره فهو يأتيك بكل النسخ الأخرى من الصوره ومصدرها والباقي عليك لتحديد مصدر الصوره الأصلي فهو يأتي الصور التي “تشبه” الصوره المعطاه وهنا مربط الفرس.

أعتمادا على هذه الفكره لو لديك صوره للهدف وحده مثلا وقمت بأزاله خلفيه الصوره فأصبح لديك الأن صوره للشخص فقط بدون أي تشويش فا الأن لو قمت بعمل Reverse image lookup فتزيد أحتمالات أنك تجد صور أخرى غير الصوره التي معك ولكن الشبه بينهم هو وجه الشخص نفسه مما سيوصلك الي الحسابات الخاصه بالهدف أو أي مكان به صور أخرى للهدف غير الصوره التي معك, عد الجمايل 😀

موقع TinEye هو قوى ومتميز ولكن لا تعتمد عليه وحده فا الأفضل أن تقوم بتجربه نفس الخدمه من مواقع أخرى مثل الخدمه الخاصه بالعملاق الروسي Yandex والذي الكثير من الناس أنه هو الأفضل في الـReverse image lookup وقم بالتأكد عن طريق نفس الخدمه على موقع Google وموقع Bing لتزيد فرصتك.

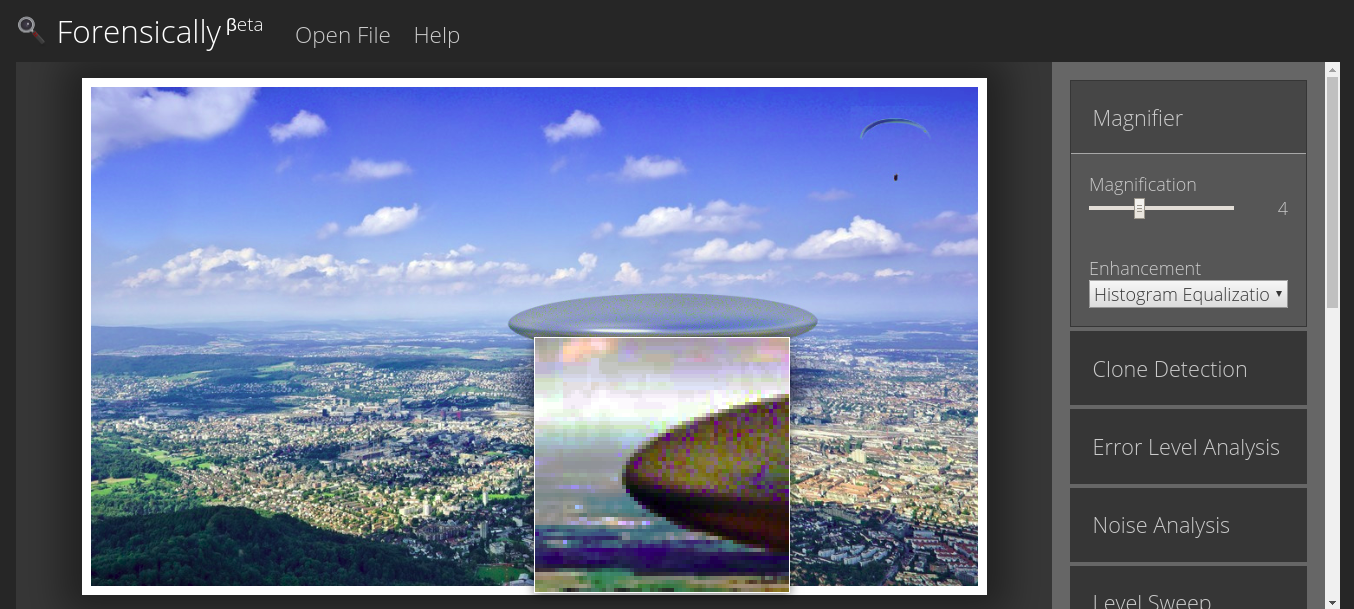

Forensically

هو موقع مميز تظهر فائدته الكبرى عندما تكون تريد أن تخرج شيء محدد من الصوره أو بالتحديد عندما تكون تحاول أن تحدد مكان ووقت ألتقاط الصوره (والذي هو يسمى بالـGeoINT و قد نتحدث عنه بالتفصيل في مقال أخر 😀 ) وذلك بسبب كثره أدوات تحليل الصور الموجوده الموجوده بالموقع.

إسم الشركه

الأن ندخل في مرحله أعمق ولنفرض أنك لا تعلم أن هدفك سوا إسم الشركه التي يعمل بها فماذا تفعل يا مسكين 😀 ؟ بالطبع تستطيع أن تبحث عن الموقع الخاص بالشركه من أي محرك بحث لكن أنا هنا أتحدث عن ماهو أكثر فقد يكون هدفك مدير شركه ما

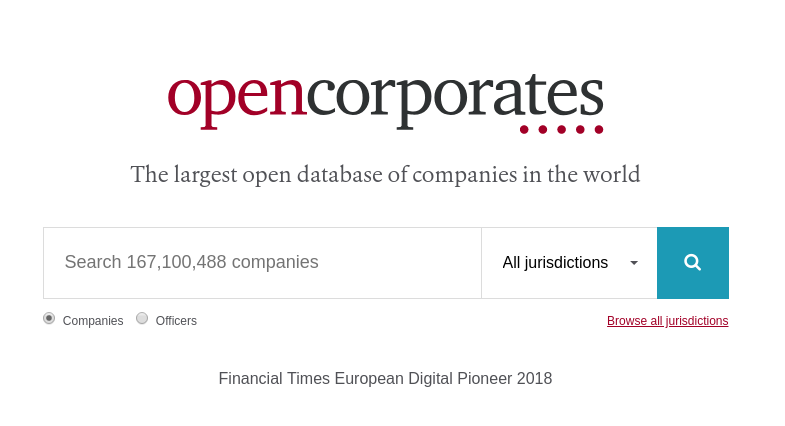

OpenCorporates

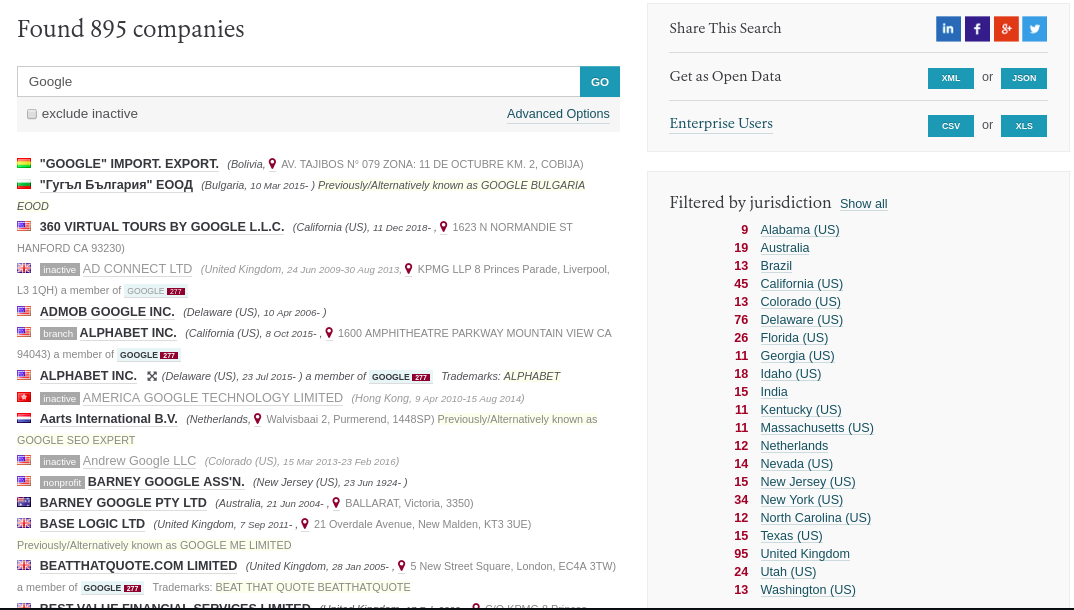

كما ترى من عنوان الموقع هو قاعده بيانات كبيره تحتوي على كافه البيانات عن كل الشركات في العالم ولرؤيه كم البيانات التي تحتويه عن كل شركه لنقم بالتجربه على جوجل كالعاده

كما ترى كام بعرض كافه فروع شركه جوجل والدوله والعنوان الخاص بكل الفرع وتستطيع أن تقوم بعمل فلتر لنتايج البحث طبقا للدوله أو الفروع العامله فقط وأكثر في البحث المتقدم أو المخصص.

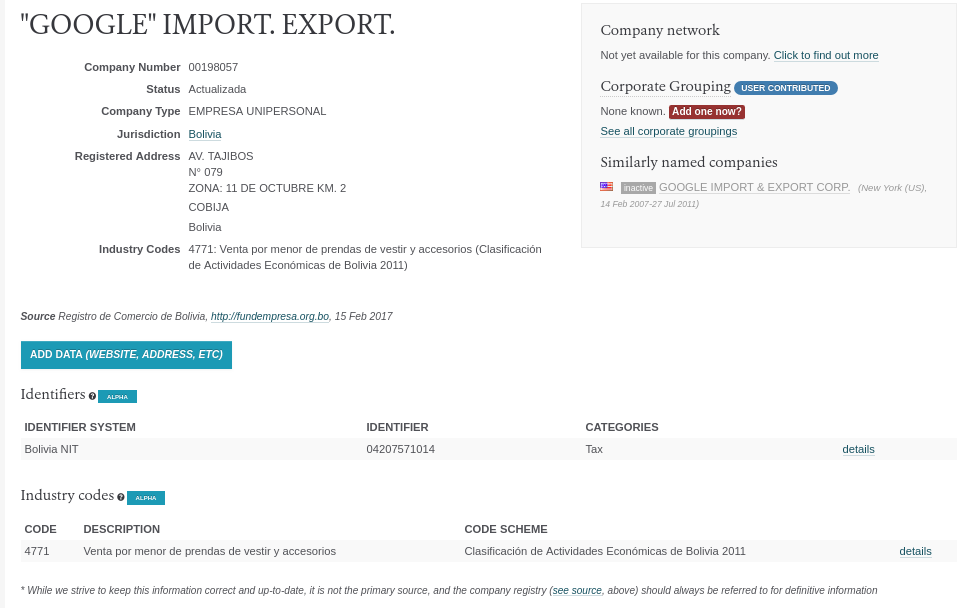

والأن لنرى ما المعلومات التي بداخل كل فرع مثل أول فرع في الصفحه

كما ترى الرقم الخاص بالشركه والعنوان وبعض المعلومات التجاريه الأخرى

GlassDoor

موقع glassdoor هو من المواقع المشهوره للبحث عن عمل وأن ترى أراء ورواتب من عملوا في الشركه قبلك والذي هو سيفيدك بالطبع في أخذ قرار أن تقدم للعمل في شركه معينه أم لا ولكن في حالتنا سيفيدنا بالطبع بمعرفه بعض المعلومات عن شركه الهدف وعن بيئه العمل هناك.

OCCRP Data

موقع occrp data هو موقع مصيبه بمعنى الكلمه فأولا كلمه occrp هى أختصار لـOrganized Crime and Corruption Reporting Project والتي تعنى “مشروع الأبلاغ عن الفساد والجريمه المنظمه” 😀

كما ينص هذا الموقع فهو يحتوي على العديد من السجلات العامه والتسريبات من كل مكان فأنت تستطيع أن تضع أي شيء في البحث وسيأتي لك بكل السجلات أو التسريبات التي ظهر بها إسم هذه الشركه أو الشخص أو حتى الأيميل الخاص به :]

النهاية

في النهايه الأن أكتشفت أن الجزء الذي كنت مخصصه أن أتحدث به في هذا المقال أخذ كلام أكثر مما كنت متوقع مما أنتج هذا الطول ولكني وعدتكم في البدايه بسيناريو حدث من قبل في أخر المقال لذا ساختصر الكلام.

السيناريو الذي كنت أنوي أتحدث عنه هو مقال أنتشر من فتره يقارن خرائط جوجل بخرائط Yandex حيث أنه لو أنك تقوم بالتصفح في خرائط جوجل كثيرا ستلاحظ بعض الـBlurring أو التشويش على بعض الأجزاء في الخريطه على أماكن محدده والتي أتضح بعدها أن هذه أماكن عسكريه أو أماكن سريه تقوم جوجل بأخفائها من القمر الصناعي بالأتفاق مع الدول. أذا أين المشكله ؟

المشكله تكمن أن الموقع الروسي الشهير Yandex لا يقوم بهذا ألا لدول محدده مما يتيح لأي شخص بمقارنه خرائط جوجل بخرائط Yandex ومن ثم يعلم ماهي الأماكن العسكريه في هذه الدوله أو خريطه هذا السجن وما ألى ذلك.

يتناول المقال الحديث عن هذا بالتفصيل أكثر وتحدث عن بعض المباني السكنيه التي تم التشويش عليها مما يخبرنا أنها خاصه بالأستخبارات وما الي ذلك تستطيع أن تكمل المقال من هنا حتى لا نطيل المقال أكثر.

أيضا هذا الموقف يشبهه الذي حدث مع شركه Strava والذي هو عباره عن أشهر تطبيق لمراقبه حركه العدائين وراكبي الدراجات وتقديم الأحصائيات. فما قامت هذه الشركه بعمله هو عمل خريطه سمتها Strava Heatmap وهى خريطه مجمعه لحركه كل الذين يستعملون التطبيق بدون الكشف عن هويتهم بالطبع ولكن أذا أدى للكشف عن بعض الأماكن العسكريه أيضا حيث هناك جنود كان يستخدمون هذا التطبيق في القواعد العسكريه وحولها مما جعلها تظهر للعامه. الخريطه مازالت موجوده حتى الأن تستطيع أن تراها من هنا ايضا وهذه صوره لخريطه العالم من على موقعهم

والأن نصل لنهايه مقالتنا وفي أنتظروني في المقال القادم من هذه السلسله قريبا والحديث عن وسائل التواصل الأجتماعي وأستخراج المعلومات منها والسلام عليكم 😀

بوركت اخ كريم رائع!!!

بأنتظار المقال القادم بفارغ الصبر

تسلم ايدك في انتظار مقال التواصل الاجتماعي

منشور رائع جداً …. أتمنى أن لا تغيبوا مجدداً ورفع تحديات ctf جديدة