مقال : أساليب التخفي والتشفير لحفظ الخصوصية في الإنترنت

في هذا المقال الحصري في العالم العربي سنقوم بكشف النقاب عن أعظم أسرار التاريخ التي لطالما كانت وما زالت في قعر الإنترنت المظلم (Darkweb) وهو عالم افتراضي آخر غير العالم الذي تعرفون.

سنتحدث في هذا المقال عن أساليب التخفي والتشفير التي تمكننا من الحفاظ على خصوصيتنا أثناء الإبحار في عالم الإنترنت.

سينقسم مقالنا إلى قسمين، حاولت أن أختصر قدر الإمكان لأنني أحتاج إلى آلاف الصفحات لو أردت التكلم عن الخصوصية والتخفي بشكل موسع والغوص في أدق التفاصيل…

* ما هو الـTOR والـVPN، وكيف يعمل كل منهم (تحليل عميق).

* مزود الخدمة الخاص بك (ISP)، إمكانياته، قدراته، ماذا يستطيع أن يرى.

الجزء الأول: ما هو الـTOR والـVPN، وكيف يعمل كل منهم (ما وراء الكواليس):

في بداية الأمر قبل الدخول في مجال معين يجب أن تكون على دراية وعلم كافي في هذا المجال وأن تعرف كيف يعمل وما هي إيجابياته وسلبياته وفي عالم الهاكينج الحقيقي إذا لم تكن على معرفة تامة بما تقوم فيه فأنت هالك لا محالة.

ما هو الـVPN:

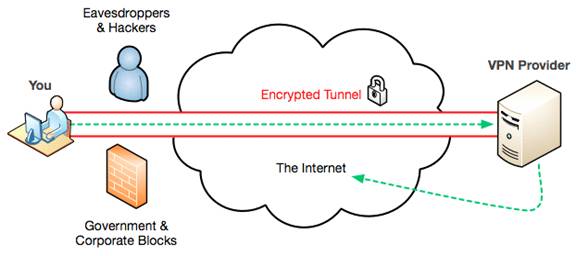

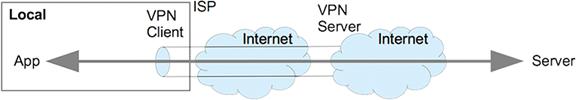

اختصار لـVirtual Private Network، وتعني شبكة خاصة وهمية وهو عبارة عن شبكة خاصة بالمستخدم فقط يقوم بإنشائها لإرسال واستقبال البيانات من جهازه إلى الشبكة العنكبوتية أو إلى مستخدم أخر لضمان مرورها الأمن وسلامتها.

كيف يعمل الـVPN:

عند الاتصال التقليدي بالإنترنت، تعبر البيانات من جهازكم إلى مزود خدمة الإنترنت في بلدكم ومن ثم إلى الإنترنت، وفي كل خطوة في هذا النوع من الاتصال قد تكون بياناتكم مكشوفه اذا لم تكون مشفرة وبإمكان مزود الخدمة اعتراضها وكشف محتواها والتحكم بها.

أما عند الاتصال بالإنترنت عبر شبكة خاصة افتراضية، تكون بياناتكم مشفرة عندما تنطلق من جهازكم وتمر عبر مزود خدمة الإنترنت إلى مخدّم الـVPN، ومن ثم إلى الإنترنت ولكون بياناتكم مشفرة، لا يستطيع مزود خدمة الإنترنت رصد حركتها.

بعد وصول البيانات إلى مخدّم الـVPN، يتم فك تشفيرها هناك ومن ثم تمريرها إلى الموقع الذي تريدون دخوله. تجدر الإشارة إلى أنه عند الاتصال عبر الـVPN، إن لم تكونوا تستخدمون بروتوكول تشفير مثل HTTPs، فذلك يعني أن بياناتكم معرضة للكشف على مخدّم الـVPN الذي تتصلون به. لذلك عند تبادل معلومات حساسة ككلمات سر أو تعاملات بنكية، من الضروري التأكد من أن الموقع يعمل عبر بروتوكول HTTPs لضمان أمن بياناتكم من كافة الجهات.

هناك أنواع مختلفة من خدمات الـVPN لن أدخل في هذا المجال لأنه طويل جدًا. على كل حال تستطيع معرفة هذه الأنواع وتشفيرها والفروقات بين التشفير ومقاييس التشفير بالتفصيل الممل من خلال الرابط التالي:

https://www.bestvpn.com/blog/4147/pptp-vs-l2tp-vs-openvpn-vs-sstp-vs-ikev2

التور (TOR):

هو عبارة عن شبكة من الأنفاق الافتراضية التي تتيح للناس والجماعات زيادة مستوى الخصوصية والأمن على شبكة الإنترنت. يوفر تور الأساس لمجموعة من التطبيقات التي تسمح للمنظمات والأفراد تبادل المعلومات من خلال شبكات عامة بخصوصية.

كيف يعمل الـTOR (تحليل عميق):

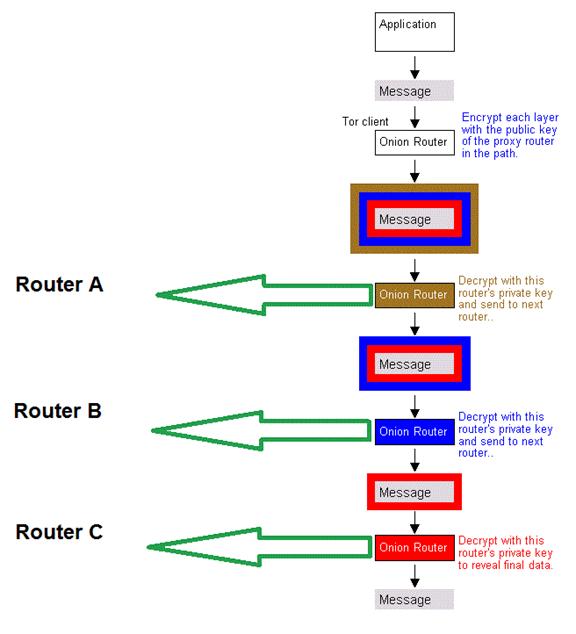

المخطط التالي يوضح كيفية عمل شبكة الـTOR والقفزات التي تمر بها الجزمة من جهازك إلى المسار (الموقع الهدف).

ماذا يعني التور: الـTOR وهي اختصار لـThe Onion Router، الذي يعتمد تغليف الرسائل بطبقات تشفير مماثلة لطبقات البصل (ولذلك اللوجو الخاص بـTOR عبارة عن بصلة)، ومن ثم يتم إرسال هذه الرسائل المشفرة عبر سلسلة من العقد الشبكية المسماة بـOnion Routers أو Relays، وعندما تصل الرسالة إلى المُستقبِل يتم فك تشفيرها وقراءة معطياتها مع بقاء هوية المرسل سرية لأن كل عقدة في المسار تعرف مواقع العقدتين السابقة واللاحقة لها فقط. وهذه العقد هي:

- EntryNode: ويتم اختيار هذه العقدة بشكل تلقائي وهي أول عقدة يمر فيها الـTor، وهي العقدة الوحيدة التي تعرف عنوان الـIP الخاص بالمستخدم.

حسب المخطط أعلاه: في الـRouter A عندما تصل الحزمة من العميل يتم إزالة طبقة من التشفير عن الحزمة لمعرفة من أين قادمة وأين سيتم إرسالها. (تسمى هذه الطبقات Peels أو القشور).

- Middle Relays: وتقوم باستقبال حزمة البيانات من العقدة الأولى ويكون عنوان الـIP القادمة منه الحزمة هو عنوان العقدة الأولى.

حسب المخطط أعلاه: في الـRouter B يتم فك طبقة تشفير أخرى عن الحزمة لمعرفة إلى أين سيتم إرسالها.

- Exit Relay: وهي العقدة الأخيرة التي تصل إليها حزمة البيانات، هي أخطر عقدة لأنها العقدة التي يوجه لها اللوم عند القيام بأي ضربة أو هجوم إلكتروني فكما نعلم أن هذه العقد تدار من قبل مجموعة من المتطوعين فعلى مدير هذه العقدة أن يكون جاهز ومستعد للتعامل مع الجهات القانونية.. والبيانات التي تخرج من العقدة تكون غير مشفرة.

حسب المخطط أعلاه: في الـRouter C يتم إزالة أخر بقة من التشفير عن الحزمة أي أن الحزمة تصل غير مشفرة لهذا قام مطورين الـTor بإضافة (إضافة HTTPs Everywhere) للمتصفح ليتم تشفير الحزمة في العقدة الأخيرة.

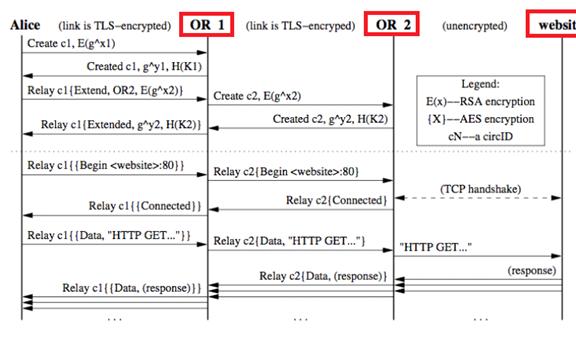

مخطط التشفير لمن يريد معرفة مفاتيح التشفير التي تتم بين الحزم وكيف تتم:

أو شاهد الفيديو التالي:

** ملاحظة: تتغير هذه العقد كل 10 دقائق أو أكثر وذلك لتضليل الجهات الرقابية في حالة قامت في تنفيذ هجوم Timing Correlation Attacks وذلك حتى يصعب ربط الأنشطة أو الهجمات التي تقوم بها على الإنترنت مع بعضها، ولكن 10 دقائق كافية لتكون دليل إدانة عليك في حالة قامت الـNSA في السيطرة على نقطة البداية (العميل) ونقطة النهاية (Exit Node). إن تنفيذ هذا الهجوم يتطلب أن تكون على قائمة الاشتباه من قبل الـNSA.

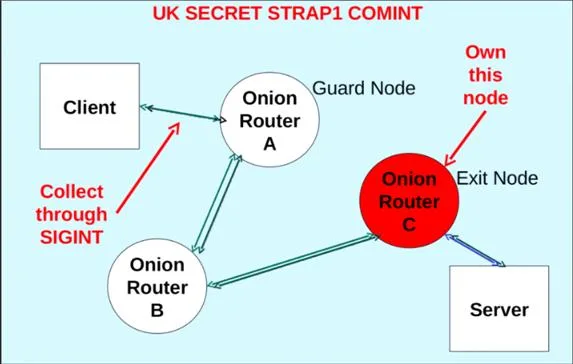

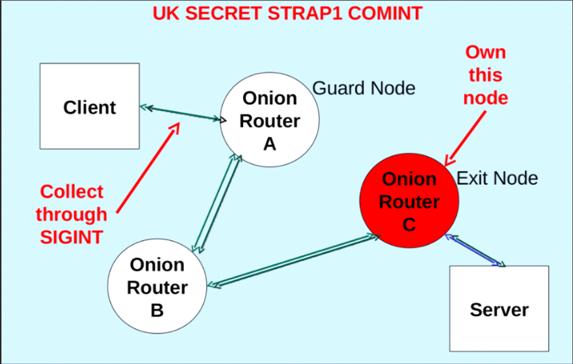

الصورة التالية توضح هجوم Timing Correlation Attacks وهي مأخوذة من ملف سري تم تسريبه من الـNSA لمشروع اسمه SIGINT، وهذا الملف هو عبارة عن خطة لمهاجمة وكشف مستخدمين Tor.. الملف تابع للمخابرات البريطانية The Government Communications Headquarters (GCHQ)

إلى هذا الحد سوف نكتفي في الحديث عن التور والـVPN وكيف يعمل كل منهم.

لنقوم بالانتقال إلى الجزء الثاني من مقالنا.

الجزء الثاني: ما الذي يستطيع أن يراه مزود الإنترنت الخاص بك ISP، وكيف نقوم في تجاوزه:

مزود الخدمة هو أكثر شيء يجب أن تخشاه وتحسب له حساب في البداية، كيف لا وهو من يقوم في نقل حزم البيانات من حاسوبك ومن ثم يقوم في تمريرها إلى المكان الذي تريد زيارته على الإنترنت (المسار).. إذن فمزود الخدمة يستطيع أن يعرف الأماكن التي تزورها وإذا كان معنيًا أو إذا طلب منه ذلك من قبل الجهات الحكومية يستطيع تعرية بروتوكولات الـHTTPs وتحويلها إلى HTTP ومعرفة ما الذي يتم إرساله داخل الحزم.

سنقسم حديثنا عن مزود الخدمة في حالتين: الحالة الأولى: في حالة استخدامك للـVPN، ماذا يستطيع أن يرى مزود الخدمة. والحالة الثانية: في حالة استخدامك للـTOR، ماذا يستطيع أن يرى.

- الحالة الأولى: ما الذي يستطيع أن يراه مزود الإنترنت في حالة استخدام للـVPN: بسبب أن الـVPN له خصائص معينة وبورتات محددة يستخدمها فإن مزود الخدمة يستطيع أن يعرف أنك تستخدم خدمة VPN ولكن لا يستطيع أن يعرف المسار الذي تسلكه الحزمة بالكامل فهو يعرف فقط عنوان السيرفر الذي دخلت له حزمة البيانات ولكن لا يعرف أين ذهبت ولا يستطيع أن يعرف ماذا يوجد بداخل الحزمة نهائيًا بسبب أنها قناة مشفرة.

- الحالة الثانية: ما الذي يستطيع أن يراه مزود الإنترنت في حالة استخدامك TOR: يستطيع أن يعرف أنك تقوم بالاتصال في عقدة وإجراء نقلة مشفرة، ولكن لا يستطيع أن يعرف المسار الذي يتم سلوكه بعد العقدة الأولى وما هي المعلومات المنقولة داخل الحزمة.

الآن بعد أن عرفنا ما الذي يقوم مزود الإنترنت الـISPs في مشاهدته ومعرفته عنك في حالة قيامك في التصفح أو ممارسة الأنشطة على الإنترنت، لمزيد من التفاصيل إليك الرابط التالي الذي يتحدث عن أكبر مزودي الإنترنت في العالم ومدة احتفاظهم بسجلاتك وممارساتك للأنشطة على الإنترنت:

https://torrentfreak.com/how-long-does-your-isp-store-ip-address-logs-120629/

كيف تقوم بتجاوز مزودي الإنترنت وجعل الأمر صعب للغاية عليهم لمعرفة أنك تستخدم Tor أو VPN ولكن ليس مستحيلاً….

- بالنسبة لتأمين اتصال الـVPN: يجب عليك أن تقوم بشراء خدمة VPN من إحدى الشركات التي تحافظ على خصوصيتك والتي لا تقوم بتسجيل أية ملفات Logs (سجلات) للأحداث والأنشطة التي تقوم بها من خلال قناة الـVPN، وأفضل هذه الشركات هي:

IPvanish: وهي تتميز في أنها تقدم جميع أنواع الـVPN السريعة جدًا بالإضافة إلى أنها لا تحتفظ بسجلات لما تقوم به من أنشطة على الإنترنت وأهم نقطة هي أنها تقبل الدفع بالعملة المشفرة Bitcoin.. وهي عملة مشفرة لا تستخدم فيها معلومات شخصية أو بطاقات ائتمان وتستطيع الحصول عليها بأكثر من طريقة.

أيضًا من يميز شركة www.ipvanish.com أنها تمتلك 422 سيرفر موزعة حول العالم.

وهناك العديد من الشركات المشابهة التي تقدم نفس الخدمات والعروض، تستطيع الاطلاع عليها من الرابط التالي الذي يقدم مقارنة تفصيلية بين هذه الشركات:

اقرأ المقال التالي للمزيد من التفاصيل الدقيقة:

https://torrentfreak.com/which-vpn-providers-really-take-anonymity-seriously-111007/

الآن بعد أن قمت بتأمين اتصال الـVPN الخاص بك وأثناء قيام بعملية اختبار اختراق واتصالك مشفر ومأمن من خلال خدمة الـVPN وفجأة حدث أمر غير متوقع وانقطع الاتصال بين جهازك وخادم الـVPN (تم فصل خدمة الـVPN)، هنا سيكون انتهى أمرك وأمر خصوصيتك إذا لم تنتبه لهذه النقطة المهمة وسيتم معرفة هويتك الحقيقية وذلك لأن الضربة سوف تقفز من عنوان الـIP الخاص بالـVPN إلى عنوان الـIP الخاص بك (الحقيقي).. أي أن الحزم ستكون خارج القناة المشفرة، كيف تقوم بحل هذه المشكلة؟! تابع معي…

هناك أكثر من حل ومنها أن تقوم بإضافة بعض الـFirewall Filters and Rules في الويندوز أو نظام لينكس ولكن هذا يتطلب وقت طويل وإعدادات كثيرة قد تسبب مشاكل في الاتصال بالإنترنت.

والبديل هو استخدام برنامج VPNetMon، فيقوم هذا البرنامج بمنع أي اتصال غير أمن بعد انقطاع الاتصال بالـVPN. (بلغة بسيطة: لا يوجد إنترنت إلا بوجود الـVPN).

VPNetMon

“VPNetMon continuously watches the IP addresses of your PC. If the IP address of your VPN is not detected anymore, VPNetMon closes specified programs instantly. The program reacts so quickly that a new connection through your real IP will not be established by these applications,” creator Felix told TorrentFreak.

بديل لهذا البرنامج: سوف نقوم بالانتقال في المراحل المتقدمة إلى الجدار الناري Pfsense.

بعد أن قمنا بتأمين اتصال الـVPN بحيث أنه لا يتم إرسال أي ترافيك في حالة انقطاع الاتصال مع سيرفر الـVPN… سنقوم بالتحدث عن كارثة أخرى لا ينتبه لها إلا القليل وهو ما يسمى بالـDNS Leak (تسريب الـDNS)…

الـDNS Leak في الـVPN، وهو باختصار وببساطة خلل ينتج بسبب استمرار استخدام عنوان الـDNS الخاص بمزود الخدمة بدلاً من استخدام الـDNS الخاص بالـVPN:

When you use a VPN service, the DNS request should instead be routed through the VPN tunnel to your VPN provider’s DNS servers (rather than those of your ISP(

للمزيد من التفاصيل:

كيف تقوم في حماية نفسك من الـDNS Leak: شخصيًا أفضل تجنب أنظمة ويندوز ولكن إذا كنت لا تستطيع الاستغناء عنها، فهنالك طريقتين لحل مشكلة التسريف:

- الطريقة الأوتوماتيكية: بتحميل برنامج DNSfixsetup.

- الطريقة اليدوية: وتسمى Manually Clearing the DNS، وهي نفس ما يقوم به برنامج DNSfixsetup ولكن هنالك أشخاص لا تثق في الملفات التنفيذية. فيمكنه القيام بها يدويًا من خلال الرابط أدناه:

الآن تبقى خطوة واحدة مهمة جدًا، وهي حماية الـVPN من ثغرة الـWebRTC وهي اختصار Web Real-Time Communication وتعريفها:

هو بروتوكول مفتوح المصدر يمكنك من إجراء مكالمات الفيديو من خلال عدة واجهات أو مواقع تُقدم هذه الميزة اعتمادًا على WebRTC.

بعض خدمات الـVPN (وتحديدًا المجانية) ورغم أنها تُغير رقم الـIP إلا أنها قد تترك ثغرة يسترب من خلالها هذا الرقم عندما يكون بروتوكول WebRTC مُفعلاً.

كيف تقوم بحل مشكلة الـWebRTC:

-

Mozilla Firefox: Type “about:config” in the address bar. Scroll down to “media.peerconnection.enabled”, double click to set it to false.

-

Google Chrome: Install Google official extension WebRTC Network Limiter.

انتهينا من تأمين اتصال الـVPN ننتقل إلى الـTor…

بالنسبة لتأمين الاتصال في الـTor:

* لا تستخدم ويندوز نهائي وذلك بسبب أن نظام (مايكروسوفت) يحتوي على ثغرات كثيرة، يمكنك استخدام نظام لينكس وتحديدًا Whonix فهي من أقوى التوزيعات المخصصة للتخفي والخصوصية.

* إياك والسماح للترافيك بالمرور من جهازك إلى الإنترنت بدون Tor، بلغة أخرى:

Do not allow any network traffic onto the Internet unless it goes through Tor.

ولحل هذه المشكلة التي تؤدي لكشف هويتك نقوم باستخدام هذا الجهاز اسمه (Anonabox) الموقع الرسمي له: https://www.anonabox.com وهو بسعر: 119$

أجهزة أخرى تقوم في نفس الغرض:

-

Pogoplug Safeplug )Basic Tor, no pluggable transports, not portable( source : https://pogoplug.com/safeplug

-

Onion Pi- A project by Adafruit (basic Tor, portable( source : https://learn.adafruit.com/onion-pi/overview

-

Portal : a project by The Grugq ليس جهاز هو مشروع برمجي بديل لمن لا يمتلك سعر البوكس source : https://github.com/grugq/portal

أو من خلال توزيعة Whonix أعتقد أنه يفي بالغرض… أما إذا كنت مصر على استخدام نظام الويندوز فاستخدم: Tortilla وهي أداة قوية تم الإفصاح عنها في أحد مؤتمرات BlackHat من قبل الباحث الأمني Jason Geffner أحد محترفي شركة CrowdStrike، وظيفتها:

Tortilla is a free and open-source solution for Windows that

transparently routes all TCP and DNS traffic through Tor.

* أيضًا يجب عليك التأكد من تشفير الهاردديسك الخاص بك وتستطيع عمل ذلك أثناء تنصيبك لنظام لينكس فهو يحتوي على هذه الميرة لقراءة المزيد عن نظام تشفير Luks Encryption and LVM:

* إياك وتفعيل الجافا أو الفلاش أو تحميل أي ملفات مثل الـWord وPDF وأيضًا إياك واستخدام محرك البحث جوجل فهنالك محركات أخرى تستطيع استخدامها مثل:

* لا تقم بكتابة أو إعطاء أي معلومات شخصية عنك أو عن نظامك مكان إقامتك واتصالك ولا تقم بشراء أي أشياء من الإنترنت باستخدم أيًا من البطاقات الإلكترونية المصرفية. هنالك نقاط كثيرة لا أستطيع ذكرها لضيق الوقت ولطول المقال، تستطيع قراءة المزيد من هنا:

http://lifehacker.com/how-can-i-stay-anonymous-with-tor-1498876762

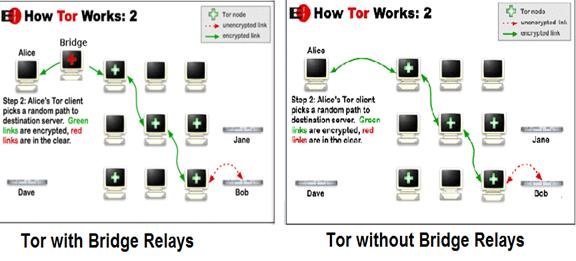

* بالإضافة إلى أننا سوف نتحدث عن أهم نقطة في جانب حماية الـTor وهي إضافة عقدة تسمى Bridge Relays…. ما هو دور هذه العقدة: طبعًا بما أننا قلنا في بداية المقال أن عقد الإنترنت للعامة، لمشاهدة عقد الـTor من هنا:

ويستطيع مزود خدمة الإنترنت الخاص بك عمل نظام فلترة لحظرها وأيضًا يستطيع أن يعرف أن الترافيك الخاص بك يتدفق عبر عقد الـTor ولكن لا يستيع معرفة مساره أو قراءة محتواه فدور هذه العقدة هو عدم تمكين مزود الخدمة الخاص بك من معرفة أنك تقوم باستخدام Tor من الأساس وبالتالي تجاوز الحظر في حالة كان موجود بشكل افتراضي من قبل الشركة وأيضًا تجاوز أحد المشاريع التابعة للـNSA وهو مشروع xKeyscore وهذا المشروع العملاق يقوم بالسيطرة على العمود الفقاري للإنترنت وتستطيع الـNSA الدخول إلى كبائن الاتصالات من خلال هذا المشروع وتنفيذ أمر إظهار كل مستخدمين الـTor في بدل X ويتم تصنيفهم داخل المشروع على أنهم متطرفين:

NSA’s XKeyscore Source Code Leaked: All Tor Users Classified As ‘Extremists’

الصورة التالية تبين الفرق بين استخدام الـTor بشكل عادي واستخدامة بواسطة عقدة الجسر:

تستطيع الحصول على هذه الجسور من خلال طلبها من الموقع الخاص:

فهو يقدم لك عقدتين، أو من خلال إرسالة رسالة إلى العنوان التالي:

وسيكون نص الرسالة: get bridges

وتكون الجسور بالشكل التالي:

141.201.27.48:443 4352e58420e68f5e40bf7c74faddccd9d1349413

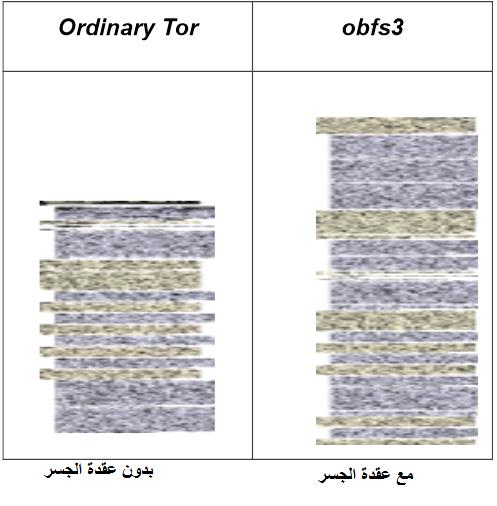

ولكن مؤخرًا تطورت شركات خدمات الإنترنت وأصبحت تقوم بتنصيب أنظمة وصناديق خاصة تستطيع تحليل ومعرفة أن الترافيك إلى عقد الـTor، فقام مطوري الـTor بالرد عليهم بتطوير تقنية تسمى Pluggable Transports وهذه التقنية تقوم في معالجة الترافيك الذي يمر من العميل إلى عقدة (الجسر) بحيث لا يتم التعرف عليه على أنه تدفق ترافيك للـTor فالمراقبين (الحكومات أو شركات الإنترنت) لا تستطيع التعرف عليه وبالتالي تقل احتمالات حظره أو مراقبته.. في بداية التطوير كان هنالك نوعين من الـPluggable Transports، وهما:

* obfs and obfs2 => Obfsproxy تنتمي للمجموعة

وكانت ليست محصنة ضد الكشف، لو قامت الحكومات وشركات الإنترنت بمراقبتها لفترات طويلة وبعمق ستقوم في التعرف عليها وأيضًا تم توجيه انتقادات كثيرة لهذين الجيلين فتم تطويرها إلى:

* obfs3

* scramblesuit

* fte

* obfs4

لنتكلم عن هذه الـPluggable Transports بعمق أكثر وما هي التغيرات التي تحدثها على الترافيك عن كثب (في حقيقة الأمر هذا موضوع ويل ومعقد جدًا يحتاج إلى مقال خاص به لوحده سأتكلم عن أهمها فقط) واترك الباقي لكم:

أكثر هذه الطبقات المعروفة للمستخدمين هي طبقة obfs4 وهي: طبقة من التشويش على الـTor

is an obfuscation layer on top of Tor TLS. It negotiates session keys

and then encrypts everything between client and server, with no plaintext

headers. The result looks like a uniformly random byte stream, with no fixed

byte patterns to match on.

ما الذي يحدث للترافيك بعد أن أقوم بعمل عقدة جسر بطبقة obfs4، شاهد الصورة:

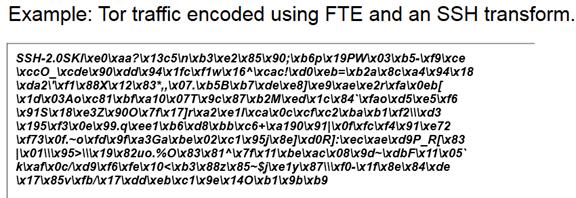

طبقة FTE – Format Transforming Encryption: ما الذي تحدثه على الترافيك تقوم في معالجته وتشفيره ليظهر بصورة لا يتعرف عليها النظام، مثال:

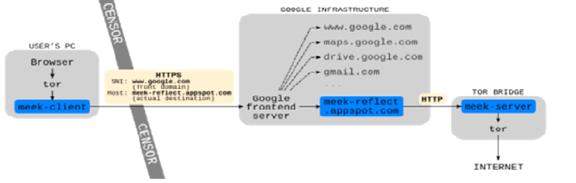

طبقة Meek: هي طبقة احترافية نوعًا ما، لم يتم إطلاقها بعد فهي ما زالت تحت التوير وتقوم هذه الطبقة بخداع أنظمة المراقبة من خلال تمويه الترافيك على أن يظهر كترافيك عادي (HTTP) من خلال استخدام خدعة تقنية تظهر أن المسار الهدف هو Google Subdomains.. صورة توضح:

إلى هنا وسأنهي الحديث عن هذه الطبقات وتقنيات التشويش في الجسور، تستطيع الاستكمال والتعمق من خلال الرابط التالي:

https://www.torproject.org/docs/pluggable-transports.html.en

وأيضًا تستطيع فهم الجسور وكيفية تركيبها من الرابط الرسمي:

الآن بما أننا انتهينا من تأميني الـTor والـVPN، سننتقل لتوضيح بسيط للفرق بينهم ومن ثم سنتكلم عن عمل شبكات معقدة وذات سلاسل طويلة وقفزات كثيرة…

الفرق بين الـTor والـVPN:

باختصار بسيط وواضح:

* VPNs provide privacy: privacy protects your data.

* TOR provides anonymity: anonymity protects you.

الجزء الثالث: كيف أقوم بعمل شبكات معقدة وقفزات طويلة (دمج الـVPN مع الـTOR) وعمل سلسلة من شبكات الـVPN وربطها مع بعضها لتجاوز الـNSA والـISP.

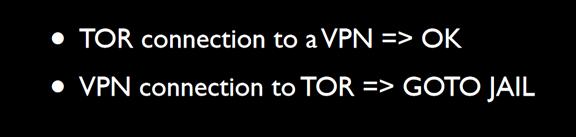

في بداية الأمر دعوني أخبركم بقاعدة قالها أحد خبراء أمن المعلومات ويدعى: The Grugq

باختصار إذا كانت بدايتك اتصال VPN ثم Tor وقمت بارتكاب جريمة إلكترونية أو مهاجمة شبكة عسكرية ستذهب للسجن، لماذا؟ الجواب: لأن الـVPN له نقطتين بداية ونهاية، البداية: العميل (أنت)، والنهاية: السيرفر (خدمة الـVPN) ثم يتبعها عقدات، لنوضح أكثر…

أن هيكيلة الشبكة سيكون كالتالي حسب ما قال الباحث الأمني (فبالتالي سأذهب للسجن)!!

Me –> VPN –> Tor (تمر عبر ثلاث قفزات) –> Internet (site)

الباحث الأمني افترض أسوأ الحالات للدخول إلا السجن يجب تحقيق الشروط التالية:

* سيطرة الـNSA على عقدة الخروج Exit Node.

* سيطرة الـNSA على عقدة الدخول Entry Node.

* سيطرة وتمكن الـNSA من اختراق أو فك تشفير قناة الـVPN المشفرة.

بعد السيطرة على عقدة الدخول سيتبين أن الـIP القادم للعقدة هو من سيرفر VPN وبالتالي ستقوم الـNSA بطريقة قانونية بطلب ملفات الـLogs من السيرفر إذا لم تستطيع اختراق السيرفر من الأساس والـLogs سيحتوي على عنوان الـIP الخاص بك (الحقيقي) بالإضافة للبيانات التي كانت تنقل عبر القناة المشفرة والنتيجة: GAME OVER

فدائمًا عليك أن تفترض أسوأ الاحتمالات، لأنه يوجد قاعدة في عالم الهاكينج والتخفي تقوم:

No one is going to go to jail for you.

والمقصد من هذه العبارة أنه لن يدخل صاحب سيرفر (خدمة الـVPN) السجن بسببك من أجل 20 أو 30 دولار تدفعها شهريًا.

وأيضًا لحماية نفسك قم بالشراء من خلال العملة المشفرة Bitcoin، كما سبق وذكرنا في بداية المقال وقم في استخدام النوع OpenVPN بقوة تشفير: 2084 bit RSA Keys and AES-256

NO LOGS :

-

No logs. No traffic logs. No connection logs. No DNS logs.

-

We NEVER log your internet activity or your real IP address.

-

We DO keep your email address and payment history.

-

Please read our full announcement on our No Logs policy.

وهذه الشروط موجودة لدى كل من شركة:

رغم كل هذا فإن سيرفرات الـVPN التي لا تقوم بتسجيل أنشطة المستخدمين إذا تورطت في عمليات يتم إرسال رسائل من الـNSA لها تسمى هذه الرسائل: National Security Letter وهي تصدر من الحكومة تطلب معلومات لشيء يخصها.

مثال عليها:

https://upload.wikimedia.org/wikipedia/commons/a/a4/EFF-IA_National_security_letter.pdf

أيضًا تذكر هذه القواعد مهما قمت في تأمين اتصالاتك: (أبقها في العقل الباطني)

-

[i]f someone tells you ‘you will be completely anonymous, [because] you’ll have VPN running all the time’, that’s a lie.

-

…you have absolutely no way to know for sure how safe a “No logs” claim really is. Trusting your life to a no logs VPN service it is like gambling with your life in the Russian roulette

-

[a]nyone who runs a large enough IT infrastructure knows that running that infrastructure with ZERO logs is impossible.

بعد كل هذه العقد العنقودية والتشفيرات والتحذيرات ومحاولة إخفاء كل شيء لماذا كل هذا التشاؤوم والشك في خدمات الـVPN والـTor!!

الإجابة: سأجيب بقاعدة مهمة في عالم الهاكينج والتخفي والتي تقول:

You can be a criminal, you can be famous, but you cannot be a famous criminal.

أي أنك تستطيع أن تصبح مجرم أو تصبح مشهور في عالم الإنترنت المظلم ولكن لا ستتطيع أن تصبح مجرم مشهور في نفس الوقت فأنت تقوم في استفزاز أكبر قوة على وجه الأرض، ففي مبنى الـNSA المحصن يقبع عباقرة من علماء الرياضيات وفك التشفير والاختراق فلو قمت بضرب أحد الأهداف الموجعة للحكومة مثل ضرب إحدى الشركات العسكرية لصناعة الصواريخ والحصول على شيفرات التصنيع تأكد بأن الـNSA ستقوم بضرب الكابلات البحرية الملتفة حول الكرة الأرضية ومراقبتها في الـ1بت للوصول إليك في أي بقعة من بقاع العالم كنت.

الآن للنتقل إلى مخططات الشبكات والعقد العنقودية المتقدمة التي تستطيع أن توفر لك حماية في حالة قمت بضرب أحد الأهداف الاستراتيجية أو تسريب معلومات مالية هامة..

- الخطة الأولى:

* الاتصال باستخدام VPN بدون Tor: السيرفر الهدف يشاهد الـIP الخاص بالـVPN، مزود الإنترنت الخاص بك يشاهد الـIP الخاص بالـVPN.

سلبيات:

قناة مشفرة واحدة

مزود خدمة الـVPN لو قام بتسجيل الـLog، يستطيع مشاهدة كل بياناتك التي تنتقل داخل القناة، قفزة واحدة أي أنها لن تكون معضلة للـNSA.

كيف أقوم بإجراء تعقيدات وتعديلات على الخطة:

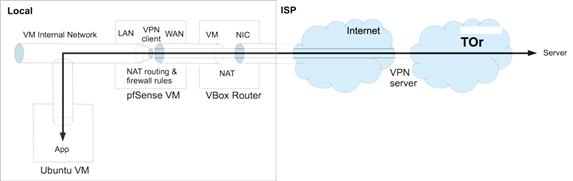

- قمنا بإضافة Firewall وهو pfsense وذلك لعدم السماح لأي ترافيك في المرور بدون اتصال VPN، أي أن القناة أصبحت كالتالي:

PC -> Ubuntu VM -> Pfsense VM with VPN -> TorGateway(whonix) -> Internet

توضيح أكثر:

Anything running in workstation VMs attached to this VirtualBox internal network can only access the Internet through the pfsense VM and its VPN tunnel. Applications and VPN networking are isolated in separate VMs (workstation and pfSense VMs, Respectively).

قمنا بعمل قفزة Tor بعد قناة الـVPN المشفرة وذلك لسببين: الأول: لزيادة الحماية (قفزة الـTor تمر عبر ثلاث نقاط) وبالتالي أصبح عندي 4 ممرات مشفرة تمر بها البيانات قبل الوصول إلى المسار الهادف، السبب الثاني: لنتمكن من تصفح الإنترنت المظلم Onion Domains.

احتمالات كشف هويتك:

سنبدأ من نهاية العقدة وهي Tor هنالك احتمالات كثيرة لكشف الـTor منها:

- هجوم Timing Analysis Attacks: هذا الهجوم يتم من خلال مراقبة الأطراف النهائية (الـTor والعميل) يجب أن تكون على قائمة المشكوك بهم للـNSA، يتم عمل حسابات ومقارنات بين الترافيك الصادر والوارد وكشف هويتك. سنتكلم عنها بالتفصيل لاحقًا… ولنفترض أنها قامت بالهجوم ستصل إلى أن المصدر هو جهاز وهمي يتم تغذيته بالإنترنت بواسطة فايروول مزود بعقدة الـVPN.

- الاختراق عن طريق ثغرات برايفت لدى الـNSA في الـTor: هذا الهجوم يؤدي غلى اختراق جهاز المستخدم النهائي وهو في حالتنا VM جهاز وهمي مصدر الإنترنت له هو الـVPN القادم من الجدار الناري pfSense، بالتالي يجب على الـNSA لتصل إليك اختراق كل القفزات وكل الفايروولز وكل الـVMs وصولاً إليك كـHost PC وهذا ممكن لديهم…

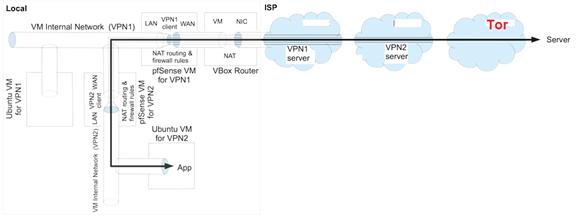

- الخطة الثانية:

ملاحظة: إن أعداد هذه الاتصالات والتعقيدات يتطلب أيام في بعض الأحيان وذلك بسبب تعقيد وطول الخطوات.

وهي:

PC -> Ubuntu VM -> pfSense VM with VPN 1 -> pfSense VM with VPN 2 -> TorGateway(Whonix) -> Internet

قمنا في هذه الخة بإضافة 2 فايروول، الفايروول الأول يدخل الإنترنت من الجهاز الوهمي ويستخدم VPN1 ثم يقوم بالاتصال بالجدار الناري الثاني ويستخدم VPN2، ثم يقوم بالاتصال على جهاز وهمي وهو Whonix.. ثم الخروج إلى الإنترنت.

احتمالات كشف هويتك:

نفس ما تم ذكره في الخطة الأولى ينطبق على الخطة الثانية ولكن بنسبة أقل بسبب أنك تستخدم خدمتين VPN.

إلى هنا سأكتفي في الحديث عن الخطط، تستطيع إضافة أعداد أخرى من الـVPN مثل 4 أو 5 قنوات VPN… كلما زاد عدد الـVPN سيبطئ النت أكثر.

إلى هنا نكون انتهينا من المقال، وإن شاء الله في مقالات أخرى سنتحدث عن المزيد من الأمور عن الـTor الـVPN وكيف يتم الإيقاع بالهاكرز وما إلى ذلك. فحتى نلتقي في دروس أخرى، أستودعكم الله.

اريد ان اضيف شئ علي هذا الموضوع بخصوص التشفير ايضا …

هناك توزيعة تدعي Paroot مثل kaliliunx , samurailiunx , وغيرهم ولانك تلاحظ في توزيعة paroot ان بداخلها اداه تدعي anonsurf و هي من اشد و افضل الادوات للتخفي عبر الانترنت و من الصعب جدا ان يحصل احد المختصين في فك التشفير او غيرة معلومات عنك و ايضا يمكنها ان تعطيك هويه جديدة من حول العالم و يمكنك ايضا تغيرها اذا شأت بذلك !

Ammar شكرا لك اخي العزيز نعم اعرفها ولكن لم ارد للمقال ان يصبح اطول

شكرا لك عزيزي على الطرح

شكرا . برغم من اني متأخر بسنة على المقال . الى انه شرح وفيِّ شكرا

أعجبني وضع التحفي على Parrot Security فعلا رائع و لكن توجد توزيعة المتخصصة رائعة أدعوكم لتجربتها بعض النضر عن اﻷدوات المستخدمة بها هية جيميلة جدا تدعي Tails

https://tails.boum.org

مقال جميل واكثر من رائع اخي قاسم . سلمت يداك على المجهود …

شكرا لك اخي العزيز على ردك ،،، ان شاءالله المقالات القادمة اقوى

الكثير من الهراء والاخطاء في مقال واحد والتي تحتاج مقال اخر لتعديلها

أهلاً عزيزي ، شكراً لك لمُشاركتك

في حال كان هُنالك أخطاء تقنية بالمقال المرجو أن تقوم بكتابتها لكي نقوم بمراجعتها

مقال جد إحترافي 10/10

شكرا لك اخي على ذوقك

تحياتي لكم وشكــرا على المجهود

مقال جميل واكثر من رائع اخي قاسم . سلمت يداك على المجهود

كلام جدا احترافي

صراحه من كثر الفائدة في المقال جالس يومين اقراء فيه احاول استوعبة واستوعب الامور اللتي فيه ..

أمل من الاستاذة القائمين على الموقع أن يكثرو من مقالات التخفي وتشفير الاتصالات وتوضيح المصطلحات بشكل ابسط ..

نحتاجها كثيرا بصراحه !

شكرا لك ولمجهودك ولتعبك اقدر ذلك كثيرا !

شكرا..وصلت الفكرة هذا ما يسمى “السهل الممتنع”

عالم تحت عالم ..

شكرا على المقال الرائع يعطيك العافيه

لدى استفسار

هل يمكن اختراق مزود الخدمه ؟؟؟

الله يبارك فيك موضوع قمة اخي وشرح مبسط و مفهوم …..تستاهل الف عافية

عندي سؤال فيما يتعلق بجزئية https

هل فعلا مزود الخدمة يمكنه تعرية اتصالات https وتحويلها الى http . ارجو التوضيح وشكرا.

نعم اخي شركة الاتصالات تستطيع ذلك فهنالك انظمة كاملة لعمل ذلك تصنف تحت بندtransparent-proxy وهي legal man in middle ومن اشهر هذه الانطمة الـ bluecoat

مراجع للقرأة :

http://www.zdnet.com/article/how-the-nsa-and-your-boss-can-intercept-and-break-ssl/

http://bumkailashkumar.blogspot.com/2016/03/is-your-isp-using-transparent-proxy.html

https://bto.bluecoat.com/webguides/proxysg/security_first_steps/Content/Resources/Images/SSL/https_interception.png

شرح مميز .. كفيت ووفيت بانتظار شروحاتك

مقال جميل واكثر من رائع

اشكرك جزيز الشكر على المقال

ابدعت اخي الكريم

شكرا اخي مجهود رائع ..

هناك بعض الامور التقنية تحتاج بعض المراجعة ..

في المجمل محتوى عربي ممتاز تشكرون عليه

ماهي الامور التي تنظر انها بحاجه الى مراجعه اتمنى ان تذكرها لنا وسوف ننظر فيها ان شاء الله

شرح مفيد جدا بارك الله فيك

السلام عليكم طاقم عمل isecur1ty

عندي استفسار بسيط في الموضوع

قلتم لو استخدمت في بي ان ثم تور

فسيتم كشفي , حسنا سؤالي هو

لما أفتح الحاسوب يفتح ال في بي ان تلقائيا ثم افتح التور لبدأ التفصح

هل هادا يعني أن العملية هي

VPN connection to TOR

و كيف يمكنني عكس العملية ??

و شكرا مسبقا و أنا بانتضار الجزء الثاني من الموضوع

“كيف يتم الإيقاع بالهاكرز وما إلى ذلك ….”

لأن هادا الموضوع يعتبر جوهرة في عالمنا العربي <3

متابعك من الجزائر مشكور على مجهوداتك

المقال طويل

الله يجزاك الخير

ما شاء الله عليك الله يزيدك من علمه

الواحد كان مستني النوضوع ده بالذات من زمان جدا

ربنا يباركلك و يجازبك خير

مقال اكثر من رائع

ربنا يجازيك خير

أفضل موضوع قرأته على الأطلاق أتمنى أن يكون له جزء ثاني وثالث وعاشر.

موضوع مهم، شكرا استاذ.

very impressive lets go for the next step 🙂

مقال جد مفيد و إحترافي . هذا الموقع تعرفة عليه بالصدفة . أنا دائما أتفحصه

شي رائع شي نفيس ننتظر المزيد منك أخي بوركت على هالمجهود الكبير

BIG UP