مقال : التجسس على طلبات HTTP للهواتف بإستخدام Wireshark

اليوم سوف نتعرف على كيفية التجسس وكشف طلبات HTTP بإستعمال خدمة في نظام تشغيل Windows وأداة Wireshark وكيفية الإستفادة منها.

الشرح

هناك خدمة متوفرة في بعض كروت الاتصال بالإنترنت التي تدعم إمكانية جعل اللابتوب يعمل كراوتر باي أسم تريد مما يمكنك بالقيام من عملية مشابهة للEvil twin لكن للتجسس على الطلبات ويمكنك سرقة الجلسات وكلمات المرورلكل المواقع التي تستخدم بروتكول HTTP ولا يمكن التقاط HTTPS لانه سيكون مشفر ولا يوجد طريقة سهلة لحل التشفير بحد ذاته ” ربما شبه مستحيل”.

خطوات العمل

أولاً :

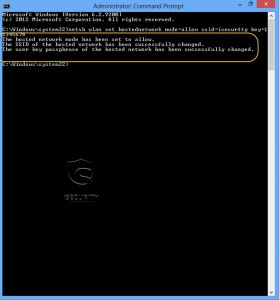

لنفتح موجة الأوامر كمدير يمكنك الضغط على زر start + r وكتابة cmd او يمكنك الضغط على الجانب الايمن من زاوية النظام لاظهار لائحة أختر Command Prompt(Admin)x

سيسأل النظام حول قبول تشغيل موجة الاوامر كمدير اضغط Yes . لنقوم بفحص هل أن كارت الأتصال يدعم أمكانية عمل شبكة وهمية .

نقوم بطبع الأمر ” netsh wlan show drivers "

أنبته على عبارة Hosted Network Supported : Yes . اذا كانت Yes فان الكارت يدعم بث الWiFi بدون حاجة لبرامج او طرق اصلاح اخرى . اذا كانت No ستحتاح الى تنصيب برامج تقوم بعمل Hosted Network Supported .

بما ان الHosted Network Supported مدعوم لدي ساقوم بالشرح مباشرة .

نرجع نكتب الامر الاتي

netsh wlan set hostednetwork mode=allow ssid=Isecur1ty key=12345678

لنشرح اجزاء الامر لفهمه :

- الامر netsh يقوم بالتعديل الافتراضي على اعدادات كارت الشبكة محلياً او عن بعد وعن طريف dynamic-link library (DLL) files حسب مايكروسوفت .

- wlan هو تعريف الامر netsh للقيام بتعديل اعدادات wireless local area network .

- hostednetwork لتعديل الشبكات المستضافة في Wlan .

- mode الوضع ليكون فعال يجب ان يكول مسموح ( allow) .

- ssid اختصار ل Service Set Identifier وهو اسم الشبكة التي تود مشاركتها (اسم الراوتر) في المثال السابق تم تسمية الشبكة ب

Isecur1ty. - key هو القيمة التي تود ان تكون باسورد للشبكة الافتراضية التي ستقوم بأنشاءها يجب ان يكون الحد الأدنى 8 خانات وهو ما متعارف عليه في WPA/WPS في المثال ثبته ك”12345678″ للسهولة .

صيغة الأمر

netsh wlan set hostednetwork mode=allow ssid={name} key={password}x

بعد تنفيذ الأمر سيظهر لنا النص التالي

الان نكتب الامر netsh wlan start hostednetwork

من اجل تشغيل الHosted network في حالة ظهرت لك عبارة “The hosted network started ” فكل شيء جيد

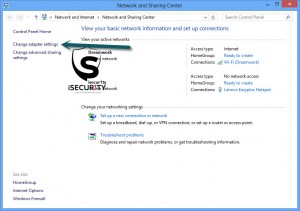

الان نذهب لمركز مشاركة الشبكة .

نذهب الى Change adapter settings . ثم نعمل كلك ايمن على موضع اتصالك بالانترنيت لكي تقوم بمشاركته عن طريق شبكتك الافتراضية . ثم نذهب الى خانة Sharing .

اتبع الخطوات التالية :

الان انهيت الجزء الاول من تحضير الشبكة الوهمية .

ثانياً :

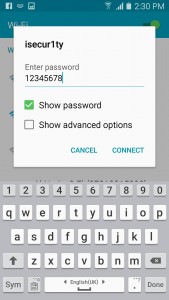

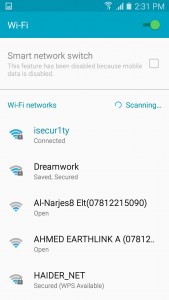

الان لو فرضنا انك اطفات شبكة isecur1ty الحقيقية وقد استبدلتها بشبكتك الوهمية الامر مشابه لevil twin واحد مستخدمي اجهزة اندرويد قد سجل دخول للشبكة واتصل بها

وبدأ يتصفح مواقع او تطبيقات تستعمل HTTP .

ثالثاً :

يجب عليك تنصيب اداة Wireshark التي هي مختصة بتحليل الشبكات يمكنك تحميلها من هنا . اختر ما يناسب نظامك .

وبعد التنصيب ستظهر لك الواجه الاتي :

اختر الشبكة التي انشاتها حديثاً عن طريق الhostednetwork . يمكن التعرف عليها بالمسمى “Local Area connection *11 ” او يمكن ان تكون Wifi مشتركة لذلك سنختار Wifi .

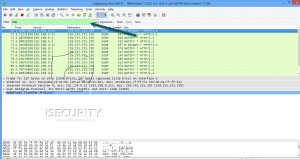

الان ستظهر لنا لائحة الطلبات بكل طلبات الشبكة وبكل البروتوكلات لذلك يجب ان يتم فلترتها يمكنك كتابة http في خانة فلتر لعرض طلبات http فقط .

لنفرض مثال دخول مستخدم الى موقعنا ووضع تعليق باعتبار ان موقع Isecur1ty يعمل على http .

وضغط على ارسال تعليق . الان لنرى اذا كان سيتم تسجيل هذا الطلب في الwireshark

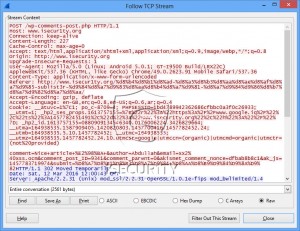

بالفعل !!! تم تسجيل الطلب على الشبكة الان نضغط على الزر الايمن ونختار ” Follow TCP Stream ”

لنرى البيانات الكاملة للطلب

تم تسجيل الطلب كاملاً :

POST /wp-comments-post.php HTTP/1.1 Host: www.isecur1ty.org Connection: keep-alive Content-Length: 227 Cache-Control: max-age=0 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8 Origin: http://www.isecur1ty.org Upgrade-Insecure-Requests: 1 User-Agent: Mozilla/5.0 (Linux; Android 5.0.1; GT-I9500 Build/LRX22C) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/49.0.2623.91 Mobile Safari/537.36 Content-Type: application/x-www-form-urlencoded Referer: http://www.isecur1ty.org/%d8%b4%d8%b1%d8%ad-%d8%a5%d8%b3%d8%aa%d8%ae%d8%af%d8%a7%d9%85-sublist3r-%d9%84%d8%a7%d9%83%d8%aa%d8%b4%d8%a7%d9%81-%d8%a7%d9%84%d9%86%d8%b7%d8%a7%d9%82%d8%a7%d8%aa/ Accept-Encoding: gzip, deflate Accept-Language: en-GB,en;q=0.8,en-US;q=0.6,ar;q=0.4 Cookie: __atuvc=1%7C1; po_c-8709=4; PHPSESSID=1bd4789942362686cfbbc0a3f0c26933; __utmt=1; _hp2_ses_props.1613757155=%7B%22r%22%3A%22https%3A%2F%2Fwww.google.iq%2F%22%2C%22ts%22%3A1457782451491%2C%22d%22%3A%22www.isecur1ty.org%22%2C%22h%22%3A%22%2F%22%7D; _hp2_id.1613757155=0880909134546340.0176006224.3426829664; __utma=164938535.1587909405.1420820803.1457700416.1457782452.24; __utmb=164938535.5.10.1457782452; __utmc=164938535; __utmz=164938535.1457782452.24.10.utmcsr=google|utmccn=(organic)|utmcmd=organic|utmctr=(not%20provided) comment=Nice+article+%E2%98%BA+&author=Abdullah&email=xx2%40xss.ocm&comment_post_ID=9341&comment_parent=0&akismet_comment_nonce=dfbab8b8c1&ak_js=1457783719974&submit=%D8%A7%D8%B1%D8%B3%D8%A7%D9%84+%D8%AA%D8%B9%D9%84%D9%8A%D9%82

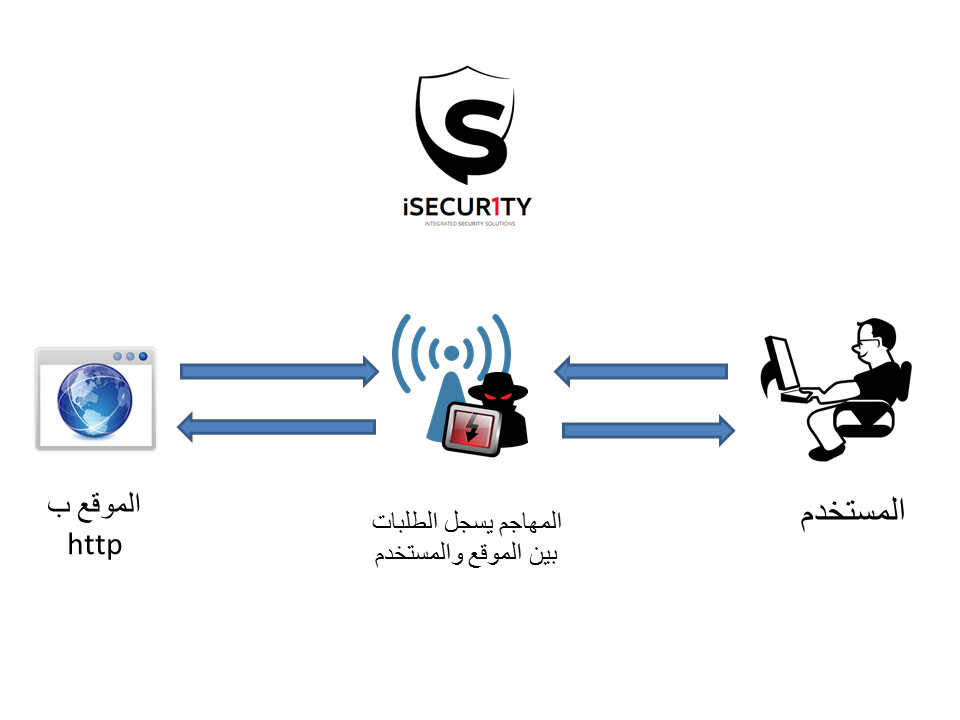

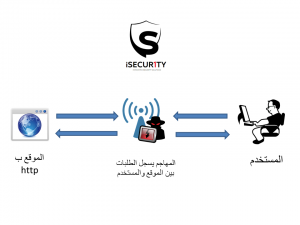

شرح الفكرة بالمخطط التالي

سيناريو

تخيل انك تجلس في مقهى وقمت بهذه العملية وكان هناك موظف شركة او دائرة يقوم بعمله باستخدام اللابتوب الخاص به وموقع الموظف يعمل ب http يمكن تسجيل الجلسة او سرقة المعلومات والبيانات المدخلة .

او تخيل قام مخترق بدائرة او شركة بعمل نفس الفكرة لذلك سيتم تضمين هذا الهجوم كMITM هجمات الرجل في المنتصف

الخطورة

- الكشف عن الرسائل المتبادلة .

- اختراق الموقع عن طريق تسجيل اسماء المرور .

- اختراق الجلسة والدخول كشخص مصرح به .

- سحب معلومات واستخدامها بعمليات الهندسة الاجتماعية .

الحماية

من اهم طرق الحماية من هذه الهجمات :

- استخدام مواقع التي تعمل بHTTPS في حالة ادخال البيانات .

- لو كنت من اصحاب المواقع اعمل على استخدام SSL .

- لا تعمل اتصال على الشبكات العامة الغير معرفوة الموجودة في المقاهي والاماكن العامة والدخول لمواقع HTTP التي تحتوي على معلومات مهمة .

سنناقش هذه الهجمات بصورة أكبر من فك تشفير وإستخدام أدوات أخرى واذا امكن كسر التشفير للتشفيرات المعطوبة .

لأي مشكلة او إستفسار تستطيع التواصل معي او وضع تعليق اسفل الموضوع.

خطورة هذا الهجوم بأن يتصل الهدف بالتوأم الشرير للشبكه الاصلية و لكن إذا كان الهدف مدركا بأن الشبكه المزيفة هي مجرد شرك للإيقاع به فسيبتعد عنها…

الحل هنا يكمن في أن يمتلك المهاجهم كرتي شبكه أحدهما يدعم حقن الفريمز..

يقوم المهاجم بهجوم deauthinticating على الشبكه الاصليه و من ثم يقوم بإنشاء شبكه مطابقه للأصليه باستعمال كرت الشبكه الاخر و هكذا سيتصل الهدف بالشبكه المزيفة….

تحياتي…

Nice article

waiting for the rest

أحسنت اخى ونحن فى انتظار باقى الشرح ربنا يوفقك

هل يمكن تتطبيقه من نظام لينوكس اوبنتوا

طبعاَ

مشكلتك مشكلة ^_^

موضوع رائع جدا لو امكن رفع نظام كالي لينكس مضغوط علي اي موقع رفع لان الاتصال عندي بطيء ولا يمكنني تحميله

الرجاء الرد

شرح ممتاز فى انتظار المزيد . جميع الخطوات عملت بدون مشاكل باستثناء خطوة مشاركة الانترنت عن طريق كرت الشبكة عندى لا يظهر اختيار الشبكات التى اريد مشاركة الانترنت فيها

الجواب ليس لك الجواب لعبد السميع اللميع

شكرا موضوع رائع احب متل هده المواضيع واصل

thanks

عندي استفسار معلش لما بخلص الجزء الاول تمام قبل ما ابدأ ف ال wireshark

لما بحاول ادخل على ال hosted network اللي عملتها ما بيطلبش باسوورد ولا بيدخلني عليها ده ليه سبب معين

مع اني التزمت بكل الخطوات

god

Gooood

Good

Thanks

هل يمكن استعمال البرنامج للدخول لبيانات السيرفرات المدمجة لأجهزة الاستقبال وشكرا