مقال : عملية opParis وإستهداف المواقع العربية و iSecur1ty

لا بد من أنك قد سمعت بالتفجيرات التي حصلت بالعاصمة الفرنسية باريس قبل أسبوع تقريباً , ومما لا شك فيه أنك قد سمعت أيضاً عن الضجة الإلكترونية التي حصلت بعد إعلان مجموعة أنونيموس “Anonymous” الحرب على تنظيم الدولة الإسلامية وإطلاق عملية OpParis ضد جميع المواقع والجهات التي “تدعم” تنظيم الدولة الإسلامية رداً على هذه الهجمات الدامية.

ترددت كثيراً بالكتابة عن هذه الهجمات التي طالت العديد من المواقع , وكانت أولها مواقع شركة iSecur1ty المٌتمثلة بمجتمع iSecur1ty و موقع الشركة الرئيسي وأدت إلى توقف المجتمع لساعات طويلة , وبعدما قمنا بالتعامل مع الهجمة وإعادة المجتمع وموقع الشركة إلى العمل , قمنا بتحليل الهجمة وإستخلاص بعض الأمور التي سوف نقوم بذكرها خلال هذا المقال بإذن الله.

يبدو أنهم إعتقدوا أن iSecur1ty تابع لتنظيم الدولة بسبب تغطيتنا لبعض الأخبار عن إختراقات إلكترونية تابعة للتنظيم.

من المعروف لدى الجميع وكما شاهدنا بالفترة الأخيرة , أن أغلب الهجمات الإلكترونية الخاصة ضمن عملية opParis كانت هجمات حجب خدمة Ddos “بالمُجمل” مع بعض عمليات إختراقات لحسابات تويتر وإغلاقها كما شاهدت وتابعت خلال الأحداث , وكانت بفترة سابقة المجموعة أعلنت عن قائمة الأهداف والتي تزعم المجموعة أنها “مؤيدة” لتنظيم الدولة الإسلامية ويمكنكم مشاهدتها عبر الرابط التالي , فور مشاهدتك لهذه القائمة سوف تتعجب من وجود الكثير من المواقع من ضمنها cyberkov.com وهو كما نعلم موقع شركة cyberkov لأمن المعلومات وليس له أي صلة بتنظيم الدولة لا من قريب ولا من بعيد , أيضاً نرى موقع كتائب القسام والذي بالطبع ليس له أي علاقة بتنظيم الدولة كذلك.

قبل أن نبدأ بهذا المقال بشكل تقني , أنصحكم بقرأة هذا التقرير الصادر عن الزميل عبدالله العلي الذي يوضح بالتفصيل بعض الأمور عن هذه الهجمات بشكل أكبر.

بدأ الهجمات على iSecur1ty

سوف أتناول الأن تفاصيل الهجمة التي حصلت لنا بشكل أكبر , وسوف نقوم بتحليلها خطوة بخطوة وذكر بعض الأمور التقنية التي قمنا بها للحد ولو بشكل قليل من تأثير هذه الهجمة.

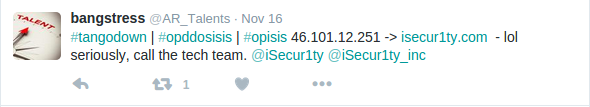

بتاريخ 16/11/2015 وفي الساعة 6:39AM حسب London GMT وردتنا تغريدة من شخص يدعى bangstress تفيد بالتالي :

طبعاً في هذه التغريدة يخبرنا bangstress بما مفاده بأنه قد قام بتعطيل isecur1ty.com , ويخبرنا بإستدعاء الفريق التقني كذلك.

كما نشاهد في التغريدتين السابقتين أخبرنا بأنه قد قام بتعطيل المجتمع , وأن جدار حماية تطبيقات الويب “WAF” الخاصة بشركة OVH لم يتمكن من صد الهجوم الخاصة به.

لمن يُركز قليلاً بكلامه يستنتج بأنه ذكر جدار حماية تطبيقات الويب وأنه من المفترض أنه يقوم بعمل http Flood.

أذكر بأنني بالفعل قد وجدت المجتمع قد تأثر بهذه الهجمة ولكن لم يتوقف سوى لبضع دقائق فقط , طبعاً ليس هذا هو جوهر الموضوع ,لم نقم بعمل بتحليل كامل لهذه الهجمة لإنها كانت بسيطة نوعاً ما ولم تعطلنا بشكل كبير كما ذكرت.

بعد ذلك بيومين وبتاريخ 18/11/2015 وفي الساعة 11:44AM بتوقيت عمّان , وردتنا بعض التنبيهات من خلال بعض برامج المراقبة ومن فريق العمل بأن الموقع متوقف , حيث قمنا بتحليل الهجمة بشكل مطول , مع العلم بأن الهجمة إستمرت لما يزيد عن 6 ساعات وكان المجتمع متعطل بشكل كامل لغاية الساعة 6:30PM بتوقيت عمّان.

عملت أنا بشكل شخصي على تحليل الهجمة , وقمت على الفور بمراقبة العمليات على السيرفر الخاص بالمجتمع لأجد ضغط كبير جداً على مفسر php و خادم الويب ومن البديهي جداً في هذه الحالة أن يكون المجتمع متوقف بشكل كامل بسبب http flood كما توقعنا مسبقاً.

قمت بتعطيل خادم الويب لثوانِ معدودة لكي أرى النتيجة , وبالفعل كانت تخفيف الضغط بشكل كامل على php و خادم الويب وإستقرار حالة السيرفر بشكل كامل , وهذا بالطبع ناتج عن إرسال عدد كبير جداً من طلبات http بإتجاه خادم الويب أدت إلى توقفه وحجب الخدمة عن متصفحين الموقع.

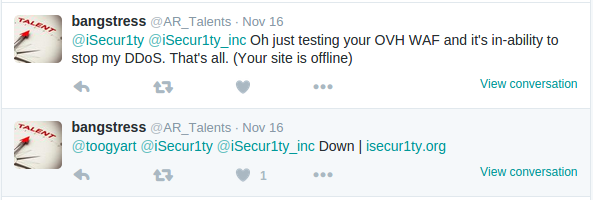

بعد ذلك قمت بالبدأ بتحليل ملفات http logs الخاصة بالسيرفر ووجدت عدد كبير جداً جداً من الطلبات قادمة للمجتمع وهذه عينة منها تم إرسالها من عنوان ip واحد فقط :

لو إنتبهتم لعدد الطلبات في الثانية الواحدة لإنتبهتم بأن عددها كبير نسبياً , فلو تخيلنا وجود هذا العدد من الطلبات من جهاز واحد فقط , وضربنا عدد الطلبات بالثانية الواحدة بعدد الأجهزة التي تنفذ الهجوم , سوف نحصل على باندويث عالي جداً , أفادني صديقي مصطفى البازي , مسؤول قسم السيرفرات في Dimofinf بأنه أثناء الهجمة رصدوا في شبكتهم باندويث وصل إلى 40 جيجا بالثانية الواحدة , ولك حرية التفكير بكمية الضرر الذي من الممكن أن تلحقه مثل هذه الهجمات.

طبعاً وبكل صراحة كانت هذه هجمة قوية جداً , لم نتمكن قط من التصدي لها بالشكل المطلوب ولكننا قمنا ببعض الإجراءات التي خففت ولو بشكل بسيط من حدت الهجمة لغاية إنتهائها.

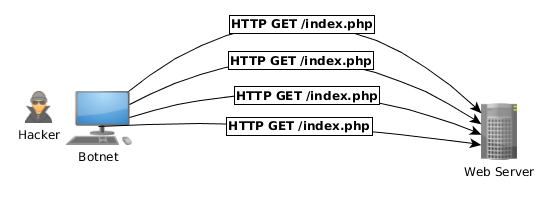

بحسب تحليلتنا فإن هذه الهجمة قدمت من مجموعة من الأجهزة المخترقة والمصابة ببرمجية خبيثة نرجح من أنها Botnet قد أصاب هذه الأجهزة وقام بإستخدامها لتنفيذ هذه الهجمات.

الدول التي قدمت منها الهجمات

كما ذكرت كان عدد الأجهزة كبير نوعاً ما , وكانت قادمة من أجهزة من دول مختلفة منها :

- الولايات المتحدة.

- بريطانيا.

- تايلند.

- فلسطين.

- باكستان.

- الأردن.

- السعودية.

- المغرب.

- الجزائر.

ومن الممكن بعد إنتهاء بعض التحقيقات الجانبية التي سوف نقوم بها ونباشر بها مع بعض الجهات الحكومية في بعض الدول لرصد الأجهزة المعادية ودراسة سلوكيتها أن نقوم بطرح تقرير مفصل أخر يشرح ما توصلنا له بالتفصيل بإذن الله.

كما أنه سوف نقوم لاحقاً بنشر عنوان ip التي قامت بمهاجتمنا , وتستطيعون التعرف عليها أكثر وكذلك تستطيعون منعها من الوصول إلى شبكاتكم تحسباً لتعرضكم لمثل هذه الهجمات.

من الجدير بالذكر أن مثل هذه الهجمات تكون فتاكة ولا يمكن التعامل معها على مستوى السيرفر , بل تحتاج إلى العديد من جدران الحماية للتصدي لها , ومن الممكن أن تفشل كذلك.

المسمى الحقيقي لهذه الهجمات

كما ذكرت مسبقاً بأن هذه الهجمات تندرج تحت http flood attacks وبالطبع تصنف من هجمات حجب الخدمة الموزعة Ddos وتستخدم بروتوكول http لإرسال طلبات معينة بشكل كبير جداً يهدف إلى حجب الخدمة عن المستخدمين وبالتالي تعطيل خدمات الموقع بشكل كبير جداً كما هو موضح.

طبعاً حسب ما وردنا بأن الهجمات ليست مقتصرة فقط على http flood , بل أن هنالك هجمات udp flood قد رُصدت كذلك.

وفي الحقيقة لا نعلم بالضبط كيف يتم تحديد المواقع بأنها تدعم تنظيم الدولة الإسلامية من قبل هذه المنظمات , ولكن في التقرير الصادر عن الزميل عبدالله العلي والمنشور على CyberKov قد أوضح بأنه يتم تحديد المواقع بناءاً على كلمات مفتاحية يتم رصدها من خلال محركات البحث وبالتحديد محرك بحث جوجل العراق لإنه يعتبر الأقرب إلى تنظيم الدولة الإسلامية.

نصائح في حال تعرضت لمثل هذه الهجمات

على الصعيد الشخصي فأنا أنصح بالتعامل مع هذه الهجمات بكل برودة أعصاب , لا حاجة للتوتر أو توليد ضغط زائد , كل ما عليك فعله في حال لم تكن متمرس هو مراقبة الترافيك ومحاولة حجب بعض العناوين التي تصدر ترافيك بشكل كبير جداً , وتستطيع كذلك الإعتماد على بعض الحلول المدفوعة التي تقدم لك حماية من هذه الهجمات مثل cloudflare , وثق تماماً أن هذه الهجمات بشكل كبير في حال حصلت بأي شركة إستضافة حول العالم , فأنها سوف تتضرر ولن تستطيع التعامل معها بالشكل المطلوب.

الخلاصة

أحببت بهذا المقال البسيط فقط أن أوضح بعض الأمور والحقائق البسيطة حول الهجمات التي تعرضنا لها في iSecur1ty وحقيقة الهجمات العامة التي تحصل على المواقع بشكل عام.

كل هذا الكلام هو جزء بسيط جداً فقط من الهجمات الحقيقية التي تتم بهذا النهج على العديد والعديد من المواقع الإلكترونية التي لا ناقة لها فيها ولا جمل بتنظيم الدولة الإسلامية , وهذا إن دل فإنه يدل على عشوائية الهجمات التي تستهدف هذه المواقع وعشوائية الأشخاص المسؤولين عنها.

يجب الإعتراف بان من يدير هذه الهجمات هم أشخاص متمرسين , قد يرى البعض أن هذه الهجمات ما هي إلا هجمات عبثية وانها للإستعراض فقط , ولكن على العكس تماماً هذه الهجمات قد تضر العديد من المواقع والمؤسسات والشركات في حال تم إستهدافها بشكل مطلوب.

بالنهاية نأمل بأن تكون هذه الهجمات قد مرت بسلام على جميع المواقع العربية التي لا ناقة لها ولا جمل بهذه الأحداث ,ونأسف مجدداً لفترة التعطل التي مررنا بها.

نفس المشكل جرى معي حيت تعرض موقعي أيضا لهجمات Ddos وبنفس الطريقة على الرغم من أن موقعي ليس له علاقة بتنضيم الدولة , أضن أنني قمت بنشر بعض الﻷخبار بكلمات مفتاحية عن التنضيم , السيرفر سقط لبعض الدقائق فقط, من حسن الحظ أنني مستضيف في شركة أنفومانياك التي تعتمد على cloudflare وبعض الجدارات النارية القوية , على العموم الهجمة لم تكن بتلك القوة , ,انا بدوري أحلل الهجمة جيداا وسأعطي تقرير مفصل دقيق لمصادر الهجمات و التبليغ عنها ,

مقال رائع … شكرا على النصائح و المعلومات القيمة …

بتوفيق لكم

لكن اذا سمحت لي… ما هي الاداوات التي استعملتها لفحص http logs .. شكرا مجددًا

أتمنى لكم الموفقية دائما . مقال وتحليل رائع عاشت الانامل

شكراً على مشاركة تفاصيل الهجمة معنا، ولدي سؤال:

هل من الممكن أن تأثر هجمة ddos على السيرفر، أقصد الجهاز نفسه ؟ أشرح لنا قليلاً عن ماذا يمكن لهجمة dDos ان تفعل غير أن تقوم بإيقاف السيرفر.

مرحباً محمد عسكر ..

بالمناسبة , حسب م ذكرت أنك جبت بيانات الـ Log والسيرفرات والأجهزة المهاجمة ..وهذا يدل أنه يوجد لديك بيانات لسيرفرات مخترقة .. وهذا شي جميل ..

أطلب منك أن تقوم بوضع List بقائمة المواقع التي تمت عبرها الهجمة (والتي ترجح أنها مخترقة ). لكي تنبه الأشخاص المسئولين عن هذا السيرفرات أن سيرفراتهم مخترقة .. وإن لم يستجب البعض , سوف يقوم البعض بعمل اللازم ..

هذا رأيي فقط ,

وفقنا الله ..

كلما زادت التفاصيل في المقالات، كان أحسن.

شكراً

السلام عليكم مع اني في وقت سابق اخي الكريم تعرضة لبوت نت منكم عبر برنامج تطبيقي قمت بتحميله من الاميل اﻻ اني اشك في السرفر التابع لكم

انه مخترق وانتم ﻻ تعلمون

حجب الخدمة او اختراق السرفر سهل جدا و بطبع سرفر التابع لكم لكن المهم و الغاية من دالك هو لمادا انتم بضبط هل كمجتم حماية

او فقط طفل هكر شن هجمات على سرفركم

أداوات , شروحات , ثغرات , هكر , hacking , information security , wpa , wep , isecur1ty , هاكر , حماية , إستغلال , إختراق , أمن معلومات , أدوات حماية , دورات أمنية , ثغرات , sqli , mysql , php , ruby , exploits , buffer overflow , remote , local , xss , أي سيكيورتي , liunx , windows , servers , fast , track , metasploit , SET , Backtrack , kali , proxy , إختبار الإختراق ,isecur1ty, security, ethical, hackers, pentest, penetration test, سكيورتي, حماية, أمن, هاكرز, هاكر, أخلاقي, اختراق, أخبار, ثغرات, شروحات, فيديو

اذا كان عدد كبير من الطلبات تسبب بضغط وتعطيل السيرفر كيف لاتتعطل موقع كبيره مثل تويتر والفيس بوك ؟