مقال : التحليل الجنائي الرقمي لبرنامج skype

سكايب برنامج معروف يسمح بالإتصال بين الأشخاص صوتا وصورة ويسمح بنقل الملفات ومشاركة الشاشة ويمكن أيضا إجراء المكالمات محلياً ودولياً وبأسعار مناسبة .

من منظور التحليل الجنائي الرقمي فأننا يمكن أن نحصل على الكثير من المعلومات والتي يمكن أن تقدم كدليل في المحاكم.

الحاجة للتحليلات الجنائية الرقمية في عالمنا الحالي

في هذا العالم المتقدم تقنيا تحدث العديد من جرائم الحاسوب على نطاق صغير ونطاق كبير أيضا. حجم الخسائر يعتمد على نوعية البيانات الموجود على الأجهزة. وعليه فإن التحليل الجنائي الرقمي أصبح جزء حيوي في عالم الشركات. يمكن حصول سرقة بيانات من المنظمة وعليه فإنها ستتكبد خسائر كبيرة. لهذا السبب فإن التحليل الجنائي الرقمي يستخدم لتسهيل تعقب المجرم.

يوجد العديد من الأدوات التي تستخدم مجتمعة مع التحليل الجنائي الرقمي لمعرفة المكان الجغرافي للمعلومات ومخابئ المجرمين. رقم IP يلعب دور مهم لإيجاد المكان الجغرافي للأرهابيين. يقوم أفراد الأمن بنشر تدابير فعالة مستخدمين التحليل الجنائي الرقمي. أنظمة كشف التطفل “Intrusion Detecting Systems” تستخدم لذاك السبب.

اذا في هذه المقالة سوف نقوم بتنفيذ تحليل الأدلة الجنائية لبرنامج السكايب.

Show Time

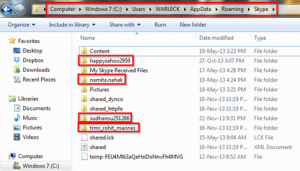

أولا سنبدا من مكان تنصيب السكايب:

- Linux: ~/.Skype/SKYPE-USER/

- Windows XP and previous: C:\Documents and Settings\WINDOWS-USER\Application Data\Skype\SKYPE-USER\

- Windows Vista and later: C:\Users\WINDOWS-USER\AppData\Roaming\Skype\SKYPE-USER\

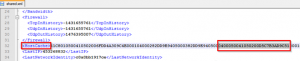

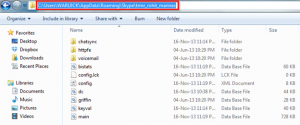

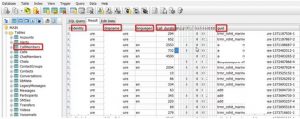

نحن الأن في مسار السكايب ويمكننا رؤية أربع مسارات معلمة بصناديق حمراء وهم :

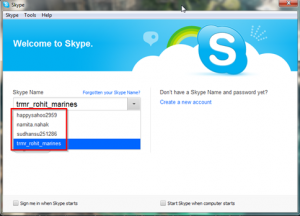

happysahoo2959, namita.nahak, sudhanshu251286, trmr_rohit_marines

هذه الحسابات الأربعة هي user directory الذين يستخدمون سكايب كما هو موضح.

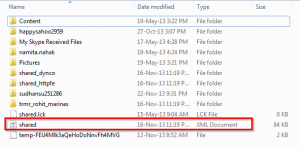

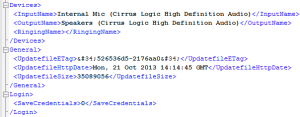

سيمكننا ان نرى الشكل التالي ويوجد ملف XML يسمى shared. الملف عبارة عن إعدادات مضبوطة وأولا سنقوم بتحليل ملف XML.

يمكننا فتح هذا الملف مباشرة من المتصفح أو بإستخدام ++ Notepad لفتح ملف shared.xml وسوف تظهر كما يلي:

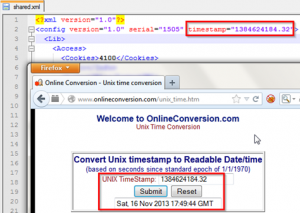

أول شئ سوف نراه في هذا الملف هو قيمة “timestamp=1284624184.32”. يمكن إعتباره Unix style timestamp وسنقوم بتحويله الى صيغة مقروئة. هنا نحن نستخدم أدوات جاهزة على الانترنت يمكن استخدامها مباشرة وسنرى على ماذا سنحصل بعد التحويل.

كما نرى بالصورة أعلاه فإن النتيجة هي “Saturday 16th November, 2012 17:49:44 GMT”.

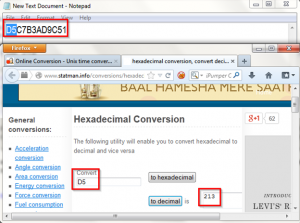

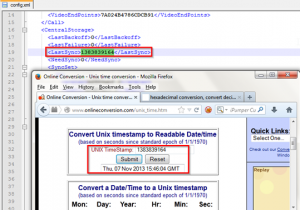

شئ أخر مهم في الملف وهو HostCache tag وهو رقم IP الجهاز لبرنامج السكايب. رقم IP يبدأ بعد 0400050041050200 الذي يعني ان D5C7B3AD9C51 هو رقم IP.

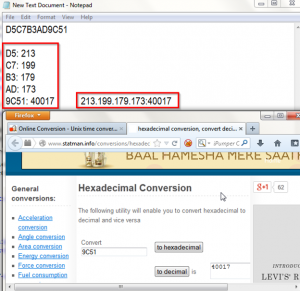

الأن سوف نقوم بتحويل قيمة هذا العدد الستة عشري D5C7B3AD9C51 الى أرقام عشرية لمعرفة رقم IP ورقم المنفذ. لأجل هذا سوف نستخدم أداة تحويل على الأنترنت. أولا قمت بأخذ D5 وتحويله.

بعد التحويل الى قيمة عشرية والتي كانت 213, وبهذه الطريقة نستطيع الحصول على رقم IP بشكل كامل ورقم المنفذ.

كما نرى بالصورة أعلاه وبعد التحويل للعد العشري سنحصل على “213.199.179.173:40017”.

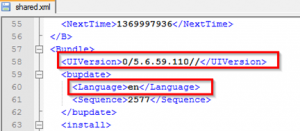

الأن في تاغ UI version سنحصل على نسخة السكايب الحالية وهي “5.6.59.110”. وتحت تاغ Language سنعرف اللغة المستخدمة من قبل المستخدم وهي الأنجليزية.

معلومات أخرى مثل الأجهزة المستخدمة مثل Speakers & mic .

الأن سوف ننتقل الى مسار user وسنحدد على مسار trmr_rohit_marines للمزيد من التحليل.

في الملف الأول chatsync الذي يحتوي على سجلات المحادثة القديمة بـ “dat format”. تحت هذا المجلد, كل ملف يحتوي محادثة او أكثر بين مستخدم ومستخدم أخر, ويحتوي timestamp والذي يظهر وقت إنتهاء أخر محادثة. المحادثة الكاملة بين هذين المستخدمين يمكن ان تمتد على عدة ملفات “dat.*”.

ملفات bistats.db, dc.db, griffin.db, keyval.db تعتبر skype metadata. ملف config.xml يحتوي الإعدادات الحالية وقائمة جهات الإتصال لمالك الحساب. ملف config.lck يحتوي تاريخ إنشاء الحساب, اذا كان إنشاء حساب المستخدم تم على هذا الحاسوب فانه اذا سيكون تاريخ إنشاء الحساب. ملف Main.db هو الملف الرئيسي والذي يملك معلومات قيمة.

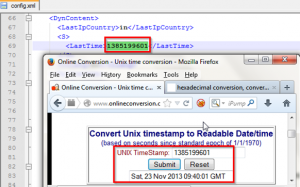

في أول تحليل سنبدأ بملف ملف config.xml , لنقم بفتحه. سنرى timestamp أخر تحت تاغ LastSync. قم بتحويله الى صيغة مفهومة كما فعلنا سابقا.

بالنسبة للنتيجة في الصورة أعلاه نرى Thursday, 7 November, 2013 15:46:04 GMT . لنقم بالبحث عن معلومات أخرى ونرى تحت تاغ U يوجد جميع قائمة جهات الإتصال للمستخدم.

معلومة أخرى مثل أخر عنوان IP للبلد , و LastTime .

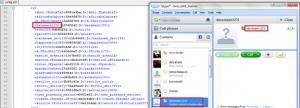

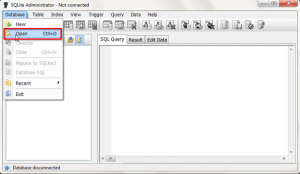

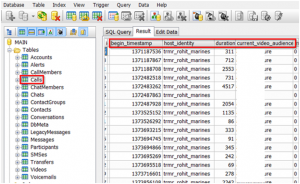

الأن سوف نتقل لنرى ملف main.db والذي يحتوي معلومات مهمة. لفتح ملفات db. سنحتاج الى SQLite Administrator tool ويمكننا تحميلها من http://sqliteadmin.orbmu2k.de . والأن إذهب الى database وحدد Open وإختار ملف main.db من مساره.

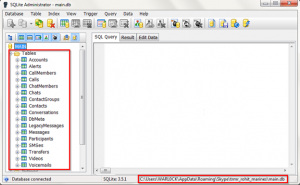

سنرى هنا القائمة كلها في ملف main.db

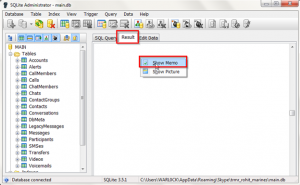

سوف نستعرض بعض القوائم التي تملك معلومات حساسة. للقيام بعرض نتائج بيانات القائمة الموجودةفي الطرف الأيمن من SQLite Administrator يجب أولا أن تحدد على Result tab وبعدها بالضغط والتحديد على Show Memo.

الأن سوف نراجع بعض القوائم التي تشمل بعض البيانات. هنا حددنا CallMembers و المعلومات تحت هذه القائمة هي:

- identity : مكان وصول المكالمة.

- displayname : اسم الشخص المتصل به.

- guid : معرف خاص يظهر مصدر المكالمة.

- start_timestamp : التاريخ\الوقت.

- call_duration : عدد ثواني المكالمة.

الأن سوف نحدد قائمة المكالمات والمعلومات تحتها كالتالي:

- host_identity : مصدر الكلمة.

- current_videos_audience : جهة الإتصال.

- begin_timestamp : التاريخ\الوقت.

- duration : عدد ثواني المكالمة.

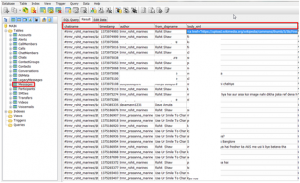

الأن سننتقل الى قائمة الرسائل :

- author : مصدر المحادثة.

- chatname : معرف خاص يظهر مصدر المحادثة.

- timestamp : التاريخ\الوقت.

- body_xml : رسائل المحادثة.

قائمة أخرى ذات أهمية وهي قائمة Transfers التي تحتوي معلومات عن إنتقال البيانات:

- partner_handle : إسم المستخدم للشخص الذي سترسل اليه البيانات.

- partner_displayname : أسم العرض للشخص الذي سترسل اليه البيانات.

- filepath : مكان الملف في الجهاز والذي سيرسل للمستخدم.

- filename : إسم الملف المراد إرساله.

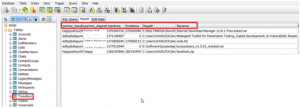

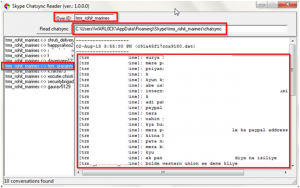

الأن إنتهينا من تحليل ملف main.db وسوف ننتقل الى مجلد chatsync. قمنا مسبقا بوصف هذا المجلد فسنقوم بإستخدام أداة صغيرة تسمى Skype Chatsync Reader .

سنرى بالصورة أدناه أن إستعمال الأداة جدا سهل فيجب علينا فقط وضع أسم مسار بروفايل المسخدم في حقل Own ID وهنا وضعنا trmr_rohit_marines ثم في حقل Read chatsync فقط ضع المسار الكامل لمجلد chatsync. بعد ذلك يمكننا رؤية جميع المحادثات السابقة.

ترجمة لمقال : Skype Forensics لصاحبها Rohit Shaw.

عمل رائع و جهد ومشكووور 🙂

ممكن احول هاد المقال لفيديو مع ادراج المصدر ؟؟؟؟

راسل كاتب المقال الاصلي . فنحن لدينا اذن بالترجمه فقط

تعلمت منكم الكثير وها انا اتعلم منكم ايضا المذيد استمروا 🙂

الاداه دى “Skype Chatsync Reader” بتشتغل عن طريق ال Python ولا ممكن تشتغل على اليوندوز عادى ك GUI ؟

ألف شكر أشكر جهودكم في هذا الموقع

يمكن عمل نسخ لصق لملف main.db

ووضعه علي حساب تمتلك الباسوورد ويخرج لك المعلومات مرتبة