مقال: نظره على Windows app locker

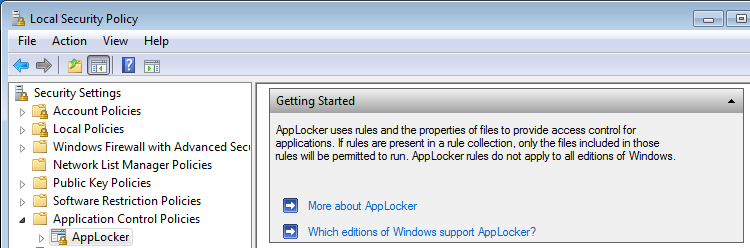

Windows applocker هي الميزة التي قدمت في Windows 7 و Windows Server 2008 R2 كوسيلة للحد من استخدام التطبيقات الغير مرغوب فيها .

يزود applocker الإداريين بميزة تحديد المستخدمين الذين يمتلكون القدرة على تشغيل تطبيقات محددة.

وقد تم تصميم AppLocker ليحل محل البرنامج المقيدة ذات سياسات الخصوصية .

وهو يعتبر أداة قوية لجعل بيئات العمل أكثر أمانا. ولكن غالبا ما تسمع شكاوى أنه ليس مرنا بما فيه الكفاية بالنسبة لمعظم المنظمات. من ناحية أخرى فإنه الأداة التي يمكن استخدامها من قبل المستخدمين المنزلين المتطورين على حد سواء.

ما هو الأساس الذي تقوم عليه القواعد الخاصة بنا؟:

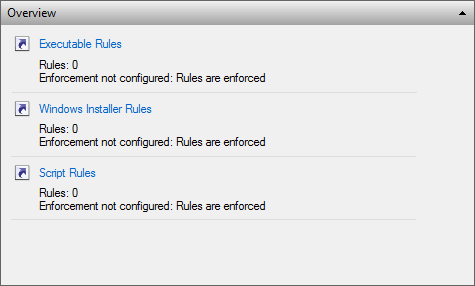

من جهة، Windows AppLocker يعمل فقط على أنواع معينة من الملفات وليس جميعها . يمكن انشاء قواعد الملفات مع هذه الملحقات:

- exe and com :Executables

- Js, ps1, vbs, cmd and bat :Scripts

- msi and msp :Windows installer files

- dll and ocx :Dynamic-link libraries (يجب تمكين مجموعة القواعد هذه حيث انها لا تكون ممكنة افتراضيا)

- aappx :Packaged app Rules windows 8 & 10 only

يمكن ان تعتمد القواعد على العديد من خصائص الملفات، على سبيل المثال اسم الملف او اسم المنتج أو ” تم توقيعه من قبل.. “. وحتى عن طريق ال file-hash إذا كان الملف ليس موقعاً . ومن ناحية أخرى، يمكن للقواعد الاستناد إلى مجموعات المستخدمين أو على المستخدمين الفرديين. الأنواع الأساسية من القواعد يمكن تعريفها ب black- white -lists ، ولكن مع استخدام الاستثناءات يمكن تحويلها بسهولة إلى شيء أكثر قوة من ذلك بقليل

طرق الإستخدام :

كما قد وجد بعض مسؤولي النظام ، أنه يمكنك على الفور فرض القواعد الخاصة بك والحصول على واجهة بعض المستخدمين المستائين للغاية ألذين لم يعد بإمكانهم استخدام برامجهم المفضلة بعد الآن . وتخطي التعرض لهذه الحوادث يكون من خلال فرض مجموعة من القواعد ذات وسيلة واحدة للاستخدام، وهناك أيضا ما يسمى Audit” mode” : عندما يتم تعيين مجموعة القواعد الى

Audit Only” mode”، بدلا من فرض القواعد فإن المعلومات المتعلقة بالقاعدة والتطبيق يتم كتابتها في سجل أحداث AppLocker. وعلى حد سواء يتم استخدام Audit” mode” في محاولات التنبؤ بتأثير القواعد قبل فرضها وللكشف عن التطبيقات القيد الاستخدام. معرفة اي التطبيقات نشطة أزال الحجاب عن الكثير من النشاطات وحتى أنه ادى إلى اكتشاف البرامج الضارة النشطة

قواعد الإنشاء :

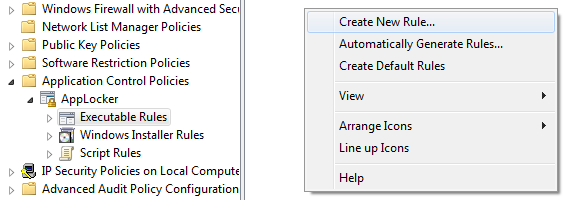

AppLocker Microsoft Management ” MMC” Consol snap-in هي وحدة التحكم المخصصة لإنشاء القواعد. لفتح الأداة الإضافية snap-in يمكنك تشغيل “secpol.msc” وانتقل إلى “سياسات التحكم في التطبيق” وحدد “AppLocker”. الآن يمكنك تحديد نوع القواعد الذي ترغب في إنشائه عن طريق تحديد الفئة في الجهة اليمنى

بالنقر بزر الماوس الأيمن في حقل النتائج يمكنك اختيار “إنشاء قاعدة جديدة”.

امثلة:

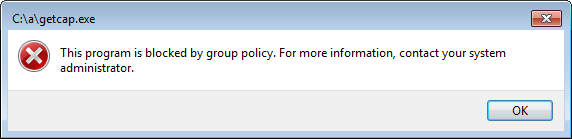

دعونا ننشئ قاعدة كمثال على ذلك. سنستخدم البرنامج الخبيث الذي يصف هنا نقطة الانطلاق وسنحاول منعه من التشغيل. يرجى ملاحظة أن القواعد يتم فرضها افتراضيا، وإذا كنت جديدا على ذلك، قم بتجربته في Audit mode أولا. سيكون هدفنا هو منع الملفات التنفيذية التي تبقيها البرمجيات الخبيثة في ملف “C:\a“. الخطوات المذكورة هنا تأتي بعد اختيار “إنشاء قاعدة جديدة” تحت عنوان “قواعد للتنفيذ

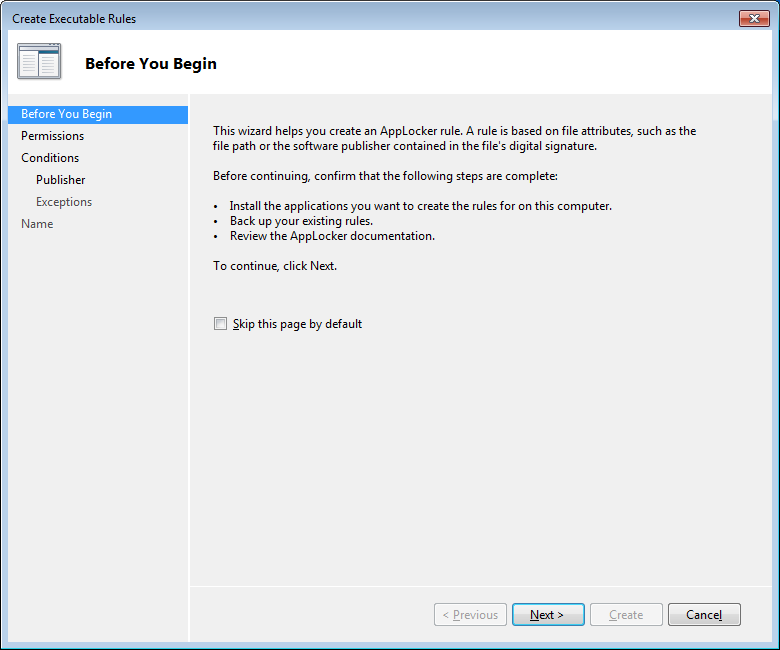

يمكنك بسرعة قراءة شاشة “Before you start ” . بما اننا نحاول وقف البرامج الضارة فلن “نثبت التطبيقات التي نرغب في إنشاء قواعد لها على هذا الكمبيوتر”، انقر فوق “Next” عند الانتهاء من القراءة.

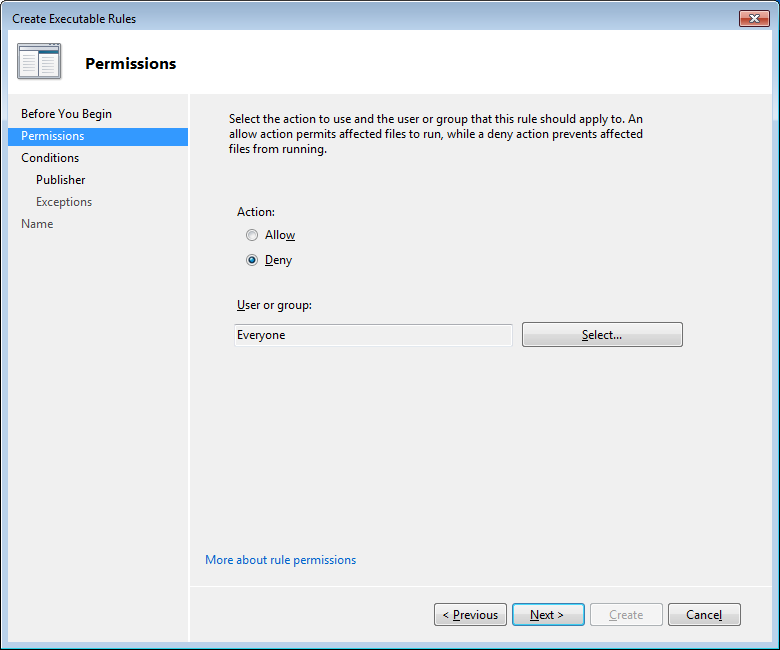

في شاشة “permissions ” نحن بصدد التحقق من “Deny” و “Everyone ” لأننا نريد أن يتوقف شيء بغض النظر عمن يعطي ألاوامر لذلك

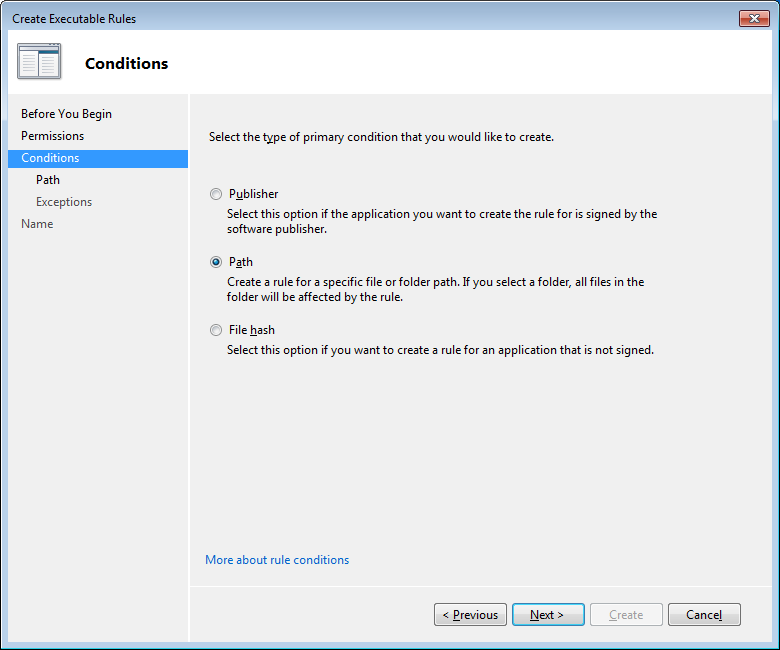

انقر على زر “Next” للانتقال إلى شاشة “conditions “، حيث سوف نتحقق من “path” وننقر على زر “Next”

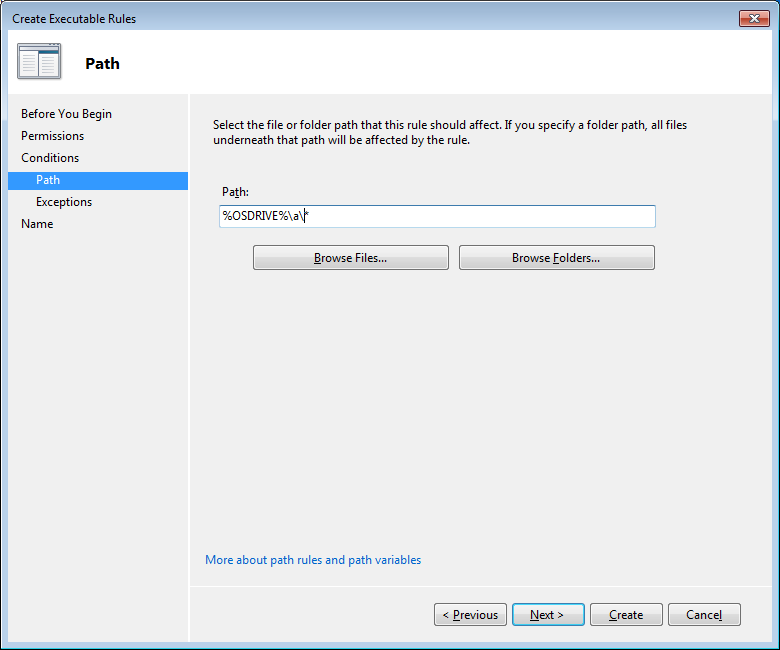

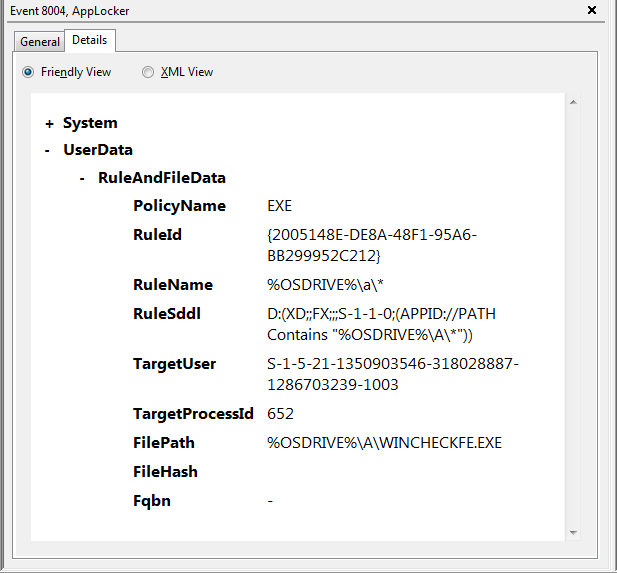

وبما أننا لم نقم بتثبيت البرامج الضارة سيكون علينا ملئ المسار يدويا. ونصيحتنا هي النقر فوق ” “…Browse Folders ” واختيار “القرص المحلي ” (:C)”. ثم اضف يدويا “a \” ما بين المسارات الناتجة، بحيث يبدو المسار الكامل كهذا القبيل: “٪ OSDRIVE٪ \ A \ *”. وهذا يعني أن كل ملف قابل للتنفيذ في المجلد “a” أو أي من مجلداته الفرعية سيتم إيقاف تشغيله.

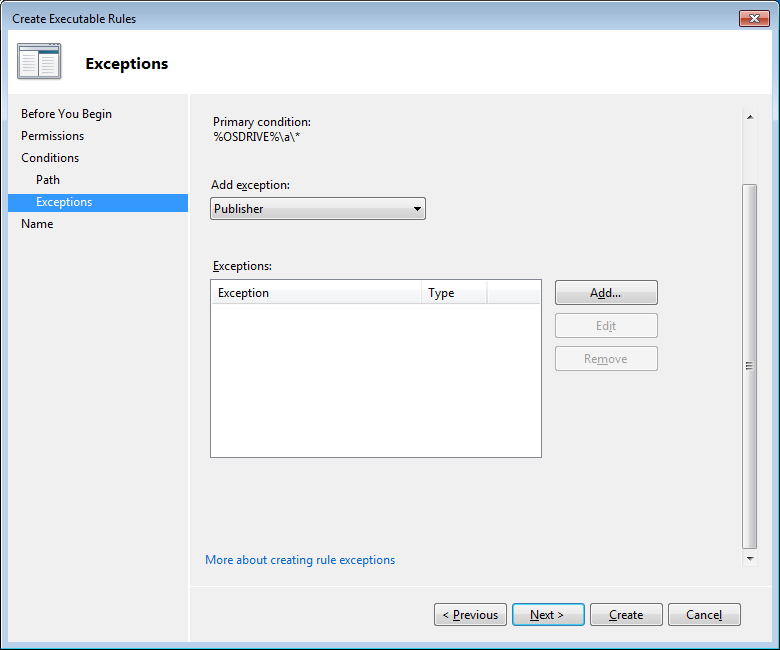

انقر على زر “Next” و افعل الشيء نفسه في شاشة “Exceptions ” حيث اننا لن نضيف أي استثناءات

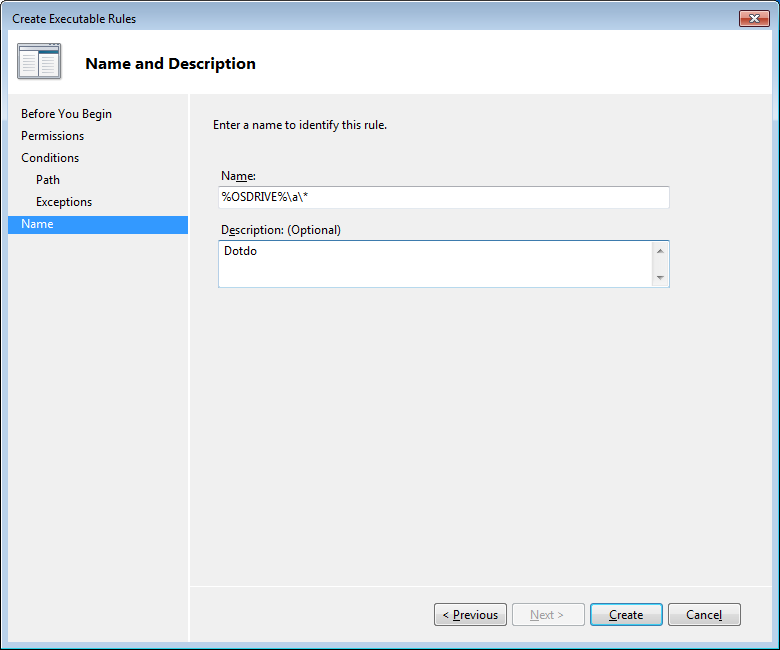

في شاشة “Name anf Description ” يمكنك تسمية القاعدة مما يجعل استكشافها أسهل إذا كان لديك الكثير من القواعد وحتى انه يتم حظر أي شيء غير مرغوب فيه. انقر فوق “Create ” لاستكمال عملية إنشاء القاعدة الجديدة

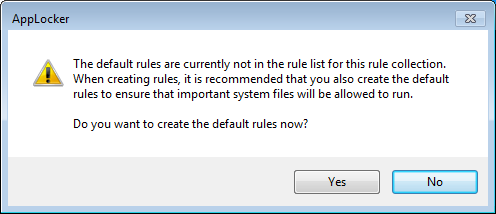

إذا كانت هذه القاعدة الأولى لك فسوف يسألك إذا كنت ترغب في إنشاء قواعد افتراضية أيضا. لهذا ينصح بها لأنها مصممة لمنعك من إخراج نفسك من البرامج والتطبيقات التي قد تحتاجها.

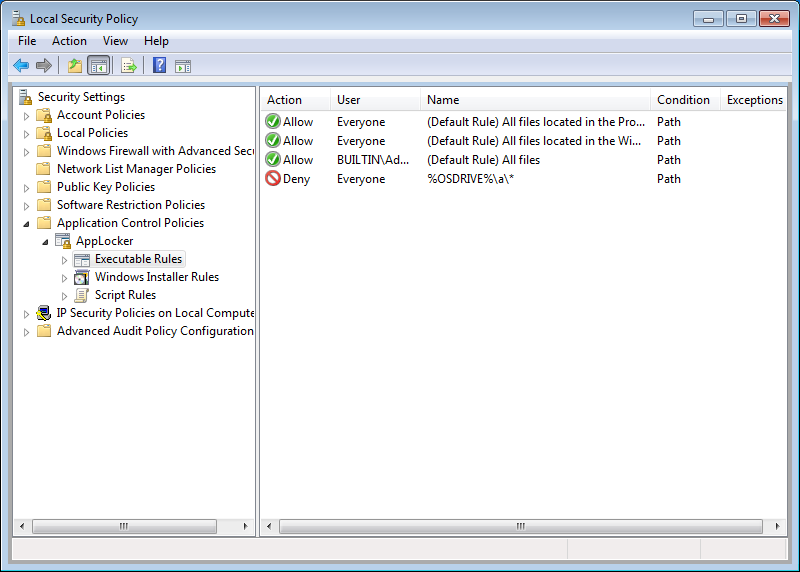

وسوف نرى الآن القواعد التي تم إنشاؤها حديثا في شاشة “Local Security Policy ”

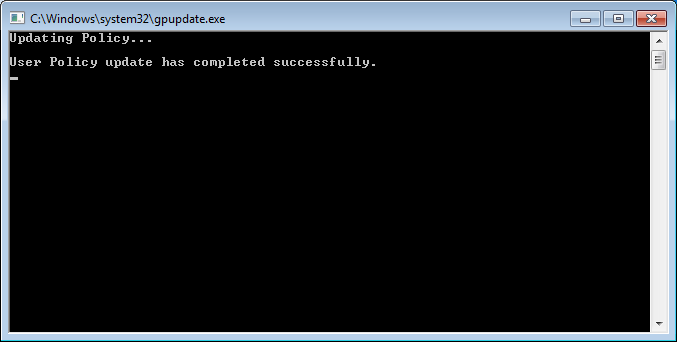

ولكن الأمر لم ينته بعد. لفرض القواعد فإن تطبيق Identityservice يحتاج إلى التشغيل. إذا لم يكن نشطا، قم بتشغيل “services.msc” اعثر على الخدمة و”ابدأها” . إذا كنت تريد يمكنك النقر بزر الماوس الأيمن فوق الخدمة، واختر “properties ” وحدد “Automatic “كنوع بدء التشغيل”. وهذا سيوفر عليك الجهد من الحاجة إلى القيام بذلك يدويا في كل مرة. ولوضع اللمسات الأخيرة تحتاج إلى تشغيل الأمر “GPUPDATE” من شاشة “Run” أو من “Commands promote ” لتحديث السياسات.

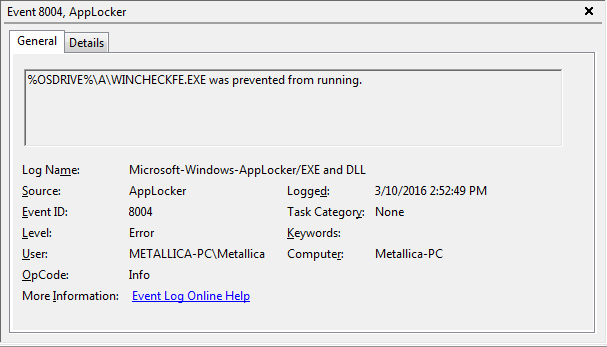

بعد تشغيل مثبت البرمجيات الخبيثة يمكن أن نرى في “Eventviewer” > “Applications and Services Logs” > Microsoft” > “Windows” > “AppLocker” > “EXE and DLL”

أنه على الرغم من اننا تركنا المثبت يضع جميع ملفاته في a folder فقد تم منع العنصر الرئيسي “WINCHECKFE.EXE” من التشغيل.

الملخص:

تحدثنا بإختصار عن الإمكانيات التي يوفرها applocker Windows . وقمنا بمناقشة الخيارات و short-comings ، على أمل ان نعطيك فكرة ما إذا كان يمكنك استخدامها. وأيضا قدمنا مثالاً خطوة بخطوة عن كيفية إنشاء واستخدام القاعدة.

ترجمة لمقال : Windows AppLocker: An Introduction

Nice Article