مقال : تنفيذ هجوم brute force attack والحماية منه

في هذا المقال إن شاء الله سوف نتحدث عن كيفية إيقاف هجمات brute force أو ما يعرف بهجمات “التخمين” , وكما نعلم هذه الهجمات تعد من هجمات شرسة وقوية لسهولة إستخدامها وفعاليتها الكبيرة , لذلك سوف نقوم بشرح كيفية التصدي لها إن شاء الله.

سيلزمنا في هذه المقال :

- برنامج gns3 لبناء اللاب لهذا الاختبار

2. نظام backtrack او اي نظام يمكن تنزيل برنامج hydra عليه وهو برنامج من اجل القيام بهجوم brute force attack.

3. برنامج vmware او اي برنامج محاكي شبيه بهسيكون اللاب الذي سنبنيه كما يلي :

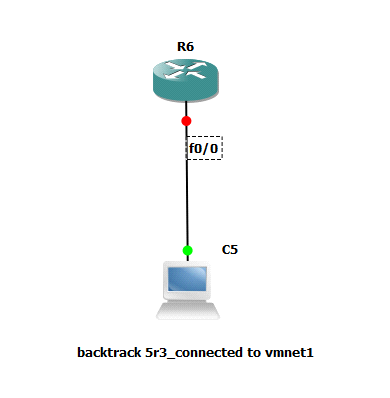

سيكون اللاب الذي سنبنيه كما يلي :

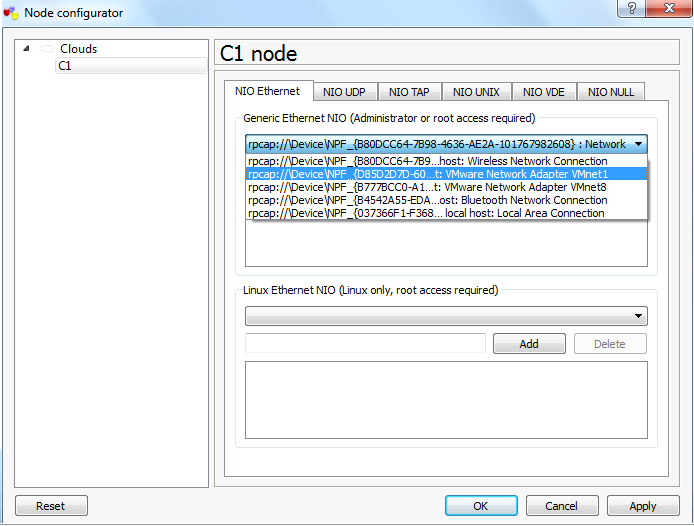

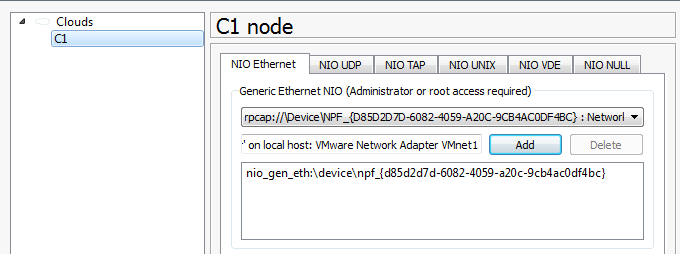

حيث قمنا باضافة router من نوع c3700 و cloud ثم قمنا باضافة كرت الشبكة vmnet 1 على هذه cloud كما يلي :

ثم نقوم باضافتها عبر زر add :

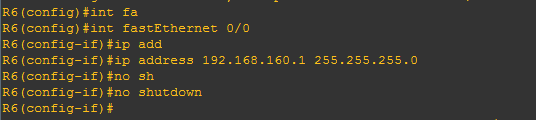

الان نقوم بتشغيل الراوتر وكتابة ما يلي , حيث قمنا باضافة gateway لل interface fa 0/0

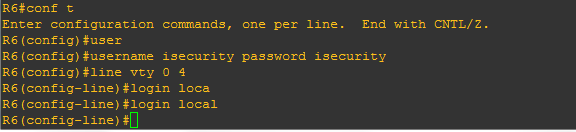

الان نقوم بتجهيز خدمة ال telnetعلى هذا الراوتر وكما نعلم ان خدمة telnet تكون من اجل التحكم عن بعد في اي راوتر نقوم بكتابة ما يلي :

هنا قمنا باضافة يورز وباسورد باسم isecurity

من اجل الاتصال بخدمة telnet

وسمحنا بعدد اقصى وهو 5 جلسات للاتصال بهذا الراوتر عن بعد عن طريق ال telnet

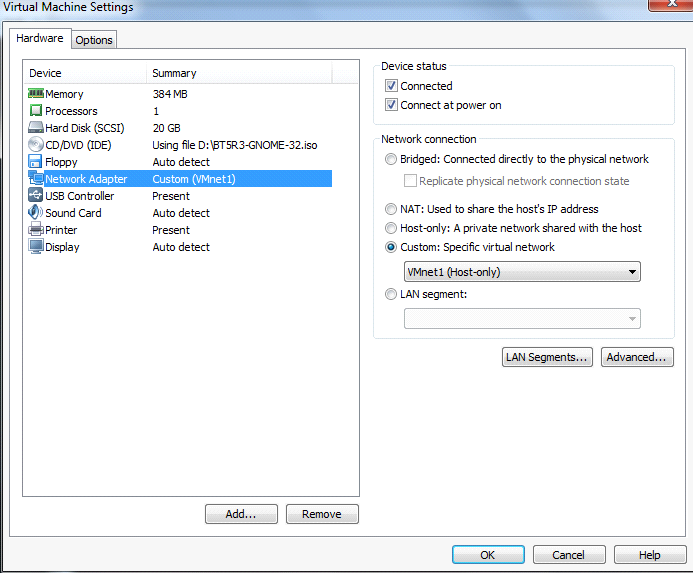

الان نذهب الى برنامج vmware ونقوم بفتح backtrack 5 r3

ثم نقوم بوصله الى عنوان الشبكة وفي مثالنا تمت اضافةvmnet1 كما تم ذكره سابقا في cloudالتي تم ربطها مع برنامج vmware والتي قمنا بتشغيل توزيعة backtrack عليه

كما يلي :

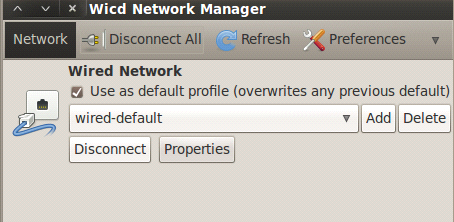

الان نقوم بوضع الاي بي التالي على توزيعة backtrack 5r3 ونختار wicd network manager وذلك كما يلي:

ثم نختار properties :

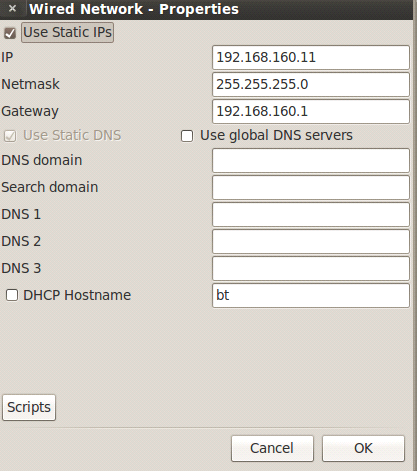

ثم نقوم بوضع اي بي مناسب لل gateway الذي وضعناها سابقا في router في برنامج gns3 وذلك وذلك كما يلي:

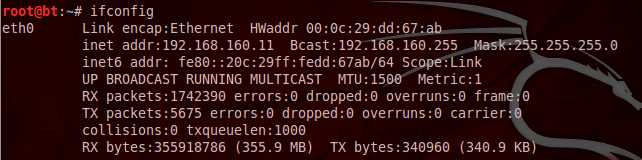

الان نتأكد من انه تم اخد الاي بي المناسب وذلك عبر الامر ifconfig

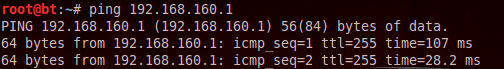

الان نجرب الاتصال من توزيعة backtrack الى router للتأكد من الاتصال وذلك عبر الامر ping

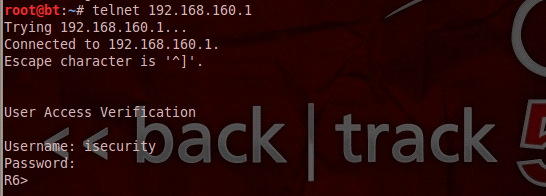

فنرى انه تم الاتصال , الان نجرب الاتصال بخدمة telnet عبر الراوتر للدخول اليه وذلك كما يلي :

فنرى انه يطلب username & password

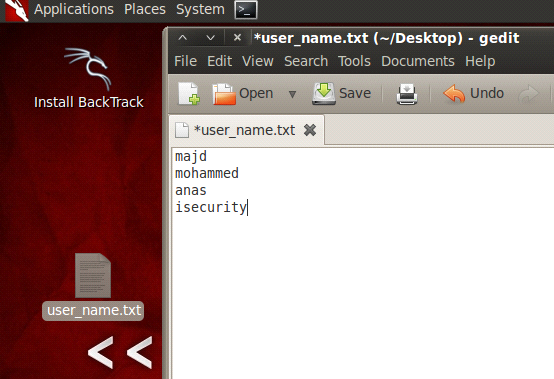

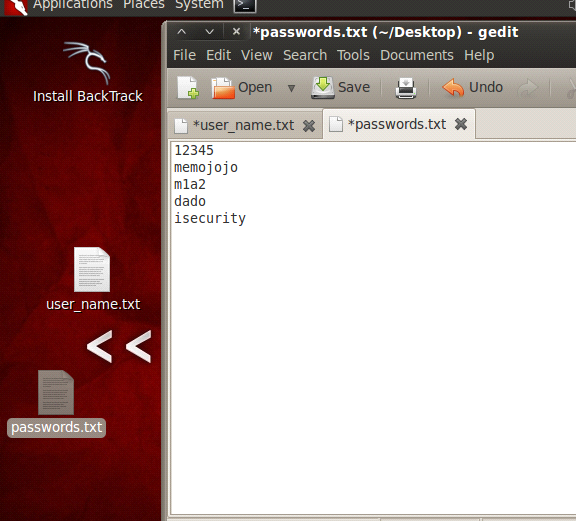

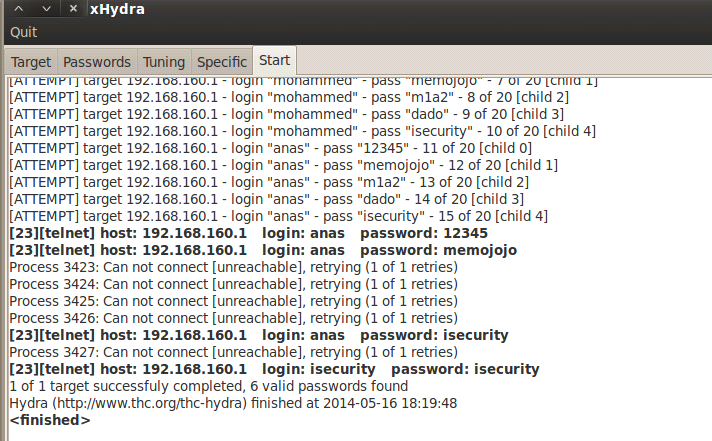

فنقوم بتشغيل اداة xhydra المعروفة في نظام باك تراك لجهوم brute force attack والتي تعتمد على التخمين بمساعدة عدد من dictionary فاذا كان اسم المستخدم وكلمة السر موجودين في القواميس المستخدمة فسنتكمن من الدخول حيث قمنا اولا بانشاء ملف صغير يحوي اسماء اليوز ولكن في الحالات العامة نستخدم قواميس جاهزة او نقوم بتوليد قواميس يدويا عبر احدى اشهر الادواة الموجودة لتوليد قواميس من اجل هجوم brute force attack كاداة cupp او اداة crunch

ثم نقوم بانشاء ملف اخر ووضع كلمات سر كالتالي :

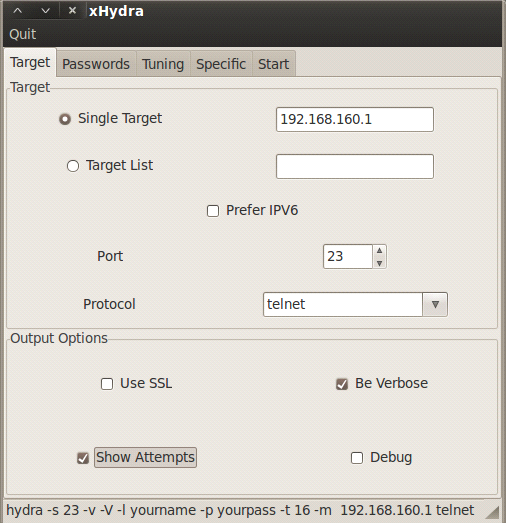

ثم نقوم بكتابة كلمة xhydra في terminal فتفتح لنا الاداة ونقوم بتغير كما يلي :

حيث قمنا بوضع الاي بي الخاص بالهدف وهو الاي بي الخاص بالراوتر في برنامج gns3

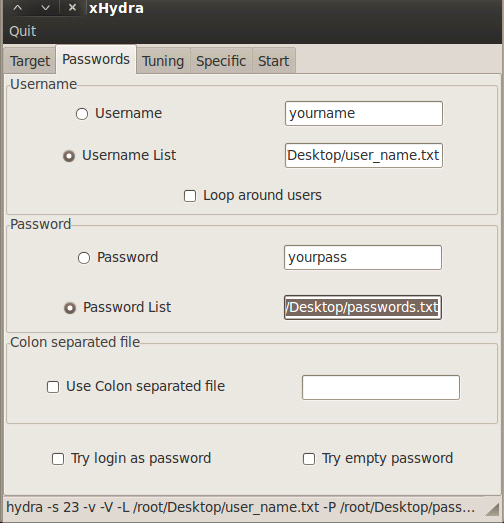

ثم قمنا باختيار قاموس لليوزرات التي سيتم تجريبها وكذلك قاموس للباسورد التي سيتم تجريبها

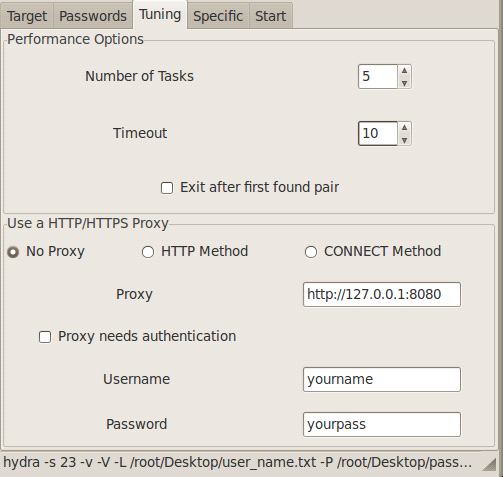

ثم نختار عدد المهمات وهنا اخترنا 5 ويمكن ترك الاعدادات كما هي افتراضيا في هذه الصفحة ثم نقوم بالنقر على start

فنرى انه استطاع تخمين كلمة السر وتطبيق brute force attack عبر هذه الاداة بسبب تواجد اسم المستخدم وكلمة السر في القواميس التي استخدمها.

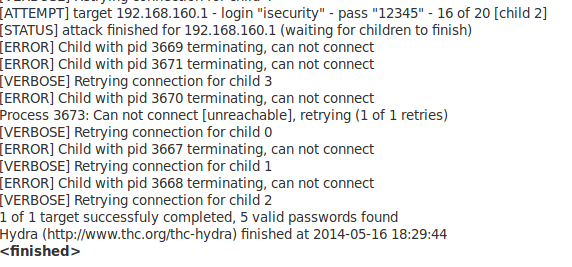

الان ما رأيك بجعل هذه المهمة صعبة وذلك بالذهاب الى الراوتر وتطبيق الامر التالي :

login block-for 30 attempts 3 within 60

وذلك عند التخمين واستخدام اداة hydra وفشلها في ايجاد وتجريب كلمة السر لثلاث مرات خلال دقيقة نقوم بمنع اي احد من الاتصال الى الراوتر لمدة 30 ثانية حيث ان هذه المدة يتم تغيرها حسب احتياجات الشخص وحسب الشبكة الخاصة به ولكنها تزيد من صعوبة تطبيق هجمات brute force attack بشكل ملحوظ

ونرى انه تم منع الاتصال بهذا الراوتر بعد عدة محاولات فاشلة

حيث انه لن نستطيع الاتصال والدخول الى الراوتر عبر خدمة telnet الا بعد مضي فترة زمنية وقدرها 30 ثانية

وهكذا يكون قد جعلنا من المهمة اصعب قليلا بالنسبة لمن يحاول عمل brute force attack 🙂

ارجو ان اكون قد وفقت في الشرح واعتذر على الاخطاء الواردة هنا وارجو النقد فهذه هي المرة الاولى التي اقوم بكتابة مقالة .

ارجو مسامحتي في حال وجود اخطاء وشكرا لكم ونلتقي في مقالات اخرى ان شاء الله 🙂

عمل رائع جزاكم الله خير

مقال جميل واصلوا !!!!!

موضوع لابأس به كأول مرة لك بالموقع. في انتظار باقي مواضيعك.

عمل رائع جزاكم الله خير

السلام عليكم

بارك الله فيك اخي لا يوجد نقد و من يستطيع نقدك يا استاذ

موفق في شرحك الاول

والله مقال رائع شكرا لكم 🙂