مقال : إخفاء أثار عملية إختبار الإختراق وعمل هجوم logs spoofing

إخفاء الأثار من الأمور الهامة التي يقوم بها أي مخترق فور إختراق شبكة أو خادم معين , حيث يقوم المخترق بإزاله كل الأثار والأمور التي قام بها قبل إنهاء عملية الإختراق , وكما نعلم يوجد هنالك العديد من الملفات والتقنيات التي ترصد جميع العمليات التي يقوم بها المخترق داخل الشبكة أو الخادم , واليوم بإذن الله سوف نتطرق لكيفية تنفيذ أسلوب جديد لإخفاء الأثار وبالغالب يكون أكثر فاعليه وتأثير من حذف ملفات logs التي تقوم بتسجيل ورصد الحركات التي يقوم بها المستخدم كمثال ملفات http logs التي تقوم بحفظ جميع الطلبات والعمليات التي قمت بها على تطبيق ويب معين تحت إدارة خادم ويب معين سواء كان apache , nginx.

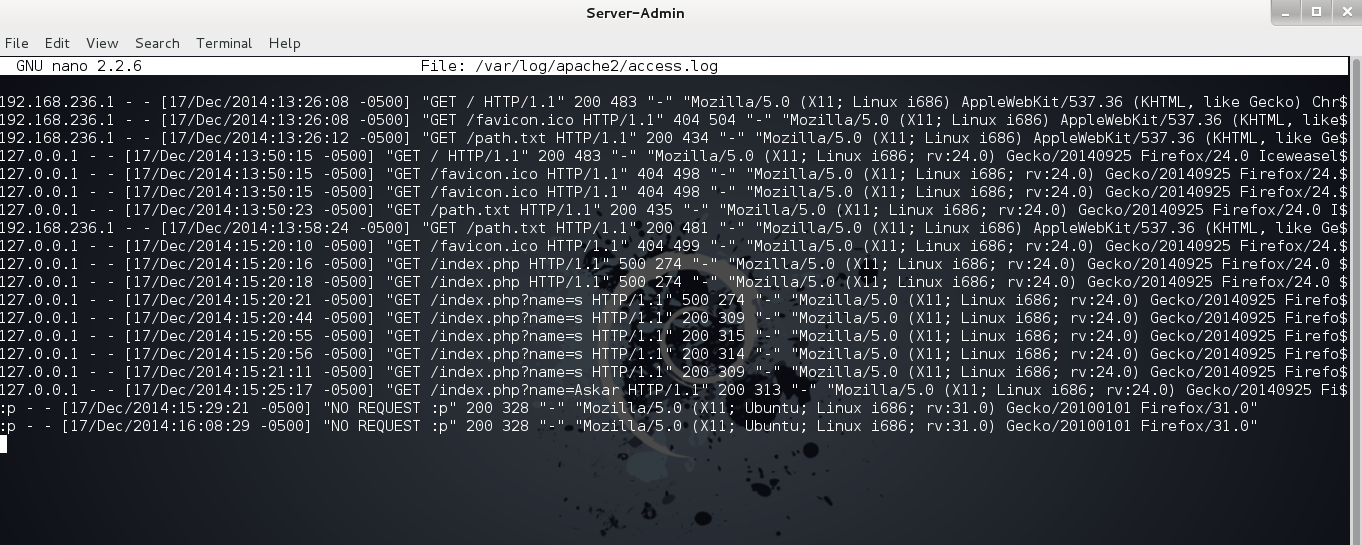

منذ فترة كنت أقوم ببحث معين عن التحليل الجنائي الرقمي على سيرفر خاص بي فوجدت جميع الطلبات التي أريدها موجوده بشكل طبيعي داخل ملف access_log ممكن أن يكون إسمه access.log في بعض الحالات , طبعاً عملية تخزين الطلبات في هذا الملف أمر عادي جداً وتم توضيحه مسبقاً في مقال تحدثنا عنه عن التحقيق الجنائي الرقمي , طبعاً أثناء قيامي بالبحث قمت بحذف ملف access_log الخاص بتطبيق الويب المعني على الخادم مما لا يعطيني القدره على مشاهدته مع عدم توفر أي نسخ إحتياطيه منه أو ملف أخر يقوم بتسجيل العمليات مما يجعل موقف “المخترق” بوضع سليم ولا يستطيع أحد إثبات أي شيء عليه , ولكن لحظه ! من الممكن أن يتم إسترجاع ملف access_log الذي قام المخترق بحذفه من على السيرفر !

ممكن أن تأخذ العملية بعض وفي بعض الحالات النادرة لا تستطيع إسترجاعه ولكن بأغلب الحالات عملية الإسترجاع تتم دون مشاكل

فماذا يمكنني أن أفعل لكي أقوم بإخفاء أثاري بشكل كامل كهاكر دون الوقوع بأي مشاكل أو إثبات أي شيء إتجاهي ؟ الحل بسيط جداً ! طالما يوجد معك صلاحيات لحذف الملف بالطبع توجد صلاحيات تعطيك الحرية في التعديل على الملف ! وهذا دون أدنى شك يحتاج إلى صلاحيات root , وطالما أنك إستطعت الحصول عليها وحذف ملف access_log ملف على السيرفر فمن الطبيعي ان تستطيع التعديل عليه والقيامة بتعديل القيم وتعديل الطلبات التي قمت بها بشكل سريع جداً وفعال جداً ! حيث أننا سوق نقوم بإستبدال عنوان ip الخاص بنا كمختبري إختراق بأيبي وهمي أخر أو أي كتابه نريدها لكي نجعل مدير الخادم يصاب بأزمة قلبيه :D.

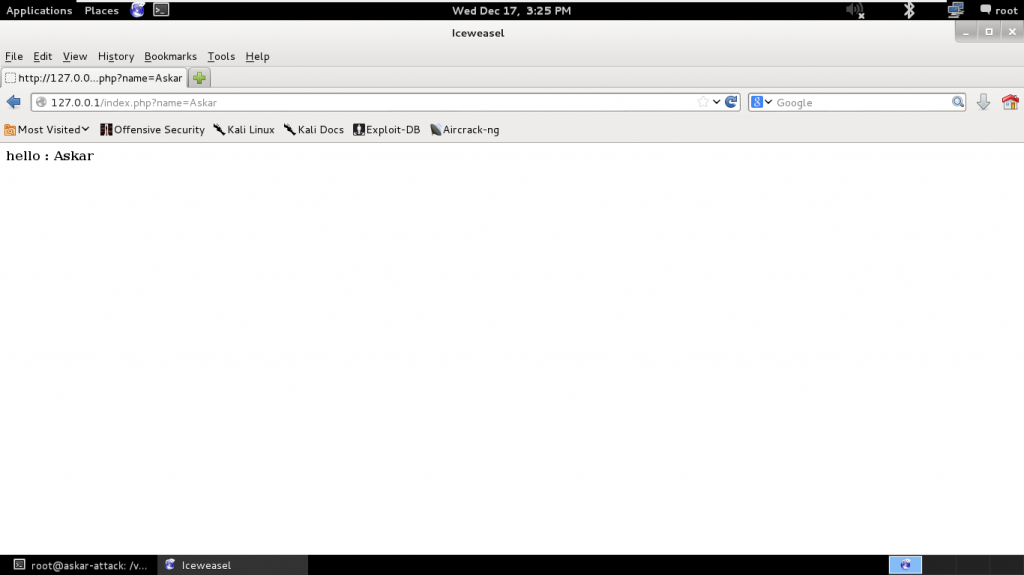

إنتهيت من مقدمة سريعه وتعريف بالعملية والأن سوف نأتي للتطبيق العملي ونبدأ بإستعراض العملية بشكل سريع كمختبر إختراق ونقوم بالدخول على تطبيق ويب موجود على جهازي الخاص وسوف نقوم بالدخول عليه من خلال جهاز وهمي يعمل بنظام Kali linux حيث سوف نقوم بطلب تطبيق الويب والدخول عليه بشكل سليم :

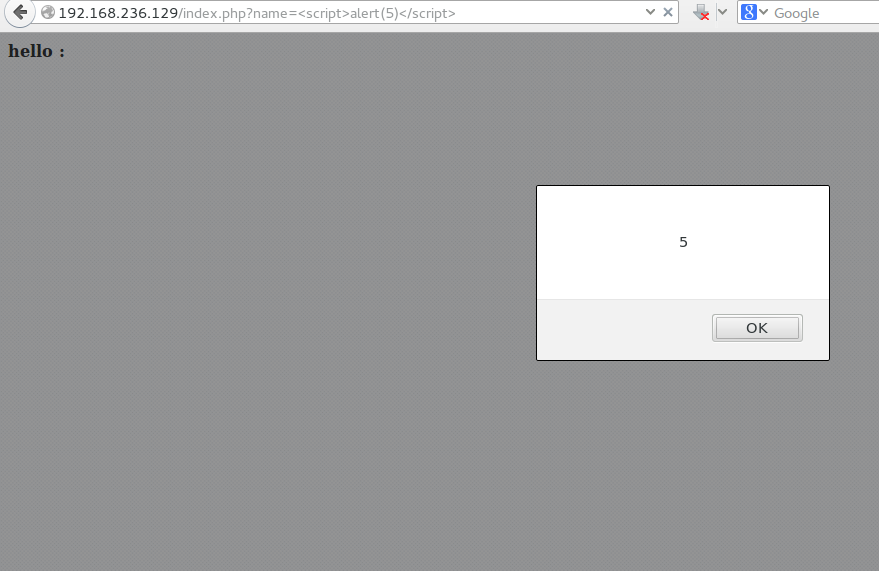

كما رأينا قمنا بطلب صفحة index.php وقمنا بتمرير البارميتر name مع القيمة Askar وقام بطباعة hello : Askar , حيث يقوم بأخذ قيمة البارميتر name وطباعتها في الصفحة دون أي مشاكل , لو قمنا الأن بحقن javascript code يقوم بطباعة الرقم 5 على شكل alert من خلال الكود :

<script>alert(5)</script>

كما تشاهدون تم تنفيذ javascript code بشكل سريع وتم حقنه مباشره بالصفحه أي أنه يوجد ثغرة xss بالسكربت.

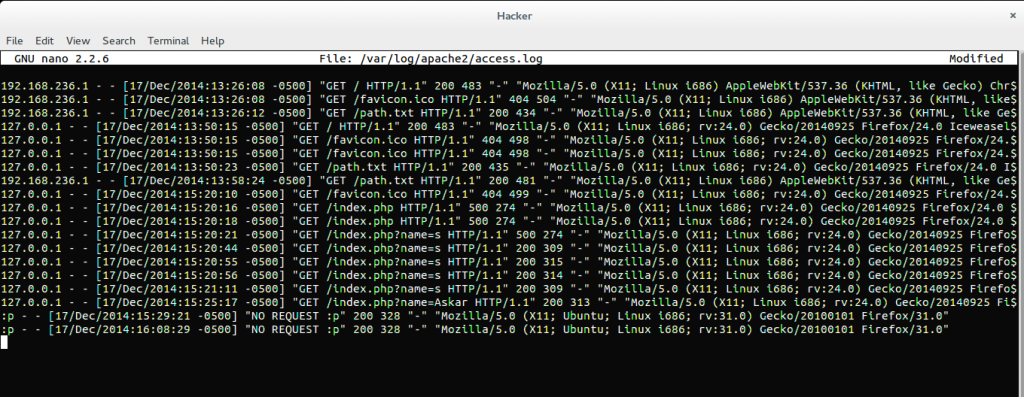

حسناً لنعتبر أنه تم إستغلال الثغرة ومن ثم إختراق السيرفر بشكل كامل وتم سحب صلاحيات روت على السيرفر ومن ثم قررنا أن نقوم بحذف logs الموجوده على المسار /var/log/apache2/access.log , ولكن لحظه ! كما ذكرنا من الممكن أن يتم إسترجاع ملفات logs وكشف عملية الإختراق ! لما لا نقوم بتعديل المعلومات الخاصه بنا داخل ملفات logs بدلاً من حذفها !!! أي مثلاً نقوم بتغير ip الخاص بنا لأي كتابه أو أيبي وهمي نريده ! كما ذكرنا مسبقاً سوف نحاول التسبب بأزمة قلبية لمدير السيرفر 😀 ,, دعونا نستعرض الملف بصلاحيات الرووت ونقوم بالعديل عليه ونحاول قرأته مره أخرى بصلاحيات رووت كمدير سيرفر ونرى ما سوف نحصل عليه :

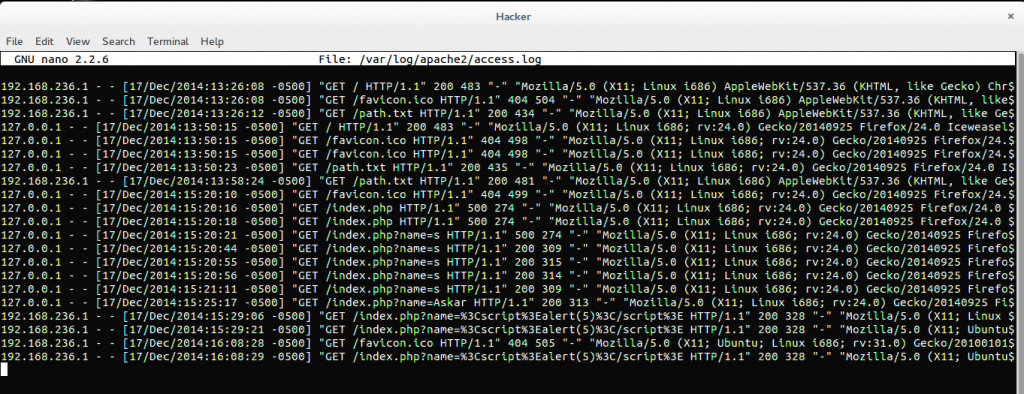

كما نشاهد أخر سطر يظهر الأيبي الخاص بنا التي قمنا بالهجوم من خلاله وكذلك معلومات الطلب , الأن سوف نقوم بتغير جميع عناوين ip الخاصه بنا “192.168.236.1” إلى كلام وهمي وكذلك لنغير تفاصيل الطلب بشكل عشوائي لتصبح كالتالي :

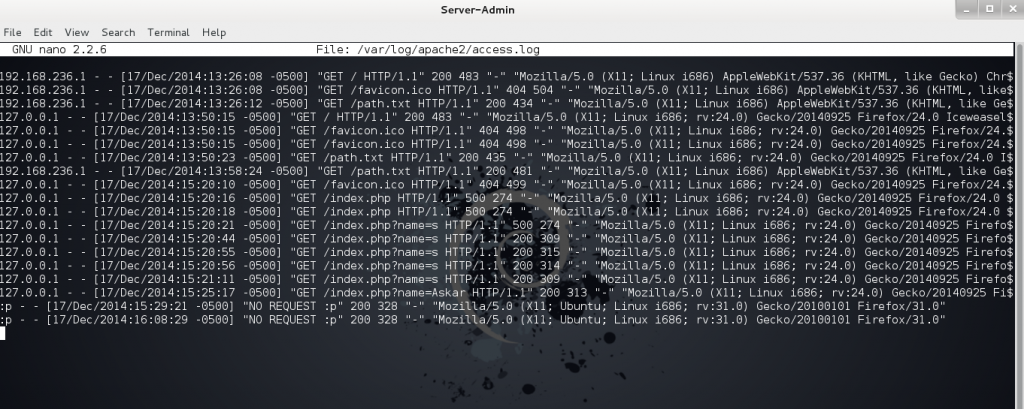

كما نلاحظ قمنا بتغير عنوان ip الخاص بنا إلى :p , حيث سوف تظهر هذه العلامة مكان الأيبي الخاص بنا ولن يعرف مدير السيرفر الأيبي الخاص بنا لأننا قمنا بتبديله بدلاً من حذفه ! وكذلك لو تلاحظون قمنا بإستبدال الطلب الحقيقي ب “NO REQUEST :p” لكي نخفي الأمور التي قمنا بها لكي لا يندل مدير السيرفر على الثغرة أو الأمور التي قمنا بها , في هذه الحالة لو قرر مدير السيرفر قرأة ملفات logs بعد إختراق السيرفر سوف يظهر له التالي :

كما نلاحظ ظهر لمدير السيرفر جميع التعديلات التي قمنا بها ولم يظهر له أي معلومات حول تفاصيل الإختراق التي قمنا بها ! وبهذا نكون قد أخفينا الطلبات التي قمنا بها بشكل سريع ويبعد الشكوك عنا وهذه الصورة توضح ما جرى لمدير السيرفر فور مشاهدة ملف logs 😀

أتمنى أن يكون نال المقال إعجابكم ووصلت لكم فكرة logs spoofing بشكل مبسط وأتمنى أن لا يتم إستخدامها في أي أمور تخريبية و iSecur1ty ليست مسؤوله عن أي عمليات تخربية يستخدم فيها هذا الشرح وأرجو أن تشاركوا بتعليقاتكم بالمقال وتقترحوا حلول تساهم في إكتشاف هذه العملية والحد منها في حال حصولها.

اقري ان الحل ان يقوم المدير بعمل تشفير للملف بباس ورد ولا يستطيع احد الدخول عليه غيره

اسف اري

هناك بريمجات تقوم بتسجيل ملفات لوق فايل بشكل مستمر وتقوم بتسجيل التعديلات عليها لقد قمت بتطوير مثل هذه البرمجيات لدى عدد من الزبائن فلا انصح بالاعتماد على هذه الطريقه في تخفي

to modify the apache access log, you need to be a root or sudoers 🙂

السلام عليكم اريد سكريبت xss لتشغيله على السرفور المحلي واكتشاف الثغرة واستغلالها

شكرا

http://www.dvwa.co.uk/

بعد ما تعدل على ملفات logs لا تنسى أيضا تغير تاريخ آخر تعديل للملف حتى لايشك فيك مدير السيرفر.

إستعمل الأمر touch في لينكس لتغيير ذلك التاريخ إلى تاريخ قديم…

عفون أخي الكريم أنت تقول الدخول بصلاحيات الروت لماذا ذكرت أن هذه ثغرة أخي الكريم

وتعلقي علا كلام أخي red eye أن هناك برمجيات تعمل لحفض الملف كل فترة ذمنية معينة أيلا مسار أخر وقد ذكر أن لا يمكن الأعتماد علا هذه (الثغرة؟) في التخفي ولم يلاحظ كلمة الدخول في صلاحيات الروت مما يسمح لنا بأيقاف أي سكربت يعمل علا السيرفر ومن ثمة التعديل علا ملف الدخول علا كل هال شركرن لهذا الشرح لاكين يعد شرح بي مستو مبتدأ

عفون أخي لم أنتبه علا كلامك علا الثغرة المستغلة للدخول

علا كل حال من البدهي عذف هذا الملف بعد عملية الأختراق

شكرن علا الشرح

المقاله اغلب ما يكون بـ شخص عاش في القرن الاول هل يوجد ملف log في السيرفرات قادر اي شخص على الكتابه فيه او القراءه من دون اخذ صلاحيات الروت ؟؟

سبق وأن ذكرت عزيزي أنه يجب على المستخدم الحصول على صلاحيات روت لكي يستطيع تنفيذ الهجوم 🙂

كبيررررررررررر

شكرا لك على المعلومة . فعلا انها افضل من حدف ملف log