مقال : دور Honeypot بالإختراق

في سنة 1990 عرف عالم الإختراق ولادة تقنية جديدة تسمى وعاء العسل أو Honeypot هذه التقنية كانت من إكتشاف Califrod Stoll الذي قام بعمل كتاب خاص بهذه التقنية وشرح فيه طرق إستغلالها إذا دعونا نتعرف على تقنية أخاخ وعاء العسل Honeypot.

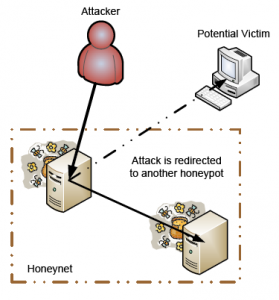

Honeypot هو عبارة عن أجهزة وهمية نقوم بعملها على شبكتنا المحلية من أجل عمل فخ للهاكر الذين يقمون بمهاجمتنا بطريقة سهلة بحيث عند إستهداف هذا الجهاز من طرف المخترق وأخد مايريده من بيانات مزيفة نقوم نحن بتتبعه ومعرفة طريقة تفكيره وماذا سيفعل بجهازنا وهذا ماقام بفعله مكتشف التقنية عندما إكتشف بأن جهازه تعرض للإختراق أراض معرفة طريقة إختراقه وماهي الأخطاء التي يمكن أن يقع بها مرة ثانية وطريقة تفكير المخترق بحيث قام بتتبعه وتحليل هجماته على الجهاز الوهمي .

يمكن إستخدام هذه التقنية في عدة أمور كالإطاحة بالمخترقين وإدانتهم قانونيا أو كذلك بالتحقيق الجنائي إلخ …

ويمكن كذلك بتقنية Honeypot أن تساعد كل من يدير الشبكات بحماية الأجهزة المتصلة بالشبكة مثال على ذلك :

نقوم بعمل جهاز وهمي ونقوم بفتح منافذ وعدم حمايته سيقوم المخترق بفحص المنافذ المفتوحة أو حمايتك للجهاز وسيقوم بإختراقه بالفعل وهنا سيسقط بالفخ فعندها أنت ستتبعه وتعرف أين تكمن ضعف حمايتك للشبكة او النظام ومن خلاله ستقوم بعمل حماية جيدة وتصحيح الأخطاء الموجودة

وكما لايخفى علينا وللتوضيح فهنالك نوعين من Honeypot :

- low-interaction honeypots

- high-interaction honeypots

low-interaction honeypots : هذا النوع من Honeypot يمنحنا بيئة داخل النظام ليقوم المخترق بالتفاعل معها كيف ذلك؟ عند وقوع المخترق بفخ Honeypot يجد نفسه داخل جهاز أو شبكة قام بإختراقها ولكنه ليس بكامل حريته أي لا يوجد لديه كافة الحرية للتحكم بكافة النظام الذي إخترقه وهنا يمكن للمخترق الذي يمتلك خبرة كبيرة بهذا المجال وعلى علم بالفخ أن يكشف المصيدة ويعرف بأنه وقع في فخ Honeypot ويمكن أن يقوم بعملية إنتقام من المخترق وهنا لايمكننا الجزم أو الحسم في طريقة رده ويمكن وقوع مشكلة فيجب الحيطة والإنتباه جيدا في وضع الطعم أي بالبيانات الحساسة التي نقوم بوضعها للمخترق.

High-Interaction Honeypots : هذا النوع من Honeypot ليس كسابقه فأنت تصرح للمخترق بكافة التصاريح حيث تعطيه كافة الصلاحيات وكافة البيانات الحساسة كطعم وهذه الطريقة لايمكن إكتشافها إلى قليلا جدا من قبل المخترق ولكن تبقى خطورتها الاولى والأخيرة وهي عندما تتم عملية الإختراق لايمكن أن تجعلها فقط على الجهاز الوهمي بحيث يمكن للمخترق أن يقوم بإختراق كافة الأجهزة المتصلة مع الشبكة وبذلك ستقع أنت بالفخ وتطبق عليك مقولة من حفر حفرة لأخيه وقع بها .

مجال إختبار الإختراق والحماية تحتويه العديد من التقنيات وهذه بعض منها ويدعي للأمن وليس لإختراق الأشخاص وتطبيق عليهم الشروحات وتبقى تقنية Honeypot من بين أهم الطرق لإصطياد الضحايا وإستدراجهم لإختراقك وللوصول إلى هدفك

تقنية جميله جدا .. مطلب عند كثير ممارسي البحث الجنائي الإلكرتوني ..

شكرا لك احمد فردوس على ما قدمته من معلومات حول هذه التقنيه .. وجاري البحث عن الكتاب الخاص بها ..

حياك الله أخي محمد وتقنية وعاء العسل تبقى جد رائعة أنصحك بالتعمق فيها 😉

مشكور علي المعلومه المفيده

هل يوجد شرح لهذه العمليه وشكراً

طبعا كمان قلت قام مخترع التقنية بعمل كتاب خاص بهالتقنية يمكنك الإطلاع عليه

شكراا لك أخي أحمد على هذه التدوينة المفيدة

واتمنى ان تقوم بعمل دورة لتعلم تقنية وعاء العسل 😛

بالتوفيق

السلام عليكم أخي

و أتمنى أن تكتبوا مقال يوضح أكثر و بشكل مطول لانه شئ جد قوي أخي

و شكرا لكم أخي أحمد على مجهوداتكم

شكرا جزيلا على المعلومات … ممكن تقدمون درس حول snort … حاولت انصبة على لابتوبي ويندز 7 .. وكيف اربطة بالماتلاب