مقال : تقنيات الحماية ضد عمليات التحقيق الجنائي الرقمي

بسم الله الرحمن الرحيم

عملية التحقيق الجنائي الرقمي هي عملية التحري و البحث عن أي معلومات يحتويها الحاسوب والتي تسمى في مجال التحقيق الجنائي الرقمي ( الأدلة) لتقديمها للمحكمة او الجهة المختصة . المجال بشكل عام هو مجال قانوني يبحث عن اي ادلة تقدم للمحكمة لأثبات جريمة او نفيها بغض النظر عن نوع الجريمة , التحقيق الجنائي الرقمي يخص جميع القضايا ليس القضايا المتعلقة بجرائم الحاسوب فقط وهذا ما يظنه الكثيرين ان التحقيق الجنائي الرقمي متخصصة في التحقيق على جرائم الحاسوب فقط وهذا غير دقيق قسم التحقيق الجنائي الرقمي عباره عن معمل خاص بالأجهزة الإلكترونية خاصة الحواسيب والهواتف بشكل كبير ليتم تحليل هذة الأجهزة للجهات الأمنية بغض النظر عن نوع القضية .

متى يمكن ان يكون حاسوبي عرضة لعملية التحقيق الجنائي الرقمي .

ليس هناك حالة معينة يمكن ان تكون فيها عرضة لعملية التحقيق الجنائي ومصادرة اجهزتك مثل الابتوب او الهاتف. في اي لحظه من الممكن سحب اجهزة وتحليلها من قبل المختصين في المطار على سبيل المثال او اثناء تعرضك لأي اتهام بقضية او اشتباه في اي قضية لذلك اذا كنت من الاشخاص الذين يملكون معلومات مهمة في حاسوبك الشخصي او هاتفك الذكي يجب عليك تعلم طرق التشفير والحماية وزيادة الخصوصية على هذة الاجهزة لكي تضمن ان تبقى معلوماتك في مكان أمن بقدر المستطاع حتى وان كانت اجهزتك في ايدي خبراء التحقيق الجنائي الرقمي .

كيف يمكنني حماية اجهزتي من التحقيق الجنائي الرقمي :

عملية التحقيق الجنائي الرقمي هي عملية قانونية ولا يحق لأي جهة اخذ أجهزتك الا بأذن محكمة ولكن في الحقيقة سوف يتم سحبهم في اي لحظه من اي شخص له السلطة سواء كنت في مطار او قسم شرطة او اي مكان له سلطة قضائية وبدون أذنك

ولكن الخوف ليس اخذ اجهزة الحاسب او الهاتف بشكل قانوني وانا اعرف ذلك وبموافقتي, المشكلة ان الكثيرين من الناس يتعرضون لتحليل اجهزتهم واخذ البيانات بشكل سريع واحيانا زرع ملفات تجسس وبدون معرفتهم اثناء مرورك في المطار او دخولك قسم شرطة على سبيل المثال سوف يتم طلب كل اغراضك وادخالها في المعمل بدون معرفتك وفي خلال فتره قصيرة سوف يتم زرع ملف تجسس او تعرض الجهاز للتحليل واخذ صورة كاملة من القرص . خاصة مع تطور اجهزة التحقيق الجنائي الرقمي والتي تقوم بالعملية بشكل سريع وتلقائي واغلبها تكون على هيئة حقيبة تحمل بداخلها حاسوب مع ملحقات اجراء اي عملية تحقيق جنائي رقمي .

الحل :

بما للجهات الحكومية ومتخصصين التحقيق الجنائي الحق في استخدام العلم وتطوير اساليبهم في التحقيق والتحليل للبيانات واستخراجها , ايضا انت لديك الحق في استخدام اساليب وتقنيات حماية معلوماتك وخصوصيتك بتقنيات حماية تجعل من عملية استخراج البيانات وتحليلها صعبة جدا ان لم تكن مستحيلة . ولا يوجد قانون على الكرة الارضية يلزم اي مواطن بأعطاء كلمة السر للبيانات التي يملك وأنما على المتخصصين محاولة فك التشفير ان أستطاعوا وليس الزام الشخص نفسة اعطاء كلمة السر الخاصة به . لذلك يجب على كل انسان ان يتعلم حماية نفسة ومعلوماتة وفهم التقنية لحماية ما يملك .

تقنيات الحماية ضد عملية التحقيق الجنائي الرقمي :

عملية التحقيق الجنائي الرقمي بشكل عام تسير بأربع خطوات رئيسية وهي :

- Identification

- Acquisition

- Analysis

- Reporting

وهذة الخطوات بشكل مختصر تعني تحديد الهدف او نوع المعلومات المراد الحصول عليها ثم الحصول على نسخة من المعلومات او مصدر لهذة المعلومات ثم تحليل هذة المعلومات حتى الوصول للمطلوب ثم كتابة التقرير للعملية. لذلك يجب علينا اخذ الاحتياطات اللازمة لحماية المعلومات مثل التشفير بسبب انها اقوى طريقة لحماية البيانات من اي عملية تحقيق جنائي رقمي وهي الطريقة الشائعة من الكثيرين لحماية البيانات , ولكن عملية التحقيق الجنائي الرقمي لا تهتم بالبيانات فقط وأنما تهتم بكل شئ وبكل معلومة يمكن استخراجها مثل تاريخ التصفح , اوقات تشغيل وايقاف الجهاز , البرمجيات المنصبة وملفاتها , سجلات النظام , الملفات المحذوفة واسترجاعها , كلمات السر المحفوظة ,المستندات والبيانات والكثير من المعلومات التي يمكن استخراجها . التشفير وحدة لا يمكننا من حماية كل شئ لذلك يجب تطبيق امور اخرى لزيادة مستوى الحماية . سوف نستعرض بعض النقاط التي يمكن ان تصعب العملية بشكل كبير جدا ويمكنك استخدامها على جهازك .

-

اخفاء الملفات :

في هذة الحالة اذا نجحنا في أخفاء البيانات فأن عملية التحقيق الجنائي الرقمي لن تتقدم من الخطوة الاولى وهي تحديد نوع البيانات المطلوبة او يمكننا القول تحديد الهدف , فكيف سوف يتم الانتقال الى المرحلة الثانية ولم يكن هناك اي مكتشفة بعد . هناك بعض الأدوات المفيدة في اخفاء البيانات مثل :

اداة bmap :

تمكنا الاداة من اخفاء بيانات داخل بيانات اخرى مستخدمة Slack Space المتواجدة في القرص الصلب, وهذه المساحة تتكون من أجزاء صغيرة من مساحات فارغة متكونة بسبب الملفات المتخزنة بداخل Blocks الخاصة بالهارديسك .

اداة Steghide :

اداة رائعة تمكنا من اخفاء البيانات داخل الصور او ملفات الصوت ,مثل : JPEG, BMP, WAV , AU . ولن تتاثر الملفات ابدا وسوف تظهر بدون ادنى شك , فعلى سبيل المثال اذا اخترت صورة معينة وقمت باستخدامها وحفظ بداخلها معلومات مستند txt مهم سوف تظهر الصورة كما هي ولن يظهر اي تغيير ولن يستطيع اي شخص التمييز او الملاحظة .

ايضا هناك الكثير من الادوات التي تقوم باخفاء البيانات مثل OutGuess, appendX,Sekritz,Shadow-JPEG,PGE . تستطيع تجربتها لأخفاء البيانات .

-

Rootkits :

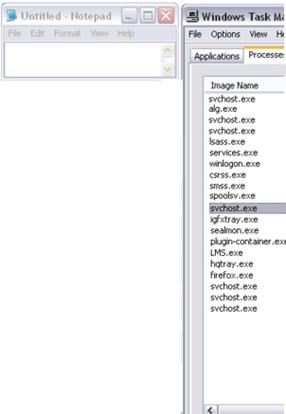

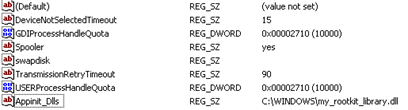

عادة يتم استخدام Rootkits لأخفاء الملفات والملفات الضاره في نظام التشغيل , وتستخدم Rootkits العمليات الاخرى في النظام او ملفات اخرى في النظام كنقاع لها للتخفي عن برامج المراقبة والحماية , ويمكن ايضا استخدام Rootkits في اخفاء الملفات الخاصة بنا ليس من الضروري ان تكون ملفات ضارة وانما نستخدم نفس طرق التخفي التي تستخدمها Rootkits لأخفاء الملفات من اعين المحقق الجنائي , وهذة الطرق تعتبر من اكثر الطرق احترافية في اخفاء الملفات ولكنها تحتاج لخبرة نوعا ما جيدة لكي يستطيع الشخص اخفاء الملفات بشكل احترافي مثل حقن ملفات dll , او تغيير مفاتيح الرجستري وتزوير اسماء المستخدمين والكثير من الامور الممكنة . على سبيل المثال يمكن تعديل بعض من مفاتيح الرجستري وتزوير عملية في النظام لتظهر باسم اخر اي ان البرنامج يحمل اسم ويظهر في ادارة المهام مثلا بأسم اخر , بالطبع هذا امر سهل ولكني اريد توصيل الفكرة لا غير , يوجد هناك طرق معقدة يمكن تنفيذها بواسطة الهندسة العكسية وعملية جدا .

-

اخفاء الملفات في مساحات الهارديسك الغير متوقعة :

يمكن اخفاء الملفات الحساسة في مناطق في الهارديسك والغير متوقعة مثل مساحة MBR وهي مساحة يحجزها الهارديسك (Master Boot Record) ليستخدمها في عملية الاقلاع او وضع معلومات sectors للاقراص , بالرغم ان هذة المساحة لن تكون كبيرة الا انها مساعدة لوضع ملفات بداخلها . HPA Area ايضا احد المساحات الاخرى الغير متوقعة وغير مكشوفة للمحقق الجنائي الرقمي والتي تخص (Host Protected Area) هذه المساحة مخفية ولا يمكن الدخول اليها من نظام التشغيل او استعراضها وفي الغالب تستخدم لعمليات الاستعادة لنظام التشغيل وعادة ما تكون هي اول مساحة من الهارديسك . DCO Area مساحة اخرى موجودة في الهارديسك (Device Configuration Overlay) بمكن استخدامها ايضا , وغالبا هذة الطرق جميعها التي تستخدم مناطق غير متوقعة في القرص الصلب ليست قوية ومن الممكن كشفها بسهولة من المحقق بحسب الخبرة التي يملكها وتختلف من شخص الى اخر .

جميع طرق اخفاء الملفات لا تجعل الملفات محمية ولكن الهدف الرئيسي هو جعل عملية التحقيق الجنائي اكثر صعوبة , يمكن للمحقق الجنائي العثور على الملفات ولكن من الرائع لو استخدمنا طرق اخفاء الملفات مع التشفير فيتم اخفاء ملفات مشفرة فأذا خسرنا الحاجز الاول وهو الاخفاء لا زال لدينا الحاجز الثاني والاكثر قوة وهو التشفير .

-

تشفير البيانات (Cryptography) :

التشفير او ما يسمى احيانا التعمية هي من اقوى الطرق لحماية البيانات ووضعها في حالها غير قابلة للقراءة والفهم عن طريق استخدام خوارزميات رياضية تجعل هذة البيانات لا فائدة لها بدون مفتاح التشفير والذي بواسطة سوف يتم فك الخوارزمية لفهم البيانات , وفي الغالب المفتاح يكون عبارة عن كلمة مرور نصية تتكون من مجموعة من المحارف ويمكن ايضا ان تكون كلمة المرور عبارة عن ملف او جهاز USB ولكن الغالب والشائع هو كلمة مرور . اساليب التشفير يمكن استخدامها بواسطة برمجيات تقدم هذة الخدمة او بواسطة نظام التشغيل نفسة , حاليا جميع انظمة التشغيل مثل وندوز وماك ولينكس واندرويد وغيرها من انظمة التشغيل تقدم ميزة التشفير للبيانات بشكل افتراضي في الاجهزة وايضا يمكن للجهزة ان تقوم بعملية “self-destruct” وهي عملية التدمير الذاتي للبيانات في حالة كان هناك محاولة لتخطي او كسر التشفير .

اشهر برامج التشفير “TrueCrypt” يعمل على جميع انظمة التشغيل ويمكن استخدامة لحماية البيانات ويجب استخدام خوارزميات مثل AES256 وهي اقوى خوارزميات الشفير على الاطلاق كذلك يجب انشاء مفتاح تشفير طويل جدا للحماية من هجمات التخمين :

البرنامج سهل جدا في استخدامة ويمكن بواسطة تشفير القرص بشكل كامل او القيام بتخصيص مساحة مشفرة خاصة بنا , ويحتوي البرنامج على العديد من الخصائص والمميزات الرائعة .

-

المسح الآمن :

حذف البيانات بحيث لا يستطيع الطب الشرعي استعادتها مهم جدا , فعملية التحقيق الجنائي الرقمي شاملة كل شئ حتى تلك البيانات التي قمت بحذفها قبل سنوات طويلة يمكن استرجاعها وتحليلها , لذلك ألتأكد من حذف البيانات بشكل كلي امر مهم ويستاهل فيه الكثيرين , عملية المسح العادية التي تقوم بها على جهازك عن طريق اختيار الملف ومسحه لا تقوم بمسح الملف بشكل نهائي ويمكن استعادته بكل سهولة لذلك بياناتك الحالية والبيانات السابقة في خطر .

اداة Wipe :

اداه تقوم بعملية مسح البيانات بشكل امن , ويمكن للأداة ان تقوم بكتابة ارقام عشوائية على مكان الملف المحذوف في القرص 34 مرة ليتم حذف الملف بشكل كلي وتام , ويمكن استخدام الاداة لمسح ملف واحد او مجلد او القرص بالكامل ولكن الاداة سوف تاخذ الكثير من الوقت حتى الانتهاء من مسح القرص بالكامل لذلك يمكنك استخدام اعادة كتابة ارقام عشوائية 4 او 5 مرات فقط .

اداة Shred :

اداة shred هي امر موجود بشكل افتراضي في العديد من توزيعات لينكس مثل اوبينتو ويمكن استخدام الامر لحذف الملفات والتاكد من عدم امكانية الاستعادة عن طريق كتابة اصفار مكان الملف في القرص عدة مرات .

ايضا هناك العديد من الادوات المساعدة لمسح البيانات بشكل كلي :

srm اداة تستخدم بديلا عن الامر rm في لينكس لمسح البيانات والملفات بشكل كلي

sdmem اداة تستخدم لمسح البيانات في ذاكرة النظام RAM

sfill اداة تستخدم لمسح المساحة الفارغة من القرص والتأكد من عدم احتواها على اي ملفات يمكن استرجاعها

sswap اداة تستخدم لمسح مساحة الابدال swap بشكل نهائي

مازال هناك الكثير من الأدوات المجانية والمدفوعة والتي تستخدم لمسح الملفات بشكل نهائي وهذة مجرد امثلة لتوضيح الفكرة فقط .

بعض من الشركات والمنظمات خاصة التي تملك بيانات حساسة تستخدم طرق اكثر تقدم لمسح البيانات بشكل نهائي عن طريق مغنطة الهارديسك بواسطة اداوات متخصصة في تكوين مجال مغناطيسي يقوم بمسح كل شئ على الاقراص الموجودة بداخل الهارديسك وتدمير اي بيانات محتملة انها موجودة في الهارديسك , وعيب هذة الطريقة انها مكلفة ولا يمكن للشخص العادي تحمل تكلفتها .

-

حذف سجلا ت النظام:

ملفات التقارير المتكونة من نظام التشغيل او من اي برمجيات منصبة على النظام هدف كل محقق جنائي رقمي لدراستها وتحليلها للحصول على الكثير من المعلومات المهمة والمفيدة في التحقيق , والكثير من عمليات الاختراق تتم ثم يقوم المهاجم بمسح التقارير لكي لا يتم تتبعة او معرفة اي معلومات تخص الهجوم , ماذا اذا تم التلاعب بهذة التقارير سوف يحصل المحقق على معلومات خاطئة ولن يكون بمقدوره تحليل المعلومات والوصول الى اي شئ .

-

تدمير معلومات – Meta-Data للملفات :

بيانات Meta-Data هي عبارة عن معلومات يتم تخزينها مع الملفات لتسهيل التعامل معها وجعلها اكثر وضوح مثل تاريخ الانشاء للملف او تاريخ اخر تعديل , حجم الملف , اسم البرنامج التي تم انشاء الملف بواسطتة , على سبيل المثال ملفات WORD التي يتم انشائها بواسطة مايكروسوفت ورد في نظام تشغيل وندوز تحتوي على معلومات Meta-Data كاصدار البرنامج واسم المستخدم الذي تم انشاء به المستند واصدار نظام التشغيل , ايضا مثال اخر الصور التي يتم التقاطها بواسطة الكاميرات الحديثة او الهواتف الذكية تحتوي على معلومات عن الصورة وعن الجهاز الملتقط بها كذلك احيانا تحتوي على معلومات المكان بواسطة GPS للمكان الملتقطة فيه . هذة البيانات الوصفية للملفات خطيرة جدا ويمكن للمحقق الجنائي الرقمي الحصول على الكثير من المعلومات بواسطتها لذلك يجب التركيز عليها والانتباه لها .

-

الاقلاع من انظمة تشغيل محمولة من اقراص قابلة للازالة :

احد الطرق المفيدة لحماية البيانات والخوف من مصادرة الحواسيب وتعرض اصحابها للمسائلة وهي ان يقوم الشخص بوضع نظام التشغيل على قرص USB لخطوة البيانات التي يعمل عليها بحيث ان كل شئ موجود بداخل قرص ال USB , ايضا يمكن استخدام اقراص DVD لأستخدامها كنظم تشغيل محمولة LIVE غير قابلة للتعديل او الاختراق فعند الانتهاء من العمل يتم اطفاء الحاسوب ويعود كما كان لم يتم حفظ اي بيانات . ويمكن ايضا ان تكون الاقراص مشفرة بواسطة مفتاح تشفير موجود على قرص USB .

هذه كانت بعض النقاط التي يمكن الاستفادة منها لزيادة صعوبة عملية التحقيق الجنائي الرقمي , نراكم في مقالات اخرى ان شاء الله .

موضوع قمة اخي الكريم ..

انا عندي استفسار بسيط جدا 🙂

هل استعمال ال deep freze

ليس له ضرر

وشكرا كثيرا على الموضوع

مقال جدًا رائع وثري بالمعلومات الهامه

شكرًا لك مهندس علي على المجهود الكبير

ونتمنى ان يتم اثراء المحتوى العربي بمثل هذا 🙂

تحياتي

يعطيكم العافية

والله يكتب آجركم

ولا تحرمونا من جديدكم

جميل جدا اخي اريد الانضمام لوضع دروس

نحن رحب بك راسلني على [email protected]

مقال رائع وكامل من كل جوانب . لو اردت تنصيب برامج ٍSRM … فحملها بامر

apt-get install secure-delete

في امان الله

مقالاتكم جدا رائعة ، رغم طولها بعض الاحيان الا انني لا امل من قراتها ، شكرا جزيلا على جهودكم الرائعة.

فقط كنت اتمنى لو ان الكاتب وضح كيفية التخلص من Meta-Data ، شكرا مرة اخرى على مجهودكم الرائع و بانتظار كل جديد 🙂

مقال رائع جزاك الله خيرا 🙂

مقال مميز ورائع جدا وغني بالمعلومات..

طيب ما هو افضل برنامج لاخفاء الملفات في الـ Rootkits

خوش معلومات عاشت ايدكم

لو كنت مثال مخترق مواقع ?هل يستطيع من المتصفح معرفة ذالك معا حذف الكوكيز او التصفح الامن

ممتاز جدا ويعطيك العافية