مقال : نظرة عامة على مجال أمن المعلومات (الجزء الاول )

هذا المقال لا يهتم بالجانب العملي، بل هو أشبه برؤية مككوكية لعالم الحماية. قد تنجح في عمل شئ ما إذا ما ثابرت وحاولت، ولكنك لن تبدع إلا إذا كانت لديك رؤية شاملة لما يحصل من حولك في هذا العالم الواسع، عالم الحماية.بعد متابعتك للمقالتين القادمتين سيكون بمقدورك التفريق بسهولة بين أنواع الهجمات والإختراقات، ستعرف ما نوع الهجوم الذي إن طبقته ستحصل على ما تريد.

في هذه المقالة والتي تليها سنتعرض إلى الأهداف التي يجب على مصمم البرنامج أو الشبكة المحافظة عليها، وما هي أشهر الهجمات التي تحاول أختراق كل هدف من هذه الأهداف. ومن ثم سنتحدث عن خدمات الحماية وفقا لأشهر المعايير في مجال أمن المعلومات (ITU-T) وما هي طرق الحماية التي نستطيع استخدامها لتحقيق هذه المعايير.

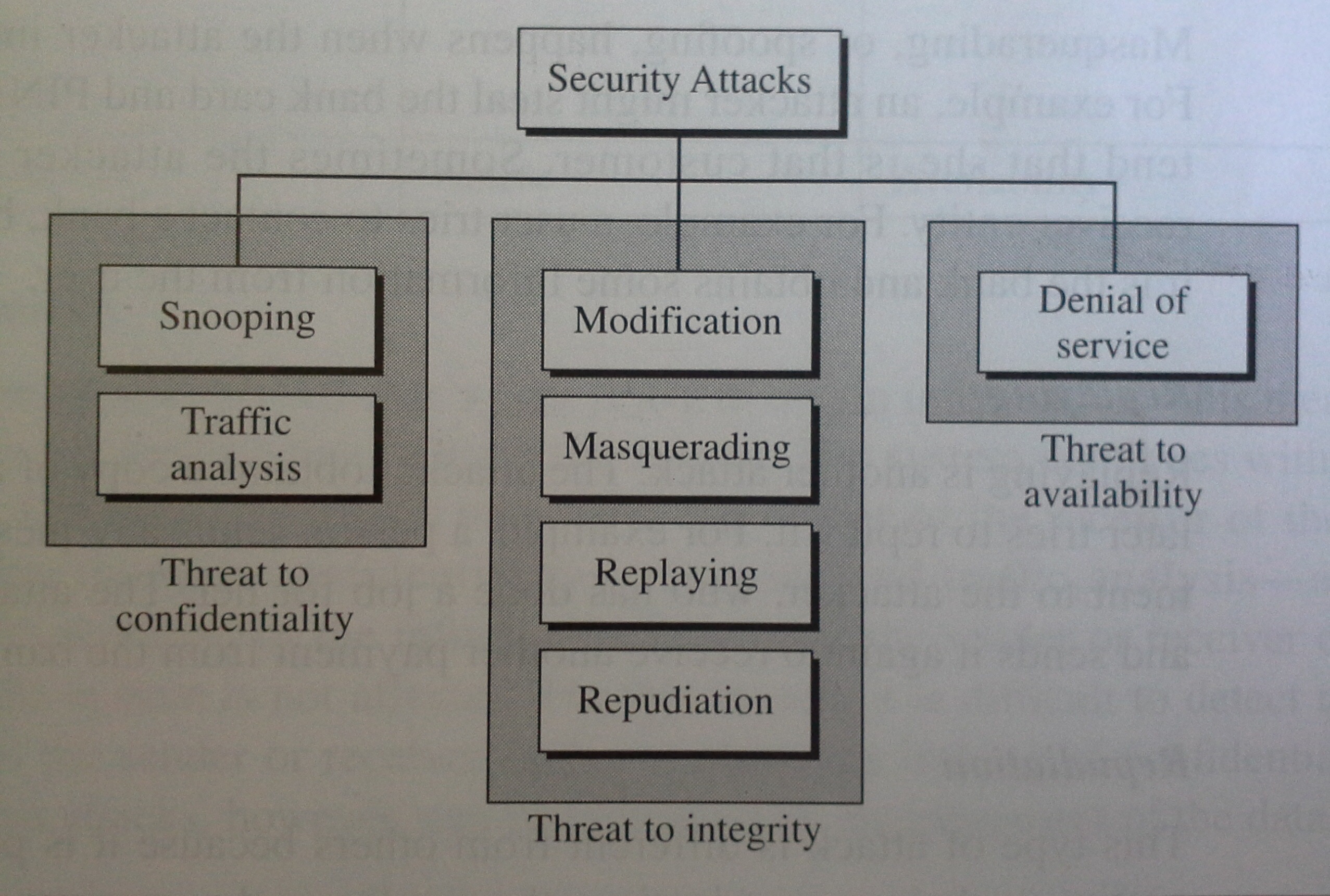

سنبدأ الحديث عن الأهداف التي من أجلها تقوم المنظمات بإنشاء أنظمة الحماية المختلفة، وهي ثلاثة. السرية، السلامة، الإتاحة أو التوفر.

- السرية (Confidentiality):

السرية هي أشهر الأهداف في مجال أمن المعلومات. إخفاء المعلومات قد يكون مهم جدا، فمثلا المعلومات العسكرية لا يجب أن تصل إلى مخابرات العدوا! حتى في عالم الأعمال، بعض المعلومات سرية ولا يجب أن يطلع عليها المنافسين. سرية المعلومات لا تكون فقط في المعلومات المحفوظة في القرص الصلب، بل أيضا تمتد لتشمل المعلومات المنتقلة عبر الإنترنت.

- السلامة (Integrity):

البيانات تتغير دائما، فمثلا في البنك حينما يقوم أحدهم بسحب نقدي، يجب تغيير ما تبقى له في حسابه بناءً على ما تم سحبه. السلامة تعني أن تبقى البيانات كما هي ولا يستطيع تغييرها إلا الأشخاص المصرح لهم بهذا وبالطريقة الصحيحة. وسلامة البيانات ليست مهددة فقط بفعل هجومي من خارج المؤسسة، انقطاع الكهرباء أو زيادة الشحنة الكهربائية قد تؤثر في البيانات! (تذكر أن كل البينات المنتقلة في الشبكة هي عبارة عن شحنات كهربائية).

- الإتاحة (Availability):

تعني الإتاحة أن تكون البيانات(أو الخدمات) متاحة للأشخاص المصرح لهم بهذا. ويذكرني هذا الهدف بالمقولة الشهيرة التي تقول: “أكثر الأماكن أمانا للسفن هي الميناء، ولكنها لم تُبن لذلك”. لإن حماية البيانات ستكون أكثر سهولة إذا لم تكن متاحة عبر الإنترنت، ولكن ما فائدتها إذن؟

الآن سنتحدث عن أشهر الهجمات التي تستهدف هذه الأهداف.

الهجمات على السرية:

التجسس(Snooping):

هي سرقة البيانات المنتقلة من مكان إلى آخر ومعرفة محتواها. على سبيل المثال، إذا تم نقل ملف عبر الإنترنت يحتوي على البيانات سرية، التجسس هو الحصول على هذا الملف ومعرفة ما فيه من بيانات.

التنصت (Traffic Analysis):

التنصت بعكس التجسس، لا تستطيع الإستفادة من البيانات بشكل مباشر (بسبب أنها مشفرة مثلا). ولكن تستطيع معرفة الكثير من المعلومات الأخرى التي قد تكون مفيدة من خلال مراقبة حزم البيانات المنتقلة من جهاز إلى آخر. على سبيل المثال، تستطيع معرفة وجهة الملف (من خلال معرفة الـ IP الخاص بالوجهة). ومعلومة واحدة قد لا تكون مفيدة وحدها، ولكن المعلومات الصغيرة قد تفيد إذا ما جمعتهم معًا.

الهجمات على السلامة:

التعديل (Modification):

التعديل هي خطوة تلي الحصول على حزمة البيانات، فيستطيع المهاجم تغيير البيانات لتكون في صالحه هو. على سبيل المثال، يستطيع المهاجم الإستفادة من رسالة عميل بنك يريد تحويل أمواله إلى حساب آخر من خلال تغيير الحساب المستفيد ليكون حسابه المهاجم.

سرقة الهوية (Masquerading OR Spoofing):

سرقة الهوية هي ادعاء المهاجم والتظاهر أنه شخصٌ آخر. كادعاء المهاجم أنه عميل بنك معين (من خلال سرقة كلمة المرور الخاصة بهذا العميل مثلا). وتشمل سرقة الهوية إدعاء أنه مؤسسة أيضًا! فقد يدعي المهاجم أنه البنك ليأخذ معلومات حساسة من العميل.

إعادة إرسال (Replaying):

هذا الهجوم يعتمد على سرقة نسخة من رسالة معينة، ومن ثم إعادة إرسالها في وقت لاحق. على سبيل المثال، ينسخ المهاجم رسالة لعميل أراد تحويل أموال له من البنك لقيامه المهاجم بخدمة معينة للعميل. في وقت لاحق، يرسل المهاجم نفس الرسالة إلى البنك ليتم تحويل المبلغ مرة ثانية وثالثة ورابعة وهكذا..

الإنكار (Repudiation):

طريقة الهجوم هذه مختلفة تماما عن كل ما سبق. في هذه الطريقة ينكر أحد طرفي الإتصال قيامه بالإتصال. على سبيل المثال، يقوم عميل بنك بطلب تحويل أموال إلى حساب آخر، وبعد فترة يُنكر طلبه هذا الطلب. أو قيام شخص بشراء بضاعة على الإنترنت، وبعد الدفع، يُنكر البائع حصوله على الأموال.

الهجمات على الإتاحة:

الحرمان من الخدمة (Denial of Service):

من أشهر الهجمات على الإطلاق في عالم أمن المعلومات. لها عدة طرق، منها إرسال طلبات كثيرة إلى الموقع تجعله بطيئا أو تقوم بإيقاعه كليا. قد يشمل أيضا الحصول على الرسائل القادمة من الموقع إلى عميل معين ومسحها، ليُخيل للعميل أن المُخدم قد سقط. أو العكس، يقوم المهاجم بمسح كل الرسائل الموجهة من العميل إلى الموقع.

في المقال القادم -إن شاء الله- سنتحدث عن طرق الحماية المُتبعة ضد هذه الهجمات.

مصادر:

كتاب: cryptography and network security

للكاتب: behrouz a. forouzan

موضوع جميل جداً .. بارك الله فيك

أشكرك، جزاك الله خيرا.

ماشاء الله شرح ممتاز ومبسط

جزاك الله خيرا

جزالك الله خير

موضوع اكثر من رائع …واعتقد على كل مبرمج ان يأخذ نظره ولو بشكل مبسط على الموضوع ,,,لان من الضروري جدا فهم هذا المجال.

ملخص ممتاز

موضوع اكثر من رائع …واعتقد على كل مبرمج ان يأخذ نظره ولو بشكل مبسط على الموضوع ,,,لان من الضروري جدا فهم هذا المجال.

موضوع اكثر من رائع …واعتقد على كل مبرمج ان يأخذ نظره ولو بشكل مبسط على الموضوع .

شكرا

شكرا على المقا ل امتميز بسيط وموجز وممنهج

جزاك الله خيرا

أعجبني مقالكم هذا كتمهيد … موفق إن شاء الله

بارك الله فيك و جعل ما تقدمه من علم في ميزان حسناتك ان شاء الله

انا عايز اكون افضل هكرز وان شاء الله هقرا كل حاجة تبع المقالات دي …وربنا يزيدك علم وخبرة

بصراحة الموضوع ممتااااز جداااا مشكور يا محمد عالمجهود الرائع بتاعك وفي انتظار ابداعاتك يا غالي ….

محمد مصري عايش في فلسطين بعشق التكنولوجيا ..

الله يجزيك كل خير على الشرح الرائع