المقال المثبت

-

مقال : شرح ثغرات DOM Based XSS الجزء الثاني

السلام عليكم, اليوم سنكمل الحديث حول نوع مهم من ثغرات XSS لنستكمل ما بداناه في المقال السابق يمكنك الإطلاع عليه من…

أكمل القراءة » -

بودكاست : الحلقة 14 – برامج المكافئات الأمنية وإصطياد الثغرات

عُدنا لكم بحلقة جديدة من iSecur1ty Podcast مع الباحث الأمني إبراهيم حجازي ، حيث تحدثنا بهذه الحلقة عن العديد من الأمور…

أكمل القراءة » -

مقال : دليل مبسط للتعامل مع الأدلة الرقمية

تتواجد الأجهزة الرقمية في كل مكان في عالمنا اليوم، مما يساعد الأشخاص على التواصل محليا وعالميا و بسهولة. معظم الناس…

أكمل القراءة » -

مقال : اختراق حساب Medium بضغطة واحدة

السلام عليكم ، قبل يومين من الأن كنت ابحث في كوكل عن بعض البايلودات الجديدة وفجاة دخلت على موقع medium فجاة تم…

أكمل القراءة » -

مقال : شرح تكنيك هجوم HPP

السلام عليكم ورحمه الله وبركاته اليوم سنشرح نوع جديد من الهجمات البسيطة لكن المفيدة والمؤثرة وحسب علمي قد يخلو الويب…

أكمل القراءة » -

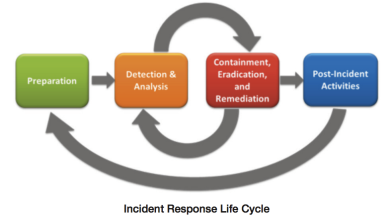

مقال : بناء خطة ناجحة للاستجابة للحوادث

إن الحوادث شيء سائد في جميع أنواع المنظمات. سواء من خلال انتهاك السياسات الأمنية للحاسوب وممارسات الأمان القياسية، أو حتى…

أكمل القراءة » -

تحدي جديد : تحدي ثغرة XSS للمستوى المتوسط

السلام عليكم بعد غياب طويل عدنا اليوم مع تحدي لثغرة XSS جديد وممتع سيتم الاستفادة منه بشكل كبير جداً وذلك…

أكمل القراءة » -

مقال : نظرة على أدوات فك التشفير Cryptanalysis

علم التشفير السري Cryptology ينقسم الى قسمين: القسم الأول هو Cryptography – المسؤولة عن صناعة الشيفرات وأنظمة التشفير, و القسم الثاني Cryptoanalysis – تتعامل مع…

أكمل القراءة » -

مقال : تحليل البرمجيات الخبيثة على أجهزة الأندرويد

هذا التمرين يغطي تقنيات تحليل برمجيات الأندرويد الخبيثة باستخدام عينة برمجيات خبيثة خاصة. عند تشغيل البرمجيات الخبيثة على جهاز اندرويد فإنها تقوم…

أكمل القراءة » -

مقال : تحليل الملفات التنفيذية الضارة بإستخدام python

في الكثير من الحالات نحتاج إلى التحقق بشكل يدوي من بعض الملفات التي قد نشك بأنها تقوم ببعض العمليات الضارة…

أكمل القراءة » -

مقال : التحليل الجنائي الرقمي لبرنامج skype

سكايب برنامج معروف يسمح بالإتصال بين الأشخاص صوتا وصورة ويسمح بنقل الملفات ومشاركة الشاشة ويمكن أيضا إجراء المكالمات محلياً…

أكمل القراءة »