امن وحماية تطبيقات الويب

-

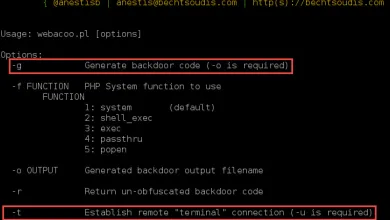

مقال: صنع Web Backdoor من خلال أداة Webacoo

جميعنا نعلم أن الـBackdoors هي وسيلة للحفاظ على الوصول للنظام المخترق لكي يكون لدي طريقة للوصول للنظام بدلاً من…

أكمل القراءة » -

مقال: أفضل المتصفحات المستخدمة في إختبار الإختراق

جميعنا كمختبرين اختراق ومهتمين بأمن المعلومات، نستخدم أحيانًا أدوات معدلة لتناسب احتياجاتنا. فنحنُ نختلف عن المستخدمين العاديين في استخداماتنا. لذلك…

أكمل القراءة » -

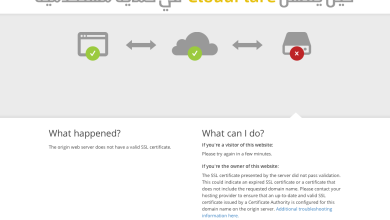

مقال: حين يفشل CloudFlare بحماية مُستخدميه

منذ فترة ليست بطويلة أستطعت اكتشاف ثغرة XSS تصيب خدمة تقدمه مؤسسة Cloudflare الذي تملك خدمة الجدار الناري العالمية ،…

أكمل القراءة » -

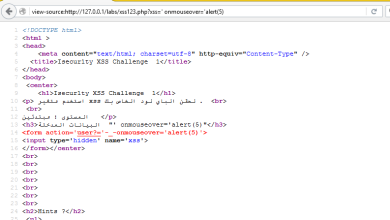

مقال : شرح حل التحدي ثغرة xss وإعلان أسماء الفائزين

إنتهى تحدي isecur1ty الخاص بثغرة XSS المستوى الأول بمشاركة أكثر من 700 مشترك في التحدي , لسوء الحظ لم يفلح إلا 7…

أكمل القراءة » -

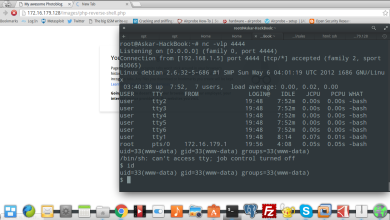

مقال : إستغلال ثغرات SQL injection والحصول على سطر أوامر من خلالها

تحدثنا في مقالات سابقة كثيرة عن إستغلال ثغرات SQL injection ، وفي جميع المقالات كنا نقوم بإستخراج معلومات من قاعدة…

أكمل القراءة » -

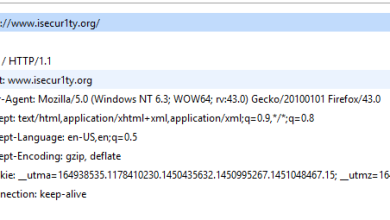

مقال : إستغلال HTTP header في ثغرات XSS

السلام عليكم , الكثير من مختبري الاختراق اليدوي يعتمدون على HTTP header في ارسال واستقبال الطلبات لفهم ما يجري في…

أكمل القراءة » -

مقال : معلومات أساسية حول برامج المكافئات

بإعتبار أن هذا اول مقال أكتبه في isecur1ty سيكون حول موضوع مهم حالياً والكثير يسألون حوله ألا وهو برامج الجوائز أو ما…

أكمل القراءة » -

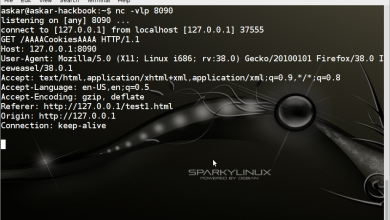

مقال : سرقة cookies من خلال ثغرات XSS بإستخدام XMLHttpRequest Method

كما نعلم أن الهدف من أي عملية إختبار الإختراق لا يتطلب فقط برهنة الخطأ البرمجي , بل يجب علينا إستغلاله للوصول…

أكمل القراءة » -

مقال: كيف تحمي موقعك الذي يعمل بسكربت WordPress من الاختراق؟

يعتبر وردبريس أحد أقوي وأشهر أنظمة إدارة المحتوى من حيث قوة الأرشفة و سهولة استخدامها و توافر أدواتها من قوالب…

أكمل القراءة » -

مقال: كيف تمكنت من استخدام فيس بوك كأداة لفحص المنافذ ؟

السلام عليكم نستعرض اليوم write-up لأحد الثغرات فى موقع الفيس بوك وذلك لزيادة الخبرة العملية لمختبرى الإختراق والباحثين الأمنيين عندما كنت اتصفح…

أكمل القراءة » -

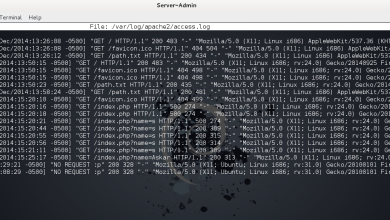

مقال : إخفاء أثار عملية إختبار الإختراق وعمل هجوم logs spoofing

إخفاء الأثار من الأمور الهامة التي يقوم بها أي مخترق فور إختراق شبكة أو خادم معين , حيث يقوم المخترق…

أكمل القراءة »