مواضيع عامة

-

مقال : برمجة Reverse TCP Shell بلغة البرمجة python

مختبري الإختراق يجب أن يكونوا مبرمجين محترفين قادرين على اكتشاف الثغرات وكتابة برامج لاستغلال الثغرات ، لكي تصل لهذه المرحلة…

أكمل القراءة » -

مقال : نظرة على التحليل الجنائي الرقمي Digital Forensics

التحليل الجنائي الرقمي Digital Forensics هو دمج بين العلوم الجنائية التقليديه وعلوم الحاسب والشبكات بهدف استخراج الأدلة الرقمية “digital evidences”…

أكمل القراءة » -

مقال : تثبيت الاستغلال والمحافظة على الوصول Maintaining Access

أي عملية اختبار الاختراق تمر عبر المراحل التالية: الاستطلاع Reconnaissance البحث عن الثغرات Scanning الإستغلال Exploitation تثبيت الاستغلال والمحافظة على…

أكمل القراءة » -

مقال : الهندسة الاجتماعية باستخدام Social Engineering Toolkit – SET

الهندسة الاجتماعية هي فن التلاعب في البشر من أجل خداعهم وإقناعهم بالقيام بأعمال تؤدي لكشف معلوماتهم السرية. العديد من الهجمات…

أكمل القراءة » -

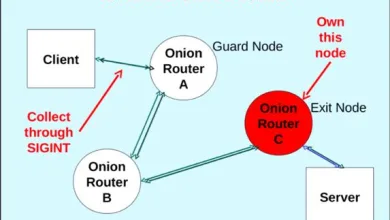

مقال : أساليب التخفي والتشفير لحفظ الخصوصية في الإنترنت

في هذا المقال الحصري في العالم العربي سنقوم بكشف النقاب عن أعظم أسرار التاريخ التي لطالما كانت وما زالت في…

أكمل القراءة » -

مقال : شرح موسع حول ثغرة Shellshock

السلام عليكم , في عام 2014 ظهرت ثغرة بعنوان Shellshock سيكون شرح اليوم مفصل لها للاغراض الاكاديمية . ما هي…

أكمل القراءة » -

مقال : حصري نوع جديد من ثغرات TLS -SSL ثغرة DROWN attack

في بداية العام الحالي تم أكتشاف نوع جديد من الثغرات المشابهة لثغرة heartbleed . والتي تهاجم بروتكول HTTPS الذي يستعمل…

أكمل القراءة » -

مقال : حل التحدي الثالث وأسماء الفائزين

قبل ما يُقارب أسبوعين من الأن تم نشر تحدي ثغرة XSS من قبلنا ومع الشروط هنا ، اليوم سنشرح كيفية الحل وفهم التحدي وأسماء…

أكمل القراءة » -

مقال : التجسس على طلبات HTTP للهواتف بإستخدام Wireshark

اليوم سوف نتعرف على كيفية التجسس وكشف طلبات HTTP بإستعمال خدمة في نظام تشغيل Windows وأداة Wireshark وكيفية الإستفادة منها. الشرح هناك خدمة…

أكمل القراءة » -

مقال : شرح إستخدام أداة Sublist3r لإكتشاف النطاقات الفرعية

في مرحلة أختبار الأختراق يجب على الباحث ان يستكف الموقع من سكربتات منصبة عليه او مواقع فرعية مصابة بثغرة معينة…

أكمل القراءة » -

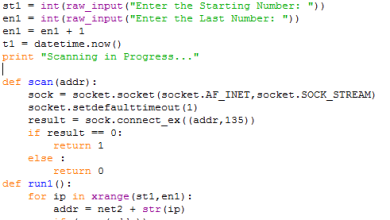

مقال : إستطلاع الشبكة وجمع المعلومات باستخدام لغة البرمجة Python

أول خطوة في أي عملية اختبار اختراق هي مرحلة الاستطلاع وجمع المعلومات عن الشبكة الهدف لتحديد الأجهزة الموجودة في الشبكة…

أكمل القراءة »