مواضيع عامة

-

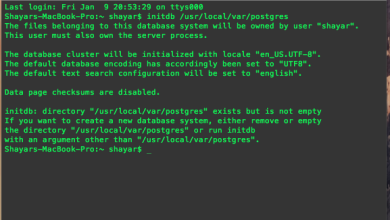

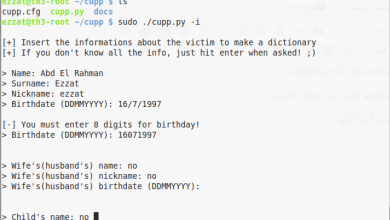

مقال : عمل Password List خاصة بك

السلام عليكم ورحمة الله في هذا الموضوع سوف نتكلم عن Password List ليست خاصة بنا … فمما لاشك فيه ان ال…

أكمل القراءة » -

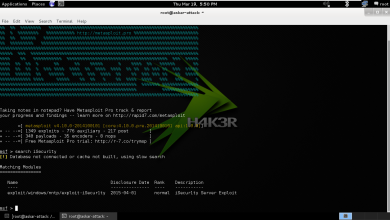

مقال : إضافة ثغرات Remote Buffer Overflow إلى مشروع Metasploit

من المعروف أن ثغرات Buffer Overflow تعتبر تهديد قوي جداً يصيب الشبكات والأجهزة الموجوده عليها حيث يمكن المخترق من أن…

أكمل القراءة » -

مقال : تعريف بتقنيات التحقق الحيوي Biometrics Authentication

كمستخدمين عاديين لشبكة الإنترنت , نملك العديد والعديد من الحسابات الإلكترونية على مواقع كثيره منها ما هو للعمل ومنها ما هو…

أكمل القراءة » -

مقال : تخطي الـ Mac Address Filtering

السلام عليكم ورحمة الله وبركاته بسم الله الرحمن الرحيم العديد من الناس يقومون بإستخدام فلترة الماك أدرس كنوع من الحماية لشبكاتهم…

أكمل القراءة » -

مقال : شرح ثغرة GHOST وكيفية إكتشافها وترقيعها

سمعنا في الفترة الأخيرة عن ثغرة GHOST التي أصابت أنظمة تشغيل Linux , وهي ثغرة من نوع Buffer overflow أصابت مكتبة…

أكمل القراءة » -

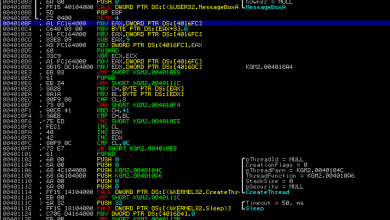

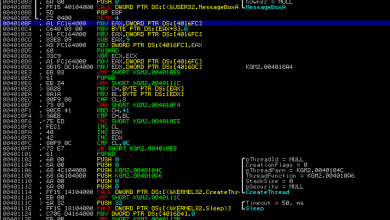

مقال : تطبيق على الهندسة العكسية الجزء الثاني

بسم الله الرحمن الرحيم, تكلمنا في المقال السابق عن مثال بسيط في الهندسة العكسية, وكما ذكرنا سنكمل اليوم بأذن الله…

أكمل القراءة » -

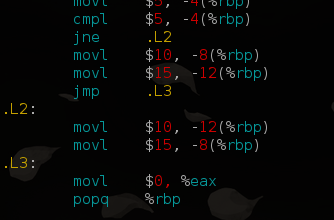

مقال : تطبيق على الهندسة العكسية الجزء الأول

بسم الله الرحمن الرحيم, في المقالتين السابقتين, تعرفنا على أنواع الهندسة العكسية, الادوات التي نستعملها في كل نوع, و…

أكمل القراءة » -

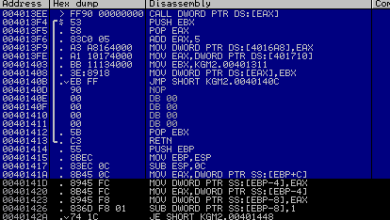

مقال : أساسيات ومصطلحات رئيسية في الهندسة العكسية

بسم الله الرحمن الرحيم , تكلمنا في مقالة سابقة عن مفهوم الهندسة العكسية, و تحدثنا عن بعض انواعها, و علمنا مدى…

أكمل القراءة » -

مقال : تعريف بالهندسة العكسية

بسم الله الرحمن الرحيم ,, كثيرا منا سمع هذا اللفظ العديد من المرات (الهندسة العكسية), سواء على المستوى البرمجي او…

أكمل القراءة » -

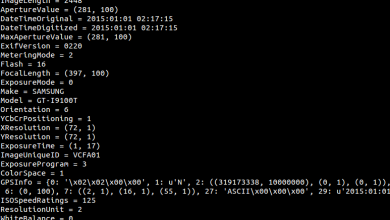

تحليل : كيف يتعامل كل من Gmail , Facebook , Twitter مع الصور الخاصة بك

نتعامل يومياً مع العديد من الصور في حياتنا سواء كانت على وسائل التواصل الإجتماعي أو من في حياتنا العمليه من خلال البريد…

أكمل القراءة »