مواضيع عامة

-

مقال : التحقيق الجنائي الرقمي لأنظمة Android بإستخدام DumpSys

كنا قد تحدثنا في مواضيع سابقة عن نظام الأندوريد، وأنها تعتبر من أكثر الأنظمة التي يتم استهدافها. في هذا الموضوع…

أكمل القراءة » -

مقال : تحويل الهاتف النقال إلى شبكة إتصال وهمية وإختراق المستخدمين

أصبحت الشبكات اللاسلكية منتشرة بشكل كبير جداً في الفترة الأخيرة , حيث تتواجد الشبكات اللاسلكية في معظم الأماكن , المطاعم…

أكمل القراءة » -

مقال : كيف تستخدم ملف docx في جلب عنوان ip الخاص بهدف معين

في الكثير من الأحيان نحاول إستهداف شبكة شركة معينة أثناء إختبار الإختراق , ونحاول جلب عنوان ip الخاص بجهاز معين…

أكمل القراءة » -

فيديو : إكتشاف وإستغلال ثغرات Cross-Site Request Forgery CSRF

في فيديو سابق تحدثنا بشكل سريع عن كيفية إكتشاف وإستغلال ثغرات CSRF من خلال برنامج CSRFTester ,في هذا الفيديو إن شاء…

أكمل القراءة » -

مقال : كيفية تنفيذ عملية pivot على شبكة مخترقة

دعونا نتخيل سادتي بأنه يوجد لدينا شبكتين مختلفتين … إحدى الشبكات لدينا صلاحيات الدخول إليها ويمكننا التواصل مع الأجهزة التي…

أكمل القراءة » -

فيديو : إختراق شبكات wpa من غير استخدام ملف ورد ليست

في هذا الفيديو تحدثنا عن كيفية فك تشفير الشبكات التي تستخدم تشفير WPA من خلال عمل تخمين مباشر عليها دون…

أكمل القراءة » -

مقال : مراقبة حجم الترافيك المرسل للهدف أثناء عملية إختبار الإختراق وتخطي أنظمة الفحص

عادةً ما نهتم بالهجمات الجديدة وطرق الفحص الجديدة وما إلى ذلك، ولكننا لم نتحدث يومًا عن ما تحدثه هذه الهجمات…

أكمل القراءة » -

مقال : كيف تحمي نفسك من عمليات spam

منذ سنوات عديدة إنتشرت على الإنترنت المواقع الخاصة بالاشراء عبر بطاقات الإئتمان و التي تمكن المستخدم من شراء المنتجات التي يحتاجها عبر حسابه…

أكمل القراءة » -

فيديو : ندوة مسجلة بعنوان طريقك نحو إختبار الإختراق والبرمجة .. كيف تبدأ بالشكل الصحيح

قمنا مسبقاً ببث ندوة إلكترونية تتحدث عن كيف تبدأ في مجال إختبار الإختراق والبرمجة بالشكل الصحيح وكانت هذه الندوة هي الندوة…

أكمل القراءة » -

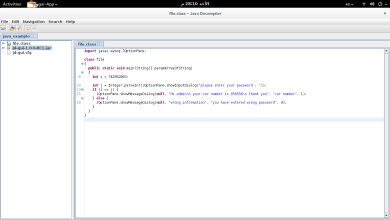

مقال : شرح أساسيات الهندسة العكسية على تطبيقات Java

تحدثنا في العديد من المقالات السابقة عن الهندسة العكسية سواء كانت بشرح مفاهيم أو مصطلحات أو حتى تطبيقات عملية لبعض…

أكمل القراءة »