مواضيع ومقالات

-

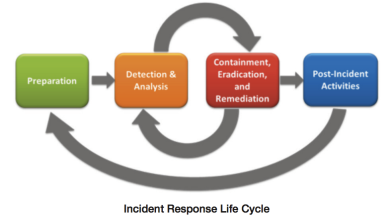

مقال : بناء خطة ناجحة للاستجابة للحوادث

إن الحوادث شيء سائد في جميع أنواع المنظمات. سواء من خلال انتهاك السياسات الأمنية للحاسوب وممارسات الأمان القياسية، أو حتى…

أكمل القراءة » -

مقال : نظرة على أدوات فك التشفير Cryptanalysis

علم التشفير السري Cryptology ينقسم الى قسمين: القسم الأول هو Cryptography – المسؤولة عن صناعة الشيفرات وأنظمة التشفير, و القسم الثاني Cryptoanalysis – تتعامل مع…

أكمل القراءة » -

مقال : تحليل البرمجيات الخبيثة على أجهزة الأندرويد

هذا التمرين يغطي تقنيات تحليل برمجيات الأندرويد الخبيثة باستخدام عينة برمجيات خبيثة خاصة. عند تشغيل البرمجيات الخبيثة على جهاز اندرويد فإنها تقوم…

أكمل القراءة » -

مقال : تحليل الملفات التنفيذية الضارة بإستخدام python

في الكثير من الحالات نحتاج إلى التحقق بشكل يدوي من بعض الملفات التي قد نشك بأنها تقوم ببعض العمليات الضارة…

أكمل القراءة » -

مقال : التحليل الجنائي الرقمي لبرنامج skype

سكايب برنامج معروف يسمح بالإتصال بين الأشخاص صوتا وصورة ويسمح بنقل الملفات ومشاركة الشاشة ويمكن أيضا إجراء المكالمات محلياً…

أكمل القراءة » -

مقال : تحليل ملفات PDF الضارة

أصبحت ملفاتPDF شائعة جداً في الاستخدامات اليومية اذ اصبح من الصعب أن نتخيل العروض التجارية بدون ملفات PDF , يتم…

أكمل القراءة » -

مقال : إستغلال ثغرة MS15-100 في برنامج Windows Media Center

سيقوم هذا المقال بشرح كيفية الحصول على شيل عكسي “reverse shell” من خلال إستغلال ثغرة MS15-100. هذه الثغرة يمكن تعريفها…

أكمل القراءة » -

مقال :مقدمه الى SELinux الجزء الثالث-المستخدمين

في الجزء الأخير من هذه السلسة سوف نتحدث عن SELinux users وسوف نتعرف على طرق التعامل مع الأخطاء التي يتم…

أكمل القراءة » -

مقال : تطبيقات إختبار الإختراق لأجهزة الأندرويد

حسب الإحصائيات مؤخرا فإن إستخدام الهواتف النقالة اعلى بكثير من الحواسيب الشخصية. وإن إستخدام الإشخاص لهواتف الأندرويد مرتفع أيضا حيث…

أكمل القراءة » -

مقال : إستغلال ثغرات Buffer Overflow وحقن Shellcode

في هذا المقال سوف نتعرف على كيفية الحصول على shell من خلال استغلال ثغرة buffer overflow. وسوف نعرض ذلك في حالتين:…

أكمل القراءة » -

مقال : التهديدات الأمنيه على سيرفرات DNS

Domain Name System أو إختصارا DNS مكون مهم لوظائف مختلف خدمات الإنترنت. يقوم بتوفير حلول لمختلف الخدمات مثل تحويل أسماء…

أكمل القراءة »