مواضيع ومقالات

-

مقال : إختراق أجهزة Android والتحكم بالكاميرات الخاصه بها

تكلمنا في فيديو سابق عن كيفية إختراق أنظمة Android والتحكم بها من خلال تكون ملف APK من خلال مشروع Metasploit…

أكمل القراءة » -

مقال : ماهي شبكات الــ VPN وكيف تعمل

بسم الله الرحمن الرحيم ربما انتم تعرفون ماهي الشبكات الافتراضية او ما تسمى بشبكات VPN ولا تستخدمون احد هذه الشبكات…

أكمل القراءة » -

مقال : شركة fortinet المتخصصة في اجهزة أمن الشبكات

شركة fortinet هي شركة امريكية تأسست عام 2000 بواسطة Ken Xie المدير التنفيذي السابق NetScreen ,وتم تاسيسها بواسطة فريق قوي…

أكمل القراءة » -

مقال : تنفيذ هجوم Arp Spoofing بإحتراف

السلام عليكم ورحمة الله وبركاته اعتقد بأن الكثير من الاشخاص قام بالتعرف على هجوم arp spoofing وقام بالتطبيق والتجربه…

أكمل القراءة » -

مقال : إستغلال ثغرات sql injection في قواعد بيانات postgreSQL

تكلمنا سابقاً عن إستغلال ثغرات SQL injection بشكل يدوي داخل تطبيقات php التي تعمل بقواعد بيانات MySQL , وتحدثنا أيضاً…

أكمل القراءة » -

مقال : كيفية تشفير البيانات داخل الشبكة باستخدام IPSEC

السلام عليكم ورحمة الله وبركاته اعزائي زوار واعضاء موقع iSecur1ty الكرام . احببت ان اشارك معكم بعض المعلومات عن كيفية…

أكمل القراءة » -

مقال : التخفي والخداع والهروب من طائرات بدون طيار

بسم الله الرحمن الرحيم والسلام عليكم ورحمة الله وبركاته دليل البقاء في مواجهة الطائرات بدون طيار ! هكذا…

أكمل القراءة » -

مقال : التحليل الجنائي لـ Recycle Bin

بسم الله الرحمن الرحيم والسلام عليكم ورحمة الله وبركاته عندما تقوم بحذف ملف من نظام التشغيل تابع لشركة مايكروسوفت…

أكمل القراءة » -

مقال : التحليل الجنائي لاجهزة الاندرويد

بسم الله الرحمن الرحيم والسلام عليكم ورحمة الله وبركاته جميعاً شرح اليوم سوف يكون عن طرق التحليل الجنائي لاجهزة…

أكمل القراءة » -

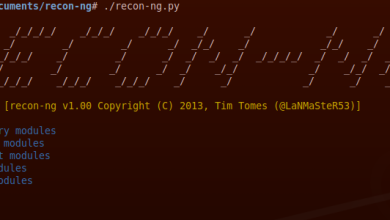

مقال : التعرف على أداة Recon-ng

السلام عليكم و رحمة الله و بركاته, أخوتي الأعزاء زوار و متابعي موقعكم موقع isecur1ty.org.. سنتحدث اليوم عن اولى مراحل…

أكمل القراءة »