مواضيع ومقالات

-

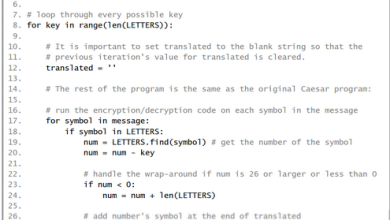

مقال : التشفير وفك التشفير باستخدام لغة البرمجة بايثون – الجزء الثالث

تعرفنا في المقال السابق على شيفرة قيصر وقمنا بكتابة برنامج بلغة البايثون يقوم بعملية التشفير وفك التشفير بشكل اتوماتيكي , في…

أكمل القراءة » -

مقال : تحليل الصورة وتحديد المواقع الجغرافية من خلالها

تعتبر الصور واحدة من أكثر الملفات المتداولة عبر مستخدمين الإنترنت , ونحن كمستخدمين للتكنولوجيا بشكل عام نستطيع إلتقاط الصور من…

أكمل القراءة » -

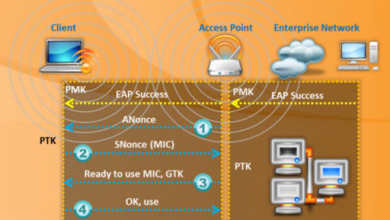

مقال : تقنيات التشفير في الشبكات اللاسلكية wireless Networks

نسمع أثناء تصفحنا مواقع أمن المعلومات ومواقع التواصل الإجتماعي بالهجمات التي تستهدف الشبكات اللاسلكية , وكيفية فك هذه التشفيرات ,…

أكمل القراءة » -

مقال : عملية opParis وإستهداف المواقع العربية و iSecur1ty

لا بد من أنك قد سمعت بالتفجيرات التي حصلت بالعاصمة الفرنسية باريس قبل أسبوع تقريباً , ومما لا شك فيه…

أكمل القراءة » -

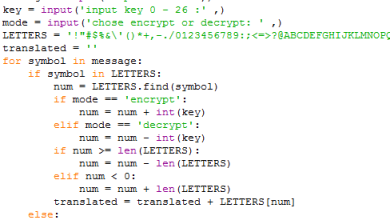

مقال : التشفير وفك التشفير باستخدام لغة البرمجة بايثون – الجزء الثاني

تحدثنا في المقال السابق عن الشيفرة العكسية والتي تعتبر من أقدم وأبسط خوارزميات التشفير في هذا المقال سوف نتعرف على…

أكمل القراءة » -

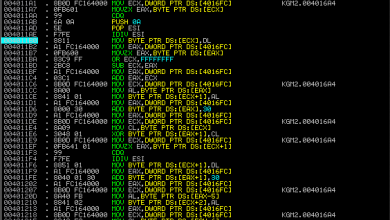

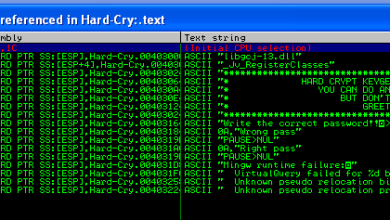

مقال : تطبيق عن الهندسة العكسية تحليل خوارزمية CrackMe الجزء الثاني

بسم الله الرحمن الرحيم, في المقال السابق, قمنا بدراسة خوارزمية وجدناها في برنامج من برامج الـ CrackMes, تلك الخوارزمية كانت…

أكمل القراءة » -

مقال : تطبيق عن الهندسة العكسية تحليل خوارزمية CrackMe

بسم الله الرحمن الرحيم, منذ فترة, تحدثنا عن برامج الـ CrackMe, و بعدها قمنا بتحليل احد تلك البرامج و…

أكمل القراءة » -

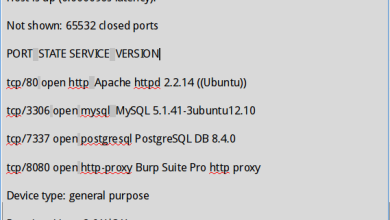

مقال : الاستطلاع الفعال Active Reconnaissance لخادم الويب الهدف

قبل البدء بأي عملية اختبار اختراق لسيرفر ويب يجب عليك كمختبر اختراق أن تقوم بجمع أكبر كمية من المعلومات من…

أكمل القراءة » -

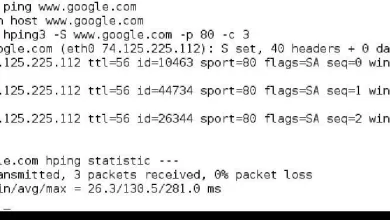

مقال : استطلاع DNS ورسم المسار إلى الهدف وإستهدافه

أثناء القيام بعملية اختبار اختراق لأي موقع أو هدف وبعد أن تقوم بالتعرف على الهدف من مصادر المعلومات المتاحة فالخطوة…

أكمل القراءة » -

مقال : التشفير وفك التشفير باستخدام لغة البرمجة بايثون

كمختبر اختراق يجب أن تكون قادر على فهم خوارزميات التشفير بشكل جيد ويجب أن تكون قادر على كتابة برامج تقوم…

أكمل القراءة » -

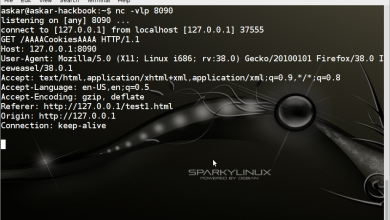

مقال : سرقة cookies من خلال ثغرات XSS بإستخدام XMLHttpRequest Method

كما نعلم أن الهدف من أي عملية إختبار الإختراق لا يتطلب فقط برهنة الخطأ البرمجي , بل يجب علينا إستغلاله للوصول…

أكمل القراءة »