أدوات وبرامج

-

مقال : أولى خطوات التحقيق الجنائي الرقمي اخذ صورة من النظام

بسم الله الرحمن الرحيم في مقالات سابقة تم الحديث عن التحقيق الجنائي مثل مقال : ماذا تفعل في مسرح الجريمة…

أكمل القراءة » -

مقال : زيادة حماية الخوادم باستخدام Port Knocking

كيف تعمل هذة الحماية في الحقيقة طريقة العمل جدا سهلة ورائعة وفعالة لحماية السيرفر الفكرة تتلخص في ان السيرفر على…

أكمل القراءة » -

مقال : بدايتك لأستخدام Nmap Scripting Engine

الكل يعرف اداة nmap وقوتها في فحص الشبكات، وحاليا هي اقوى اداة في هذا المجال وتحتوي على العديد من المميزات…

أكمل القراءة » -

مقال : شرح أداة Plecost – WordPress fingerprinting tool

كما نعلم جميعًا فالـWordPress يعتبر من أشهر الأدوات التي يستخدمها المدونين من أجل تنظيم وإنشاء مدوناتهم. ودائمًا ما تكون هناك…

أكمل القراءة » -

مقال : شرح أداة Websploit

أداة Websploit هي عبارة عن مشروع مفتوح المصدر يستخدم من أجل فحص وتحليل الأنظمة الخارجية لكشف نقاط الضعف (Vulnerabilities). الأداة…

أكمل القراءة » -

مقال : ماهي شبكات الــ VPN وكيف تعمل

بسم الله الرحمن الرحيم ربما انتم تعرفون ماهي الشبكات الافتراضية او ما تسمى بشبكات VPN ولا تستخدمون احد هذه الشبكات…

أكمل القراءة » -

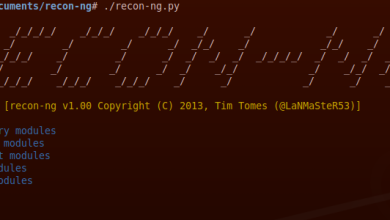

مقال : التعرف على أداة Recon-ng

السلام عليكم و رحمة الله و بركاته, أخوتي الأعزاء زوار و متابعي موقعكم موقع isecur1ty.org.. سنتحدث اليوم عن اولى مراحل…

أكمل القراءة » -

مقال : برنامج بدْجن (Pidgin) لتراسل لحظي مشفر وآمن

بسم الله الرحمن الرحيم ماذا يعني تراسل لحظي مشفر وآمن : الكثير من مناصري الخصوصية وخبراء امن المعلومات يحذر…

أكمل القراءة » -

استعراض : Johnny واجهة رسومية لـ John the Ripper

Johnny : هي عبارة عن واجهة رسومية لأقوى أداة كسر باسوردات وهي أداة John the Ripper ، وتعمل الواجهة لتسهيل التعامل…

أكمل القراءة » -

مقال : التحقق من العمليات وتحليل اتصال الشبكة في نظام وندوز

بسم الله الرحمن الرحيم تحدثت في مقال سابق عن استخدام اداة lsof وهي عبارة عن أداة تستخدم في إظهار معلومات…

أكمل القراءة » -

مقال : استخدام بريد الكتروني مشفر واَمن بواسطة الاضافة mailvelope

أنتشرت في الفترة الأخيرة أحداث قضية إدوارد سنودن والتجسس الحاصل من امريكا لخدمات الأنترنت ومراقبة كل شي تقريباً أيضا ما…

أكمل القراءة »