أدوات وبرامج

-

مقال : إختراق نظام لا تستطيع الوصول إليه بشكل مباشر من خلال أسلوب Pivoting

بسم الله الرحمن الرحيم السلام عليكم ورحمة الله وبركاته ,, في هذا المقال سأتحدث عن موضوع شيق جدًا وهو ما…

أكمل القراءة » -

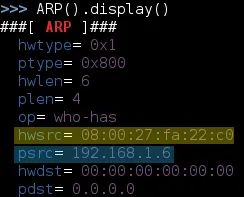

مقال : تنفيذ ARP Discovery باستخدام Scapy

في هذا المقال سأقوم بشرح مثال جديد على قوة أداة Scapy وذلك من خلال توضيح كيفية تنفيذ ARP Discovery. بالطبع…

أكمل القراءة » -

مقال : إستخدام أداة Driftnet لإعتراض الصور على الشبكة الداخلية

في هذه المقالة سوف نتطرق إلى شرح تنفيذ هجوم إعتراض الصور على الشبكة الداخلية ، والذي يندرج ضمن هجمات Man…

أكمل القراءة » -

مقال : التحقيق الجنائي الرقمي على الصور وإستخراج معلومات الصور من خلال exif

تحدثنا مسبقاً بشكل كبير عن التحقيق الجنائي الرقمي في أكثر من مقال , اليوم بإذن الله سوف نقوم بعملية التحقيق الجنائي الرقمي…

أكمل القراءة » -

مقال : تنفيذ عملية Auditing Databases باستخدام اداة nmap

بسم الله الرحمن الرحيم كنا تحدثنا سابقا في مقال عن Scripting Engine الخاصة بأداة nmap وكيف غيرت هذه السكربتات اداة…

أكمل القراءة » -

مقال : اعداد الجدار الناري CSF لحماية خوادم لينكس

بسم الله الرحمن الرحيم التصدي للتهديدات الامنية هي الاعتبار الاول والرئيسي الذي يتم مراعاته لبناء السيرفر او الشبكة بغض النظر…

أكمل القراءة » -

مقال : شرح انشاء SSH Honeypot بأستخدام اداة Kippo

بسم الله الرحمن الرحيم حماية السيرفرات مهمة جدا صعبه ودقيقة للغاية ويجب على مدير السيرفر ان يكون مستيقظ دائما لأي…

أكمل القراءة » -

مقال : حماية خوادم لينكس من هجمات”Brute Force” باستخدام Fail2Ban

بسم الله الرحمن الرحيم سوف نتحدث اليوم عن حماية تقدمها اداة fail2ban والتي تعمل على مراقبة سجلات النظام في خوادم…

أكمل القراءة » -

مقال : افضل عشر ادوات مجانية في التحقيق الجنائي الرقمي .

بسم الله الرحمن الرحيم يوجد العديد من الأدوات المتخصصة في التحقيق الجنائي الرقمي منها ماهو المدفوع ومنها االمجاني مفتوح المصدر,…

أكمل القراءة » -

مقال :كيف يتم استخدام سكربتات اداة nmap اثناء عمليات الفحص

بسم الله الرحمن الرحيم في مقال سابق تعرفنا على Nmap Scripting Engine وكيف ان اداة nmap لم تعد محصورة على…

أكمل القراءة » -

مقال : تقنيات الحماية ضد عمليات التحقيق الجنائي الرقمي

بسم الله الرحمن الرحيم عملية التحقيق الجنائي الرقمي هي عملية التحري و البحث عن أي معلومات يحتويها الحاسوب والتي تسمى…

أكمل القراءة »