أدوات وبرامج

-

مقال : برمجة Reverse TCP Shell بلغة البرمجة python

مختبري الإختراق يجب أن يكونوا مبرمجين محترفين قادرين على اكتشاف الثغرات وكتابة برامج لاستغلال الثغرات ، لكي تصل لهذه المرحلة…

أكمل القراءة » -

مقال : نظرة على التحليل الجنائي الرقمي Digital Forensics

التحليل الجنائي الرقمي Digital Forensics هو دمج بين العلوم الجنائية التقليديه وعلوم الحاسب والشبكات بهدف استخراج الأدلة الرقمية “digital evidences”…

أكمل القراءة » -

مقال : تثبيت الاستغلال والمحافظة على الوصول Maintaining Access

أي عملية اختبار الاختراق تمر عبر المراحل التالية: الاستطلاع Reconnaissance البحث عن الثغرات Scanning الإستغلال Exploitation تثبيت الاستغلال والمحافظة على…

أكمل القراءة » -

مقال : الهندسة الاجتماعية باستخدام Social Engineering Toolkit – SET

الهندسة الاجتماعية هي فن التلاعب في البشر من أجل خداعهم وإقناعهم بالقيام بأعمال تؤدي لكشف معلوماتهم السرية. العديد من الهجمات…

أكمل القراءة » -

مقال : شرح إستخدام أداة Sublist3r لإكتشاف النطاقات الفرعية

في مرحلة أختبار الأختراق يجب على الباحث ان يستكف الموقع من سكربتات منصبة عليه او مواقع فرعية مصابة بثغرة معينة…

أكمل القراءة » -

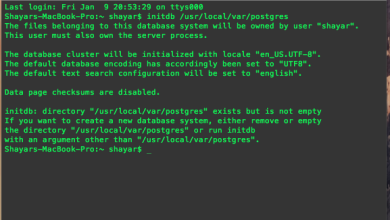

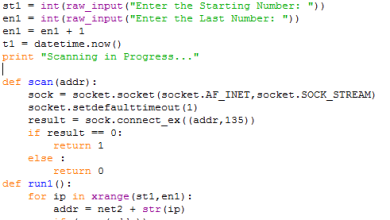

مقال : إستطلاع الشبكة وجمع المعلومات باستخدام لغة البرمجة Python

أول خطوة في أي عملية اختبار اختراق هي مرحلة الاستطلاع وجمع المعلومات عن الشبكة الهدف لتحديد الأجهزة الموجودة في الشبكة…

أكمل القراءة » -

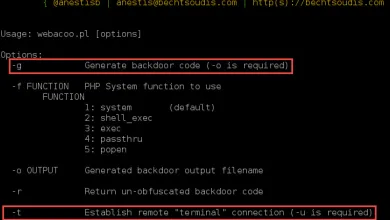

مقال: صنع Web Backdoor من خلال أداة Webacoo

جميعنا نعلم أن الـBackdoors هي وسيلة للحفاظ على الوصول للنظام المخترق لكي يكون لدي طريقة للوصول للنظام بدلاً من…

أكمل القراءة » -

مقال : كيفية تنفيذ عملية pivot على شبكة مخترقة

دعونا نتخيل سادتي بأنه يوجد لدينا شبكتين مختلفتين … إحدى الشبكات لدينا صلاحيات الدخول إليها ويمكننا التواصل مع الأجهزة التي…

أكمل القراءة » -

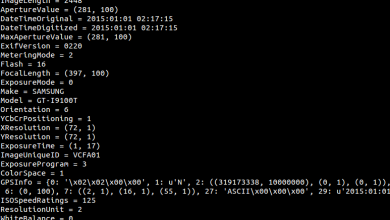

تحليل : كيف يتعامل كل من Gmail , Facebook , Twitter مع الصور الخاصة بك

نتعامل يومياً مع العديد من الصور في حياتنا سواء كانت على وسائل التواصل الإجتماعي أو من في حياتنا العمليه من خلال البريد…

أكمل القراءة » -

مقال: كيفية تنفيذ White Box Testing

عندما تتحدث بعمق عن اختبار الاختراق دائمًا ما تجد مصطلحات كـBlack Box Testing وWhite Box Testing وهناك أيضًا الـGray Box…

أكمل القراءة »