المقال المثبت

-

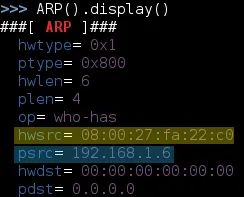

مقال : تنفيذ ARP Discovery باستخدام Scapy

في هذا المقال سأقوم بشرح مثال جديد على قوة أداة Scapy وذلك من خلال توضيح كيفية تنفيذ ARP Discovery. بالطبع…

أكمل القراءة » -

فيديو : أوامر اللينكس – الأعداد الثنائية وصلاحيات الملفات الدرس الرابع

كما وعدناكم في المحاضرة السابقة، سنتحدث اليوم بشكل مختصر عن صلاحيات الملفات وارتباطها بالأرقام الثنائية، وما الفرق بين الأرقام الثنائية…

أكمل القراءة » -

بودكاست : الحلقة 012 -تعريف بـ Android Root

في هذه الحلقة تحدثنا مع محمد الحضراني مهتم في أنظمة أندرويد ومؤسس موقع أندرويد تايم عن Android Root وكل ما…

أكمل القراءة » -

مقال : إستخدام أداة Driftnet لإعتراض الصور على الشبكة الداخلية

في هذه المقالة سوف نتطرق إلى شرح تنفيذ هجوم إعتراض الصور على الشبكة الداخلية ، والذي يندرج ضمن هجمات Man…

أكمل القراءة » -

فيديو : أساسيات البرمجة بلغة Bash الدرس الثالث

في هذا الفيديو قمنا بشرح الدرس الثالث من دورة أساسيات البرمجة بلغة Bash , حاولنا قدر المستطاع أن يكون هذا…

أكمل القراءة » -

فيديو : أساسيات البرمجة بلغة Bash الدرس الثاني

في هذا الدرس تحدثنا عن بعض الأمور والمفاهيم الرئيسية في برمجة Bash كما تكلمنا بشكل أساسي عن بعض الأمور الخاصة…

أكمل القراءة » -

فيديو : أساسيات البرمجة بلغة Bash الدرس الأول

نقدم اليوم دورة مجانية بعنوان “أولى خطواتك إلى احتراف أمن المعلومات، باش سكريبتينج” , هذه الدورة مدتها ما يقارب 3…

أكمل القراءة » -

فيديو : برمجة GPS Tracker بإستخدام Python و Javascript

في هذا الفيديو تحدثنا عن كيفية برمجة GPS Tracker أو “متعقب للمواقع الجغرافية” بإستخدام Python و Javascript بشكل سريع وعام ومفهوم…

أكمل القراءة » -

مقال: شرح ثغرة تزوير المحتوى فى تطبيقات الويب content spoofing

السلام عليكم اليوم سوف نتناول ثغرة content spoofing لتوضيح الثغرة واسباب حدوثها ومعرفة خطورتها وكيفية اكتشفاها وطريقة استغلالها والحماية منها…

أكمل القراءة » -

مقال : التحقيق الجنائي الرقمي على الصور وإستخراج معلومات الصور من خلال exif

تحدثنا مسبقاً بشكل كبير عن التحقيق الجنائي الرقمي في أكثر من مقال , اليوم بإذن الله سوف نقوم بعملية التحقيق الجنائي الرقمي…

أكمل القراءة » -

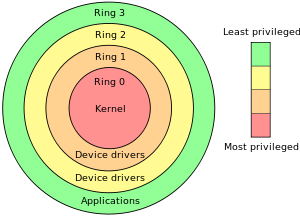

مقال : مقدمة عن هجمات privilege escalation attack

امن المعلومات ليس مجرد اخطاء برمجية وتقنية تصاب بها الانظمه تسبب في اختراق النظام , بل هي امر اكثر من…

أكمل القراءة »