مقال: قوة الـADB في جمع المعلومات على أنظمة الأندرويد

كنا قد تحدثنا من قبل عن أداة ADB بشكل بسيط وقلنا أنه سطر أوامر متعدد الاستخدامات، الـADB هو برنامج مكون من Client وServer كلاهما يعملان على نظام الأندرويد. أما الـDaemon فيعمل كـBackground Process كالعادة. البورت الافتراضي للـClient هو 5037.

حسنٌ، دعنا الآن نرى ماذا سنفعل من خلال أداة الـADB.

أولاً: دعنا نقوم بتشغيل الـEmulator ويمكنك ذلك من خلال الـAVD Manager أو من خلال أمر Emulator الموجود داخل مجلد tools:

لاحظ أنه يجب عليك إدخال اسم المحاكي الذي تريد تشغيله.

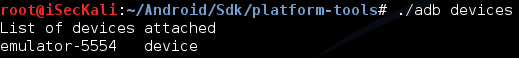

الآن دعنا نقوم باستخدام أداة ADB لإظهار كل الـDevices التي يمكننا الوصول إليها وذلك كما هو موضح في الصورة التالية:

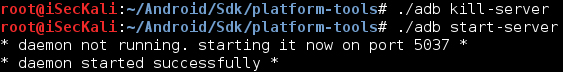

كما نرى فقد ظهر لنا أن هناك محاكي يمكننا الوصول إليه. إن كنت متأكد أن هناك هواتف أو محاكيات متصلة ومع ذلك لم تظهر من خلال الأمر السابق فيمكنك إعادة تشغيل سيرفر الـADB من خلال الأوامر التالية:

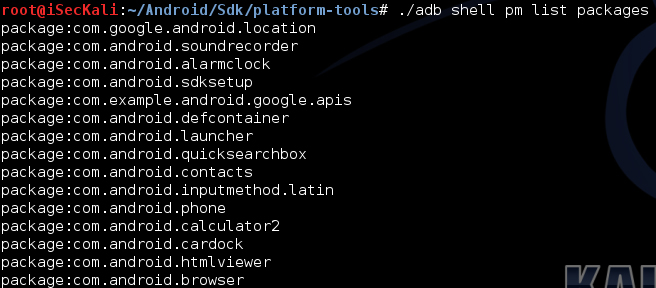

حسنٌ، لنرى الآن أو الأوامر التي سنقوم باستخدامها:

كما نرى في الصورة السابقة فقد ظهرت لنا كل الـPackages المثبته على النظام، الأمر سهل ويشرح نفسه ولكن كتوضيح الـpm هي اختصار لـPackage Manager.

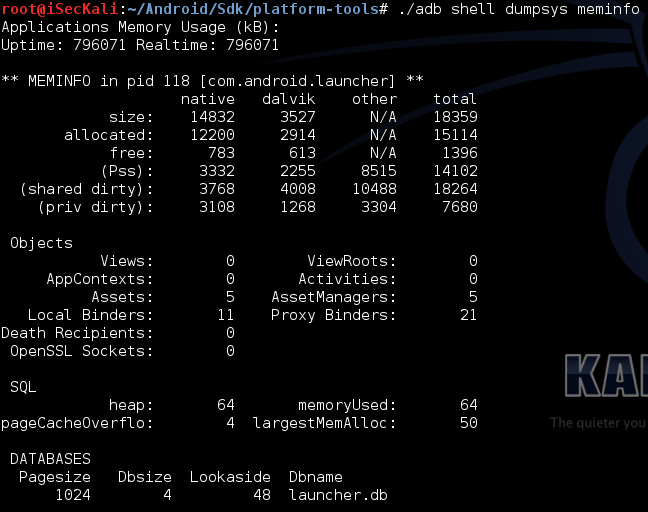

يمكننا أيضًا أن نقوم باستخدام أداة ADB لإظهار كل التطبيقات ونسبة استهلاكها للذاكرة من خلال الأمر التالي:

كما نرى فالأوامر تشرح نفسها، يمكننا أيضًا استخدام أمر logcat وهو أمر يقوم بقراءة الـEvent الموجودة على النظام ويمكنك أيضًا أن تستخدمه لحفظها في ملف خارجي كما هو موضح في الصورة التالية:

نلاحظ في الصورة السابقة أن الأمر نجح في استخدام الـEvent الخاصة بالنظام وذلك من خلال الأمر -d والذي يخبر الأداة بإظهار الـEvent وبعد ذلك قمنا باستخدام الـ-f من أجل حفظ النتائج في ملف خارجي.

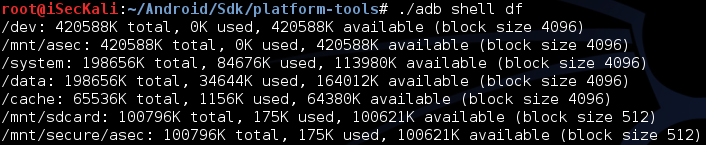

يمكننا أيضًا استخدام بعض أوامر لينكس الأساسية من أجل جمع المعلومات مثل أمر df وهو الأمر الذي يقوم بفحص النظام وإظهار العديد من البيانات مثل المساحة المستهلكة والمساحة المتبقية وهو ما نستطيع فعله كما هو موضح في الصورة التالية:

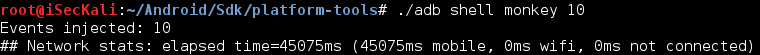

من أهم الأدوات المرفقة مع حزمة الـSDK أيضًا هي أداة Monkey Runner وهي أداة تقوم بفحص تطبيقات الأندرويد من خلال مثلاً عدد النقرات أو الأحداث وكيف ستتعامل معها ويمكنك الوصول إليها من خلال الأمر التالي:

كما نرى في الصورة السابقة فقد تم الاختبار من خلال إدخال 10 Events.

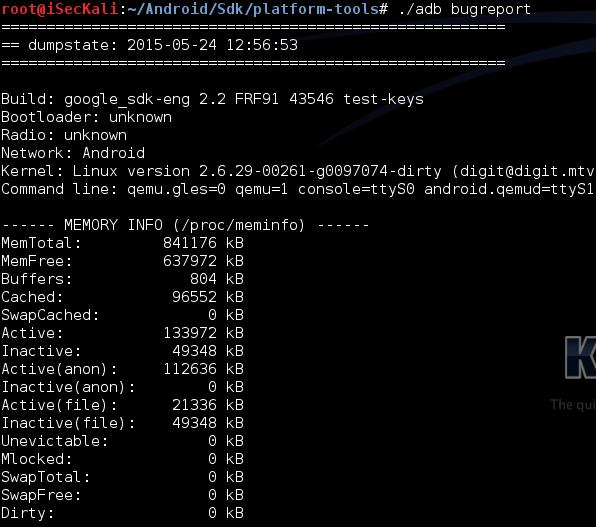

كأمر أخير وهو من الأوامر المفضلة بالنسبة لي هو أمر bugreport ويمكنك الوصول إليه من خلال الأمر التالي كما هو موضح في الصورة التالية:

هذا الأمر الأخير مهم جدًا ولكني أريد من كل واحد منكم أن يفهم طبيعة الأمر ويخبرني بالنتيجة التي وصل إليها، ما هي فائدة هذا الأمر وما طبيعة عمله هذا ما سأنتظر أن تجيبوا عليه في الردود على المقال.

يوجد الكثير والكثير في أنظمة الأندرويد سأحاول التحدث عنه في مقالات أخرى، انتظروني وأتمنى أن تستفيدوا ولو استفادة بسيطة 🙂

شكر اخي عمر احمد أسأل الله لي ولك أن يعيننا على ذكره وشكره وحسن عبادته هو ولي ذلك والقادر عليهأسأل الله لي ولك أن يعيننا على ذكره وشكره وحسن عبادته هو ولي ذلك والقادر عليه

شكر اخي عمر احمد أسأل الله لي ولك أن يعيننا على ذكره وشكره وحسن عبادته هو ولي ذلك والقادر عليه

الأمر الاخير اللي هو bug report كما يبدو لي من الصورة انه يقوم بقراءة ملف الـ “/proc/meminfo” وهو مكان تخزين معلومات الاستخدام للذاكرة ,,

وايضاً اشوف إصدار الكيرنل فوق ,,

نتائج الأمر ليست كاملة في الصورة، قم بتجربته بنفسك وأخبرني بما فهمته من الأمر. ولكن ما قلته حتى الآن صحيح.

ان كان احد في مجتمع اي سيكورتي يمكنه شرح اختراق اﻻندرويد وجعل اختراقه كاختراق الحاسوب فهو انت يا احمد عمر

وانا متاكد انك تقوم باختراقه بسهولة لكنك تخفي ضلك وترفض طرحه

لذلك اطلب منك دروس او دورة في اختراق اﻻندرويد

الظاهر والله أعلم إن الأمر ده تقريبا كده بيظهر كل المعلومات عن الوضع الحالي للجهاز من حيث التطبيقات المفتوحة وحالة البلوتوث والواي فاي ومعلومات حتى عن الباسوردات المستخدمة لحماية الجهاز من حيث انواعها هل صوت ولا باترن ولا مفيش .. إلخ.

هو بيظهر كمية معلومات كتيرة قوي الحقيقة لدرجة ان مش كلها موجودة في الشاشة وبالتالي مش عارف أقرأها كلها.

لما بحثت عن الأمر .. قرأت انه بيعرض على الشاشة dumpsys و dumpstate و logcat علشان لو عاوز أعمل debug .

ممكن امر تثبيت imei او تغيره