مقال : تنفيذ هجوم Arp Spoofing بإحتراف

السلام عليكم ورحمة الله وبركاته

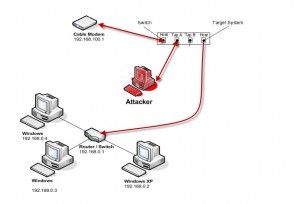

اعتقد بأن الكثير من الاشخاص قام بالتعرف على هجوم arp spoofing وقام بالتطبيق والتجربه على شبكته الخاصه ، والطبع الهدف من هذا الهجوم هو تحويل جميع الاتصالات الصادره والوارده في الشبكه ما بين جهاز الهدف و الراوتر ، الى المرور بجهاز المهاجم .

بشكل مبسط اكثر ، أن أي اتصال صادر او وارد من جهاز داخل الشبكه ، يقوم بالمرور بجهاز المهاجم الى الراوتر والعكس ايضاً.

طبعاً الاغلب لاحظ بطئ هذه العمليه والتي تميل الى الشبه 😀 ، لنفرض بأننا قمنا بتحويل اي طلب لموقع فيس بوك الى صفحه مزوره موجوده لدينا في الجهاز ولذلك لاصطياد الباسووردات ، سنلاحظ بشكل كبير بطئ الاتصال بسبب كثرت ارسال arp packets من جهازك لخداع المتواجدون على الشبكه ، وهذا الامر سوف يثير الشك للهدف او الشخص المتواجد في الشبكه .

لو قمنا بتحليل عملية arp spoofing بشكل مبسط ، نجد بأن كل ما نريده من هذه العمليه تحويل الاتصالات لجهازنا ، والتقاط هذه البيانات باستخدام برامج الــ Sniff ، مثل WireShark او dsniff وغيرها من هذه البرامج .

ولنركز اكثر بأن لو قمنا بهذه العمليه داخل مؤسسه او شركه معينه ، بأستطاع المهندس المسؤول عن حماية الشبكه داخل المؤسسه من تحديد الجهاز الذي يقوم بهذه العمليه ، لانه جهاز الهدف مثل ما ذكرت يقوم بارسال arp packets بشكل كبير لخداع المستخدمين.

ماذا لو قمنا بهذه العمليه دون أن يشعر احد بذلك 😀 ؟

كل ما نحتاج اليه تصنيع او شراء جهاز اسمه Passive Ethernet Tap !!

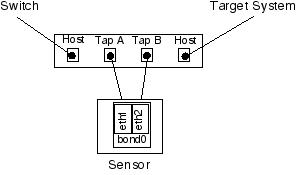

الجهاز ليس غالي الثمن وايضاً ليس معقد ، وبأمكان اي شخص القيام بصنعه ! ، فكرة هذا الجهاز هي القيام بعمل 4 منافذ لكيبل الانترنت ، المنفذ الاول نقوم بربطه بجهاز الـ Switch او Gateway ، او بمعنى اخر مزود الانترنت والمنفذ الاخير نقوم بربطه اما بجهاز الهدف او بالراوتر الموزع للشبكه ، اما المنافذ المتبقيه نقوم بربطها بجهاز المهاجم .

الصوره توضح اكثر

اعتقد بأن البعض لن يفهم المبدأ بشكل جيد 😀 ، ولكن هذه الصوره توضح اكثر

بهذه الطريقه لن نقوم بأي شيء سوى فتح برنامج Wireshark او ما تريد ، والاستمتاع بقراءة البيانات الماره بالشبكه !

ولكن تبقى المشكله أذ كان المهندس متمكن في الحمايه ، لانه عند فتح برنامج Wireshark او اخوته 😀 سيجعل كرت الشبكة عندك Promiscuous mode لكي يتمكن من التقاط جميع البيانات الماره !

ان اصبت فمن الله ، وأن اخطئت فمني ومن الشيطان .

روابط مهمه /

شكرا لك على هذه المقالة الرائعة ولكن ما هو وضع الpromiscuous mode ? وما اهميته بالنسبة للشخص الذي يقوم بمراقبة الشبكة عبر ال wireshark??

لنفرض اني استخدم شبكة لا سلكيه كيف لي الاستفاده من هذه العمليه او كيف يتم تنفيذ هذا الهجوم بستخدام Passive Ethernet Tap على هدف متصل بالراوتر بستخدام الويرلس ارجو التوضيح

أخي هل تعني أن أتصل عبر ethernet?

صعب عمل هذا حقيقتا لذا لا أعتقد بأنه يكون حل معتمد

شكرا لك على هذه المقاله