مقال: شرح لأداة XSSYA لفحص تطبيقات الويب من الثغرات

السلام عليكم ورحمة الله وبركاته

نستعرض اليوم تعريف بأداة XSSYA وعرض لمميزاتها وطريقة عملها وشرح مبسط لها ثم نتعرف على مطور الأداة .

ما هى اداة XSSYA:

هى اداة عربية جديدة مبرمجة بلغة البايثون تقوم بفحص تطبيقات الويب من ثغرات Cross Site Scripting وتقوم ايضا بالتأكد من وجود الثغرة واكتشاف اذا كانت الثغرة موجودة او النتيجة كانت خطأ false +ve.

مميزات الأداة:

- تدعم برتوكول HTTPS

- تعمل على لينكس وويندوز

- تستطيع التعرف على على نوع الفايرول المركب على تطبيق الويب (Mod_Security – WebKnight – F5 BIG IP)

- تخطى الفايرول عن طريق تشفير البايلود

- تقوم بتنفيذ البايلود مباشرة بعد التأكد من ان الرابط مصاب

طريقة عملها :

تقوم الأداة بتشفير البايلود من اجل تخطى الفايرول ثم تقوم بالبحث عن قيمة البايلود بعد فك تشفيره فى اكواد HTML للصفحة المصابة والتأكد من وجود البايلود ثم تقوم بتنفيذ البايلود .

شرح الأداة :

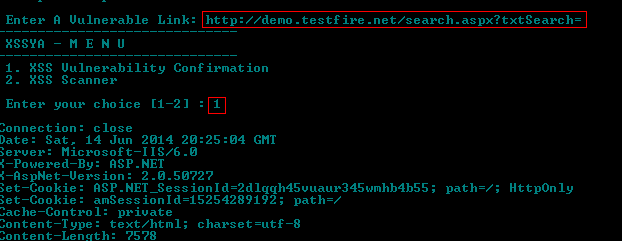

نقوم بتشغيل الأداة ثم اضافة الرابط “لاحظ الصورة ” :

1/نريد ان نتأكد من ان الرابط مصاب بثغرة xss بدون اللجوء الى المتصفح:

نضيف الرابط ثم نختار رقم 1 :

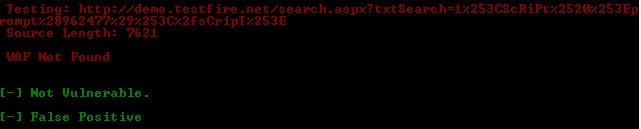

تقوم الأداة بتجريب البايلود الم الأن فتكون النتيجة اما ان الرابط غير مصاب كالتالى:

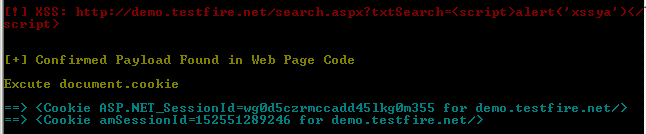

او الرابط مصاب فيتم تنفيذ البايلود مباشرة وعرض النتيجة كالتالى:

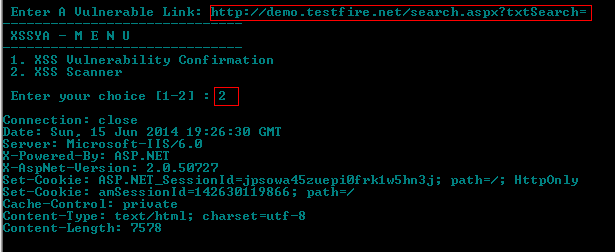

2/ فحص الموقع من ثغرات xss:

نضيف الرابط ونختار رقم 2

سيتم فحص الرابط بإستخدام حوالى 28 بايلود مختلف وسيعرض لك اذا كان الرابط مصاب او لا .

رابط الأداة :

https://github.com/yehia-mamdouh/XSSYA

مطور الأداة :

يحيى ممدوح باحث امنى مصرى ومختبر اختراق لتطبيقات الويب له اسهامات كبيرة فى عالم امن المعلومات .

شاركونا بأرائكم فى الأداة حتى يتم تطويرها !!

أدات ممتازة في ما يخص إختبار تغرات xss من خلال موديلات جاهزة

من حيت الفكرة ممكن إضافة عدد كتير من الموديلات أو تستهدف بعض الإضافات المركبة على أشهر السكربتات جوملا ووردبرس

من حيت البرمجة خطأ واحد بعد تجربة الأدات أكتر من مرة

Testing: http://www.google.com/jsapi%22%3Cscript%3Ealert%28%27XSSYA%27%29%3C%2Fscript%3E

Traceback (most recent call last):

File “xssya.py”, line 224, in

xss(exploit.replace(“\n”,””))

File “xssya.py”, line 92, in xss

source = myopener.open(link[0]+exploit).read()

File “/usr/lib/python2.7/urllib.py”, line 207, in open

return getattr(self, name)(url)

File “/usr/lib/python2.7/urllib.py”, line 345, in open_http

errcode, errmsg, headers = h.getreply()

File “/usr/lib/python2.7/httplib.py”, line 1106, in getreply

response = self._conn.getresponse()

File “/usr/lib/python2.7/httplib.py”, line 1034, in getresponse

response.begin()

File “/usr/lib/python2.7/httplib.py”, line 407, in begin

version, status, reason = self._read_status()

File “/usr/lib/python2.7/httplib.py”, line 365, in _read_status

line = self.fp.readline()

File “/usr/lib/python2.7/socket.py”, line 430, in readline

data = recv(1)

IOError: [Errno socket error] [Errno 104] Connection reset by peer

Himos لا يوجد خطاء الانك الى انت عملت علية اختبار لازم ينتهى ب (= او ؟ او /)قبل البيلود و شكرا ليك على التعليق جدا

Scanning The Host: http://www.google.com/jsapi/

[+] Loaded: 28 payloads

Testing: http://www.google.com/jsapi/%22%3Cscript%3Ealert%28%27XSSYA%27%29%3C%2Fscript%3E

Source Length: 11978

WAF Not Found

[!] XSS: http://www.google.com/jsapi/%22%3Cscript%3Ealert%28%27XSSYA%27%29%3C%2Fscript%3E

[-] False Positive

تبدو اداة قوي 🙂 بارك الله فيك على موضوع ساجربها لاحقا وجميل انها من صنع ايادي عربية

Akram deba شكرا ليك على التعليق الجميل لو فية اقتراحات اخرى ابقى سعيد لو سمعتها 🙂

شكرا لك على الأداء حبيبي موفقيين إن شاءالله

حبيبي الأداء ماتشتغل يظهر الخطاء

Traceback (most recent call last):

File “xssya.py”, line 67, in

class fake_ssl:

File “xssya.py”, line 68, in fake_ssl

wrap_socket = partial(ssl.wrap_socket, ssl_version=ssl.PROTOCOL_SSLv3)

AttributeError: ‘module’ object has no attribute ‘PROTOCOL_SSLv3’

كيفية تركيب الادات على ونداوز 7