مقال : كيف يقوم الهاكرز بتزوير صيغه الملفات وكيف يتم ذلك بلغه البايثون ؟

لقد أصبح الأن من المعروف أن أي برمجيه خبيثه تكون مبرمجه وبحوزتها بعض خدع الهندسه الأجتماعيه ومن هذه الخدع ماهو مختار خصيصا لأخفاء وتمويه ملفات هذه البرمجيه

البرمجيات الخبيثه غالبا ما توجد بأيقونه ملف عادي مثل الملفات النصيه في محاوله من مبرمجها لخداع المستخدم مع أستخدام أكثر من صيغه مثل “pdf.exe.” أو “doc.exe.” وذلك ليستغل ميزه أن أنظمه الويندوز بشكل أفتراضي تقوم بأخفاء صيغ الملفات وبهذا قد لا يلاحظ المستخدم حقيقه الملف الذي يقوم بفتحه.!

ويقومون أيضا بأستخدام الصيغ الغير معروف أنها قد تكون ملف ضار مثل “scr.”

ولكن هذه الخدع البسيطه ليست كل شئ فسوف أريكم في هذه المقاله طريقتين من الطرق المشهوره التي يقوم بها بعض الهاكرز.

PIF Extension

هذه خدعه من الخدع الماكره لأنها تقوم بأخفاء صيغه الملف حتي لو أن المستخدم مفعل ميزه أظهار صيغ الملفات

هذا هو كيف يكون شكل ملف تنفيذي بعد تغيير صيغته لـpif فكما تلاحظ ليس فقط صيغه الملف مختفيه ولكن أيقونته أيضا ! فا أسم الملف الذي تراه أمامك الأن هو “file.txt.pif”

RTLO – Right To Left Override

خدعه “من اليمين لليسار” هي من الخدع المشهوره أيضا فكما نعلم جميعا أن معظم اللغات تكتب من اليسار لليمين ومن اليمين لليسار ولخلق التوافق بين هذه اللغات صنع رمز Unicode من أجل أن يحول أتجاه الكلام بشكل ألي.

ولكن الهاكرز قاموا بأستخدامها بطريقه شريره وهي تغيير أتجاه الكلام وبالتالي تغيير الصيغه الظاهره للمستخدم وهذا الرمز هو U+202e

وسأقوم بأستخدام هذا الموقع لكي أقوم بأثبات كلامي وتوضيح الفكره أكثر : https://www.branah.com/unicode-converter

الأن سأغير صيغه ملف من scr لأزورها لـtxt لكي تظهر كا صيغه ملف نصي عادي

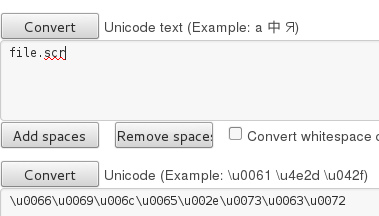

الخطوه الأولي : أختر أسم للملف بصيغته ولتكن SCR

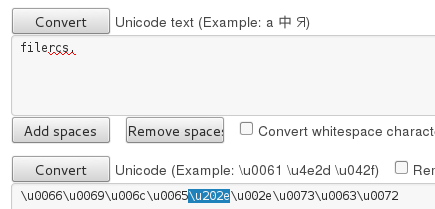

الخطوه الثانيه : قم بأضافه كود تغيير الأتجاه كما في الصوره

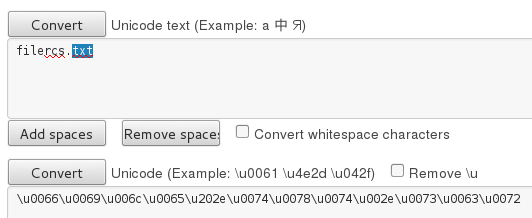

الخطوه الثالثه : قم بأضافه الصيغه المراد تزويرها وليكن كا مثال “TXT”

الخطوه الرابعه : قم بنسخ الأسم ولصقه علي ملف بصيغه SCR وشاهد النتيجه

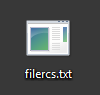

والأن لو قمنا بتغيير أيقونه الملف لأيقونه ملف نصي فسيبدو تماما كما لو كان ملف نصي ولا تستطيع أثبات عكس ذلك ألا من معلومات الملف

وحتي لو حاولت أن تقوم بأعاده تسميته فستجد الأسم محدد كالأتي :

والأن كيف نقوم بهذا بلغه البايثون ؟

لقد جهزت كود بسيط بلغه البايثون يستغل الطريقه الثانيه في تزوير الصيغ ولا يحتاج الي شرح

def Spoof_extension(from_file,to_file):

name = from_file.split(".")[0]

ex =from_file.split(".")[1]

new = name+u"\u202E"+to_file.split(".")[-1]+"."+ex

try:

os.rename(from_file, new)

if os.path.isfile(new):

print "\n\tFile extension spoof complate !"

except Exception as e:

print "\nUnexpected error : %s" % e

سنه 2014

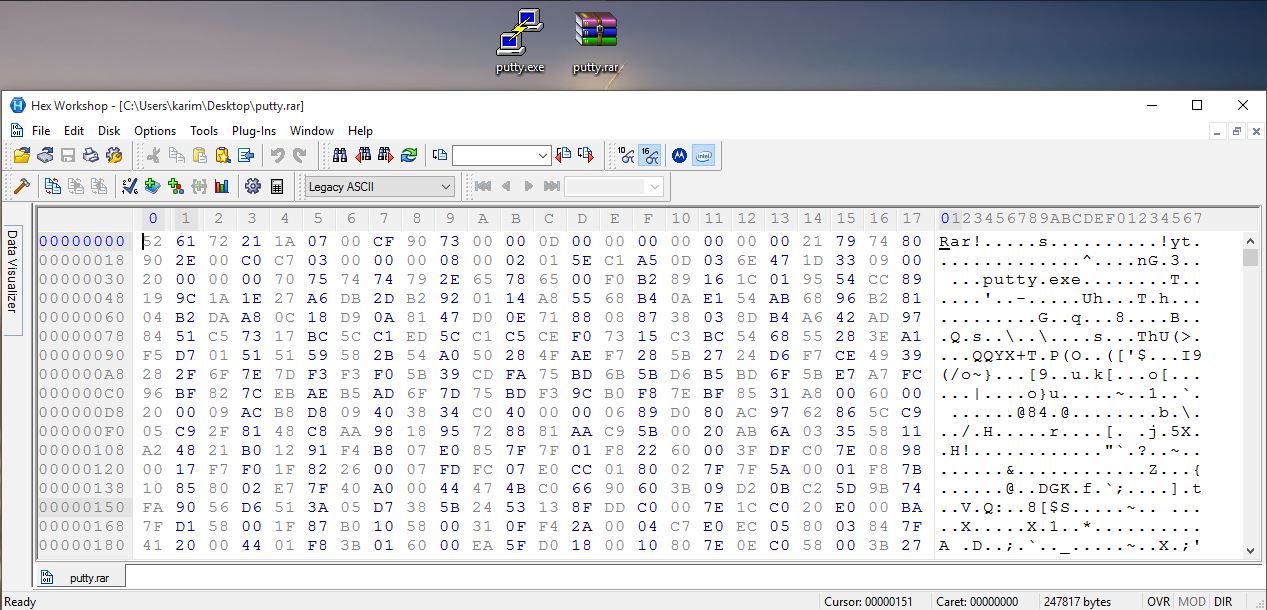

سنه 2014 تم أكتشاف ثغره في برنامج الـWinrar تتيح للمهاجم بتزوير أسماء الملفات الموجوده بالملفات المضغوطه عن طريق تعديل قيم الهيكس الخاصه بالملف المضغوط فلو قمت مثلا بضغط أداه putty والأن أقوم بفتح الملف المضغوط الخاص بها من خلال برنامج Hex Workshop فتكون الصوره كالأتي :

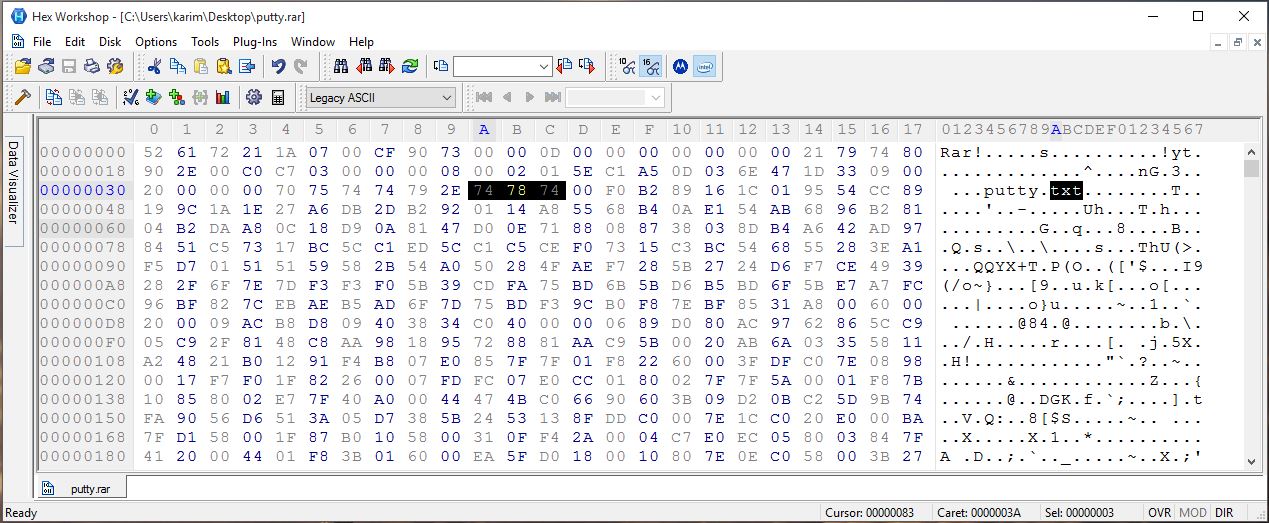

والأن كما تري أسم الملف فنقوم بتغييره لـPutty.txt كالأتي :

والأن لو كنت منصب الأصدار المصاب فبعد فتح الملف ستجد الأسم قد تغير لكن أذا قمت بتشغيله يعمل !

لاحظ أن ليست صيغه exe هي الوحيده الخطيره

بل هناك ملفات أخري تستطيع أن تنفذ أوامر علي الجهاز مما يجعلها خطيره ومنها :

.bat, .cmd, .com, .lnk, .pif, .scr, .vb, .vbe, .vbs, .wsh

الخلاصه

كما رأينا فأنه يوجد العديد من الطرق لتزوير صيغ الملفات وهذه كانت من أبسطهم فمن الأن لا تدع شكل الملف وصيغته طريقه من طرقك في الأستدلال علي أن الملف غير مؤذي 😉

رائع،،

لم أعتقد أن تغيير صيغ الملفات -مع الحفاظ على وظائفها- أمر ممكن

شكرا استاذ كريم.

هل يمكن مثلا تطبيق هذه الفكرة في خداع بعض تطبيقات الواب التي تتيح امكانية رفع الصور؟

مثلا كأن نوهمها بأن ما نريد رفعه هو ملف jpg في حين هو في الاصل ملف php،،

وكيف سيعامل السيرفر هذا الملف، بافتراض أن الخدعة مكنتنا من رفع الملف؟؟ هل سيعالجه كملف php؟؟ أم أنه سيراه كملف jpg ؟؟

لو أمكن تطبيق هذه الفكرة فالمصيبة هنا كبيرة…

على كل، في انتظار ردك، شكرا.

هل يمكن شرح اوار البايثون التي كتبتها

عندما اريد اضافة الصيغة المراد التحويل لها لا يتم كتابة النص بشكل صحيح اي بعد النقطة

مشكور اخ كريم

أرجو الأهتمام بمجال malware analysis

وبمجال التحقيق الجنائي الرقمي

شكرا لكم