مقال : حصري نوع جديد من ثغرات TLS -SSL ثغرة DROWN attack

في بداية العام الحالي تم أكتشاف نوع جديد من الثغرات المشابهة لثغرة heartbleed . والتي تهاجم بروتكول HTTPS الذي يستعمل في انشاء الاتصالات المشفرة . لقد نشرنا موضوع سابق حول ثغرة heartbleed يمكنك الاطلاع عليه من هنا .

ما هو DROWN ؟

هو ثغرة خطيرة تصيب بروتكول HTTPS وغيرها من الخدمات التي تعتمد على TLS , SSL وبعض من بروتوكولات التشفير الاساسية لامن شبكة الانترنيت . وتسمح هذه البروتوكولات الجميع على الشبكة العنكبوتية لتصفح المواقع وارسال الرسائل والتسوق ونقل المعلومات المهمة دون السماح لطرف ثالث بالقدرة على رؤية ما يتم تبادله بين المستخدم والشبكة العنكبوتية .

والاسم اختصار من Decrypting RSA with Obsolete and Weakened eNcryption.

CVE-2016-0800 الرقم التسلسلي

الشعار الخاص بالثغرة

تم اكتشاف الثغرة من قبل مجموعة فريق مكون من اعضاء من جامعات: جامعة تل ابيب , جامعة بنسلفينيا , جامعة مونستر الالمانية ,جامعة ميشغان , وجامعة رور الالمانية بالاضافة الى Google و Hashcat project و Open ssl و Two Sigma

تسمح ثغرة DROWN للمهاجم بكسر التشفير وقراءة الاتصالات والمعلومات الحساسة بما في ذلك الجلسات , كلمات السر, ارقام بطاقات الائتمان , والاسرار العسكرية والمالية . وتشير الاحصائات لدى فريق الثغرة ان 33% من السيرفرات المسخدمة لHTTPS معرضة للثغرة .

ماذا يحصل عليه المخترق من هذه الثغرة ؟

يحصل على اي شيء يتم تمريره بين المستخدم والسيرفر , ويشمل مثلاً أمساء المستخدمين وكلمات المرور , ارقام الحسابات ,رسائل البريد الالكتروني , والرسائل الفورية , الوثائق المهمة , وفقاً لبعض السيناريهوات يمكن ايضاً للمهاجم من عمل spoof محتوى موقع امن واعتراض الطلبات وما يراه المستخدم .

من معرض للاصابة ؟

المواقع , خدمات البريد واي خدمة تستخدم TLS التي تعتمد عليها الثغرة . وتتاثر العديد من المواقع المعروفة بهذه الهجمة ,قام فريق الثغرة بعمل مسح على نطاقات الانترنيت لقياس مدى المواقع المصابة وكانت النتيجة كالاتي :

| البحث يوم الكشف | |

| افضل مليون موقف تستخدم HTTPS | 25% |

| كل المواقع الموثوقة من قبل المتصفح HTTPS | 22% |

| كل المواقع HTTPS | 33% |

نرى ان النسبة كبيرة جداً وخطيرة ايضاً .

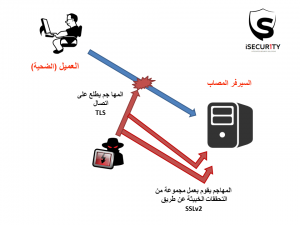

مفهوم الثغرة

تستخدم السيرفرت الحديثة والمستخدمين بروتكول تشفير TLS . وكلن نظراً للاعداد الخاطئ الكثير من السيرفرات تدعم SSLv2 والتي هي من سلف 1999s-era , هذا الدعم غير مهم في الواقع لانه لا يوجد تحديث لمستخدم الذي يستعمل SSLv2 على الرغم من معرفة ان SSLV2 غير امنة للان . لكن دعم SSLV2 فقط لا يعد مشكلة امنية لان المستخدمين لا يستعملوها ابداً .

تظهر ثغرة DROWN ان مجرد دعم SSLV2 يشكل تهديداً للسيرفرات والعملاء . حيث انها تسمح للمهاجم بفك تشفير اتصال TLS المحدث بين العملاء الذي يملكون برامج محدثة عن طريق ارسال تحققات الى السيرفر الذي يدعم SSLv2 ويستخدم المفتاح العام نفسه .

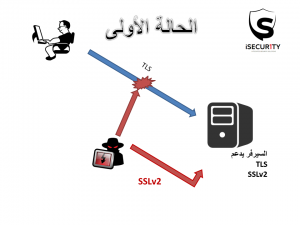

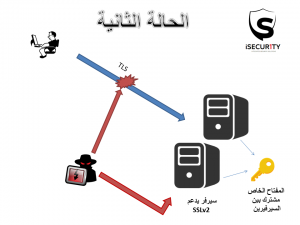

السيرفر يكون مصاب في حالة :

- السيرفر نفسه يدعم اتصال TLS و يدعم SSLv2 وهذا شائع بسبب الاعداد الخاطئ . ونسبة المواقع التي تعمل بHTTPS وتدعم SSLv2 هي 17% .

- السيرفر يستخدم مفتاح الشهادة الخاص مع سيرفر اخر يدعم SSLv2 حتى لو كان لبروتكول اخر . فالشركات التي تستخدم المفتاح الخاص نفسه لسيرفر الويب فرضاً وتستخدمه لسيرفر الايميل . وسيرفر الايميل يدعم الاتصال SSLv2 وسيرفر الويب لايدعمه سوف يكون سيرفر الويب معرضاً ايضا للاختراق وسيكون بقدرة المهاجم اخذ الافضلية على سيرفر الويب باستخدام سيرفر الايميل .

الحالة الاولى

الحالة الثانية

أثبات الثغرة

للاسف الى الان لا يوجد لدينا أداة تقوم بتسريب المعلومات عن طريق هذه الثغرة . لان المكتشف وفريق العمل قرروا عدم الافصاح عنها الى ان يتم اصلاح السيرفرات المصابة والتي هي موجودة بكثرة لذلك قد يكون هناك استغلال كامل في اقل من شهر سنبقى على تواصل معكم وفي حالة صدور الاداة ساقوم بعمل شرح خاص بها .

الان ما متوفر هو أداة فحص فقط يمكنك استعمالها :

- أداة بايثون يمكنك تحميلها من هنا “ينصح بها ” .

- استعمال الباحث الخاص بهم (لا يظهر النتائج الصحيحة) هنا .

التفاصيل التقينة

التفاصيل معقدة جداً وغير مفهومة ونحن في مجتمع isecur1ty نحاول تبسيط الامور فقط وليس شرحها بالتفصيل لكن للمهتمين بمجال التشفير ويحب الاطلاع على الامور الرياضية والتقينة يمكنك تحميل الورقة المصدرية للبحث من هنا .

مواقع مشهورة

هناك العديد من المواقع المشهورة المصابة بالثغرة منها : Yahoo, flickr ,mediafire ,4shared ,apache,bluehost,lenovo وغيرها من المواقع .

الاصلاح

لاصحاب السيرفرات والذين يستخدمون openssl يمكنكم اصلاح السيرفرات والبرامج الخاصة بكم سنبدأ بعملية الاصلاح والاجابة عن بعض الاسئلة ايضاً

سيرفر Apache

اذا كنت من مستخدمي سيرفر اباتشي وكنت لا تستخدم المفتاح الخاص بك مع اي سيرفر اخر وكنت تستخدم نسخة Apache httpd 2.4.x فانت غير مصاب لان اصدار Apache httpd 2.4.x فما فوق يعطل SSLv2 تلقائياً لذلك لا حاجة للقلق . بينما اذا كنت تستعمل اصدارات اقدم فاصدارات اباتشي الاقدم تدعم SSLv2 افتراضياً . يمكنك تحديث السيرفر او تعطيل SSLv2 باضافة السطر الاتي الى httpd.conf

SSLProtocol all -SSLv2 -SSLv3

اذا احتجت معلومات اكثر يمكنك زيارة الموقع الرسمي من هنا .

سيرفر Nginx

الاصدارات 0.7.64, 0.8.18 والاقدم تدعم SSLv2 افتراضياً يمكنك التعديل على nginx.conf بوضع السطر الاتي وتعطيل هذه الخاصية

ssl_protocols TLSv1 TLSv1.1 TLSv1.2

كلمة اخيرة

ظهور عدد من ثغرات التشفير امر مقلق للغاية فنحن نعتمد على التشفير في كل مجلات الويب من نقل باسوردات او معلومات امنة والثغرات الخاصة بالتشفير قد زاد عددها وممكن المخفي اعظم ….. في اقرب فرصة اذا وجدنا الجمهور المناسب ممكن ان نفتتح قسم خاص بالتشفير وعلوم التشفير التي تعد من اهم فروع علم الحاسوب والويب العربي لا يملك الكثير حول موضوع التشفير ..

المصادر

- https://www.openssl.org/news/secadv/20160301.txt

- http://nginx.org/en/docs/http/ngx_http_ssl_module.html#ssl_protocols

- https://httpd.apache.org/docs/2.2/mod/mod_ssl.html#sslprotocol

تحياتي وتحيات فريق عمل isecur1ty

شكرا على المقال الرائع

نتمنى المزيد من هذه المقالات

و ان تم فتح قسم خاص بالتشفير سأكتب بعض المقالات عن طرق كتابة الخوارزميات و فكها ….

دمتم

عمل جيد شكرا على المقال الرائع

رائع انه الاختراق موجود وانكم تهتمون بهذا الشيء بقوة ومتابعة جميلة وان شاء الله قريبا جامعة عربية يكون لها اسم بين اسماء هذه الجامعات

دمتم بود

السلام عليكم . استاذ يا ريت احد يرد علينا بالخاص انا بعثت الكم رساله اريد اشترك معاكم بخصوص دورة الهكر الاخلاقي و دورة اختبار الاختراق انا من العراق اتمنى الرد حتى اعرف كيف ومتى وين والطريقة …..؟؟

شكرا اخي. على الشرح واتمنى لك التوفيق

جميل

great ♥

Private Market Place

what in there ?

1-Private Database Dumps

2-MarketPlace for sell/buy your product

Registering in board system need some money or you must verify yourself .

http://www.Sniff3r.com