مقال : نظرة على التحليل الجنائي الرقمي Digital Forensics

التحليل الجنائي الرقمي Digital Forensics هو دمج بين العلوم الجنائية التقليديه وعلوم الحاسب والشبكات بهدف استخراج الأدلة الرقمية “digital evidences” من أجهزة الحاسب وأجهزة الشبكة والأجهزة والوسائط الرقمية، الأدلة الرقمية يمكن أن تكون البيانات الرقمية المخزنة في الأجهزة الحاسوبية أو المنظومات الرقمية أو المنقولة بواسطتها والتي يمكن استخدامها في إثبات أو نفي جريمة قد تكون رقمية او غير رقمية . الهدف الرئيسي من التحليل الجنائي الرقمي هو التصدي للجرائم الرقمية وهي الجرائم التي ترتكب باستخدام الأجهزة الحاسوبية أو تلك التي تقع على المنظومات او الشبكات الرقمية. التحليل الجنائي الرقمي هو استخدام لتقنيات التكنلوجيا في عمليات التحقيق الجنائي للقضايا المخالفة للقانون، وتتضمن فحص الجهاز أو المنظومة الهدف وتحليل العمليات واسترجاع البيانات والملفات من أجل الحصول على دليل رقمي digital evidence يستخدم في التحقيقات القانونية .

وهذا العلم يحوي عدداً من التخصصات الفرعية ومنها:

- التحليل الجنائي الرقمي لأجهزة الحاسب

- التحليل الجنائي الرقمي لقواعد البيانات

- التحليل الجنائي الرقمي للشبكة

- التحليل الجنائي الرقمي للويب

- التحليل الجنائي الرقمي لأجهزة الموبايل

عملية التحليل الجنائي الرقمي يجب أن تتم وفق معايير واجراءات قانونية معتمدة من قبل المحكمة وأهم هذه الإجراءات هو المحافظة على الأدلة الرقمية التي تم اكتشافها بدون أي تعديل أو تخريب , كذلك توثيق كامل العمليات من لحظة الوصول لمكان الجريمة و العمليات التي تمت في مخبر التحليل الجنائي الرقمي لحين وصول الدليل الرقمي إلى المحكمة.

التحليل الجنائي الرقمي يمكن تطبيقه على أي جهاز يقوم بإرسال أو استقبال أو تخزين البيانات مثل أجهزة الموبايل وأجهزة الشبكة (router – switch) وأجهزة الحاسب والأجهزة اللوحية tablets .التحليل الجنائي الرقمي وبشكل مماثل للتحليل الجنائي العادي (تحليل DNA وفحص الطلقات النارية) الهدف منه هو الحصول على دليل يمكن أن يستخدم في المحكمة.

الدليل الرقمي:

الدليل الرقمي المعتمد من قبل المحكمة يمكن أن يكون أحد الأمور التالية:

- الأقراص الصلبة

- سجلات النظام system logs

- وسائط التخزين الخارجية (USB)

- سجلات الراوتر router logs

- رسائل البريد الالكتروني

- سجلات المحادثات

- أجهزة الهاتف

- شريحة الهاتف SIM card

- سجلات أجهزة الحماية (الجدار الناري firewall أو أجهزة كشف الاختراق IDS)

- سجلات قواعد البيانات

الدليل الرقمي يختلف بحسب الجريمة المعلوماتية مثلاً في حالات الابتزاز عبر الانترنت يمكن اعتماد رسائل البريد الالكتروني وسجلات المحادثه على أنها دليل رقمي وفي حالة اختراق منظومة معلوماتية يمكن اعتماد سجلات النظام وسجلات أجهزة الحماية.

التعامل مع الدليل الرقمي:

أول مهمة يجب على المحقق الرقمي القيام بها إنشاء صورة طبق الأصل للقرص الصلب bit stream image ومن ثم القيام بعمليات التحقيق الجنائي الرقمي على الصورة المأخوذة وليس على الجهاز الأصلي.

يمكن إنشاء صورة مطابقة للنظام الهدف باستخدام أدوات مثل: “Forensic Toolkit or EnCase” , كما يمكن القيام بهذه العملية باستخدام أدوات مجانية تعمل على نظام التشغيل كالي لينكس.

الأداة disk to disk) dd):

هي أداة تعمل من خلال سطر الأوامر وموجودة بشكل تلقائي في الكالي لينكس وتستخدم لنقل ونسخ الملفات بين الأقراص ويمكن من خلالها إنشاء صورة طبق الأصل للقرص الصلب في الجهاز الهدف باستخدام التعليمة التالية:

dd if=<source> of=<destination> bs=<byte size>

مثال :

dd if=/dev/sda2 of=/dev/sdb2 bs=512

هذه التعليمة سوف تقوم بخلق نسخة طبق الأصل bit-by-bit copy من القرص sda2 إلى القرص sdb2

كما يمكن القيام بهذه العملية عبر الشبكة، كما في المثال التالي:

البداية باستخدام التعليمة التالية على جهاز المحقق

nc -1 -p 8888 > evidence.dd

هذه التعليمة تجعل الجهاز ينصت على المنفذ 8888 ويقوم بحفظ الملفات التي يتم استقبالها في الملف evidence.dd

ومن ثم استخدام التعليمة التالية في الجهاز الهدف من أجل إرسال بيانات الصورة طبق الأصل للقرص الصلب عبر الشبكة إلى جهاز المحقق

dd if=/dev/hda1 | nc 192.168.0.2 8888 -w 3

في المثال السابق نفترض أن القرص المراد نسخه له الاسم hda1 وعنوان IP الخاص بجهاز المحقق هو 192.168.0.2 يجب أن تقوم باستبدال هذه القيم بحسب الحالة التي تعمل عليها.

بعد الانتهاء من أخذ الصورة المطابقة يجب أن نقوم بحساب قيمة الهاش hash (خوارزمية تشفير) لكل من القرص الصلب الأصلي وللصورة طبق الأصل لنتأكد من أن العملية تمت بشكل صحيح وحفظ هذه القيمة ليتم حفظ الصورة كدليل رقمي يمكن اعتماده من قبل المحكمة. كل أدوات التحليل الجنائي الرقمي تقوم بهذه العملية بشكل اتوماتيكي، كما يمكن القيام بها بشكل يدوي باستخدام التعليمة التالية في نظام كالي لينكس:

md5sum /dev/hda1

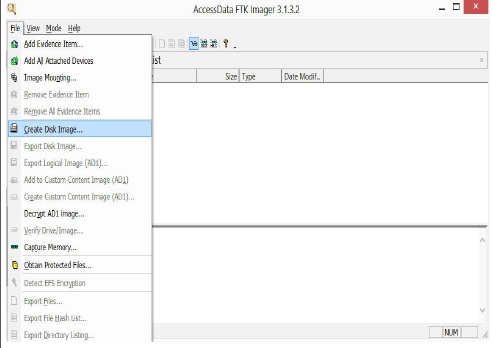

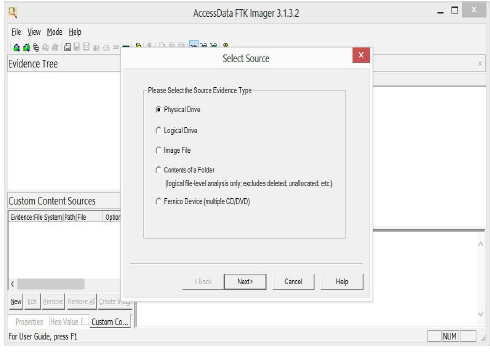

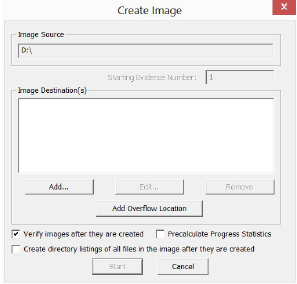

AccessData Forensic Toolkit:

هذه الأداة تسمح لنا بإنشاء صورة طبق الأصل للقرص الصل, بعد تحميل هذه الأداة وتنصيبها على الجهاز الهدف يمكننا خلق صورة مطابقة للقرص الصلب كما في الشكل التالي:

ومن ثم يمكننا تحدد نوع الدليل و المكان المراد حفظ الصورة فيه

وبعد انتهاء هذه العملية سوف نحصل على صورة طبق الأصل للقرص المطلوب ويجب حساب قيمة الهاش hash لكل من الصورة والقرص الأصلي ومقارنة القيم للتأكد من أن هذه العملية تمت بشكل صحيح وهذه الاداة يمكنها حساب الهاش المطلوب.

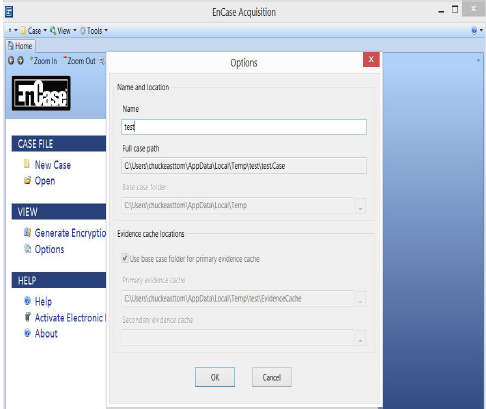

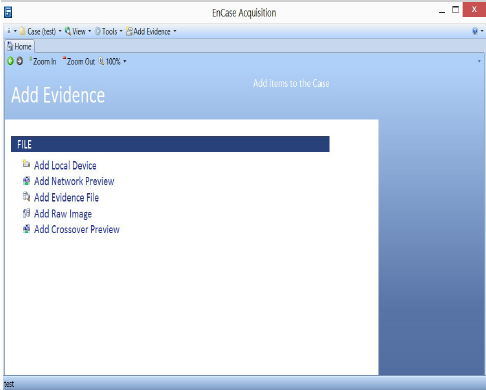

EnCase:

هذه الأداة تمكننا من إنشاء صورة طبق الأصل للقرص أو الجهاز الهدف, في هذه الاداة كل جزء من الدليل الرقمي هو جزء من ملف القضية case file , أول خطوة هي خلق قضية جديدة أو اختيار قضية سابقة للعمل عليها

ومن ثم يمكننا إضافة الدليل الرقمي لهذه القضية

نسخ الملفات غير مفيد في عملية التحليل الجنائي الرقمي لأنه في عملية النسخ لن نحصل على الملفات المخفية والملفات المحذوفة أما في عملية أخذ صورة مطابقة للنظام الهدف bit by bit فسوف نحصل على كل الملفات.

جهاز الحماية ضد الكتابة:

أحد أهم الامور التي يجب مراعاتها اثناء عملية التحقيق وهي حماية الدليل الرقمي عن طريق استخدام جهاز منع الكتابة write blocker على القرص الصلب. يجب منع الكتابة على القرص الصلب بشكل فوري وذلك قبل البدء بإنشاء الصورة طبق الأصل.

العديد من أنظمة التشغيل تقوم بالكتابة على القرص الصلب بشكل دوري لذلك يجب استخدام جهاز لمنع الكتابة على القرص الصلب.

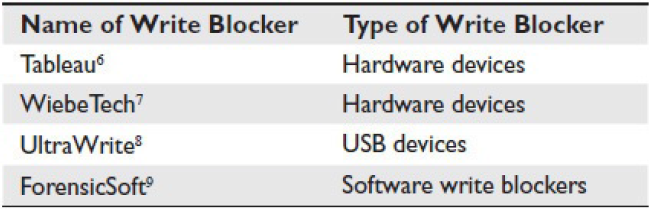

يوجد عدة أنواع من أجهزة منع الكتابة وهي تختلف بحسب نوع الوصلة ويمكن أن تكون SATA to SATA أو USB to SATA

الجدول التالي يحوي على أسماء وأنواع أجهزة منع الكتابة الأكثر استخداماً:

بعض الأمور المهمة التي يجب أن نهتم بها لحماية الدليل الرقمي هي منع الحقول الكهربائية الساكنة لأنها يمكن أن تخرب الدليل الرقمي ويتم ذلك باستخدام حقيبة خاصة مصممة خصيصاً لمنع الحقول الكهربائية الساكنة والتي تستخدم من أجل حفظ الأدلة الرقمية. مخبر التحليل الجنائي الرقمي يجب أن يكون معزول ولا يسمح بأي عملية اتصال مع الوسط الخارجي ويتم ذلك باستخدام شبكة من القضبان المعدنية التي تمنع الحقول الكهرومغناطيسية (قفص فراداي) وذلك لمنع الأجهزة من إرسال أو استقبال البيانات من عن بعد عبر الشبكة اللاسلكية أو شبكة الموبايل وايضا .

عند العمل مع أجهزة الموبايل فمن الضروري عزل الجهاز عن الشبكة، من الممكن حذف البيانات من عن بعد (بعض أجهزة الموبايل تؤمن ميزة حذف البيانات من عن بعد في حال فقدان أو سرقة الموبايل) ومن الممكن أيضاً الاتصال بالجهاز عبر الشبكة اللاسلكية أو عبر شبكة الموبايل والتعديل على البيانات وممكن أن يكون الجهاز مصاب ببرمجية خبيثة تقوم بإرسال المعلومات إلى طرف خارجي عبر الشبكة لذلك من الضروري عزل الجهاز عن الشبكة.

خطوات عملية التحليل الجنائي الرقمي:

- التخطيط لعملية التحقيق.

- تحديد العمليات الحالية.

- تحديد اتصالات الشبكة الحالية.

- جمع الأدلة الرقمية.

- التحقق من الدليل الرقمي.

- إعداد التقرير.

التخطيط لعملية التحقيق:

وضع خطة للقيام بعملية التحقيق الجنائي الرقمي وإعداد التقرير ومستندات التوثيق هي أمور مهمة في عملية التحقيق الجنائي الرقمي. من المهم إعداد التقرير وتوثيق النتائج بشكل دقيق لنحصل على دليل رقمي يتم اعتماده من قبل المحكمة بشكل رسمي. وضع خطة لمراحل وخطوات عملية التحقيق الرقمي هو أمر مهم وهذه الخطة يجب أن تشمل كيفية جمع الأدلة الرقمية وكيفية نقلها والحفاظ عليها ومن ثم كيفية تحليلها.

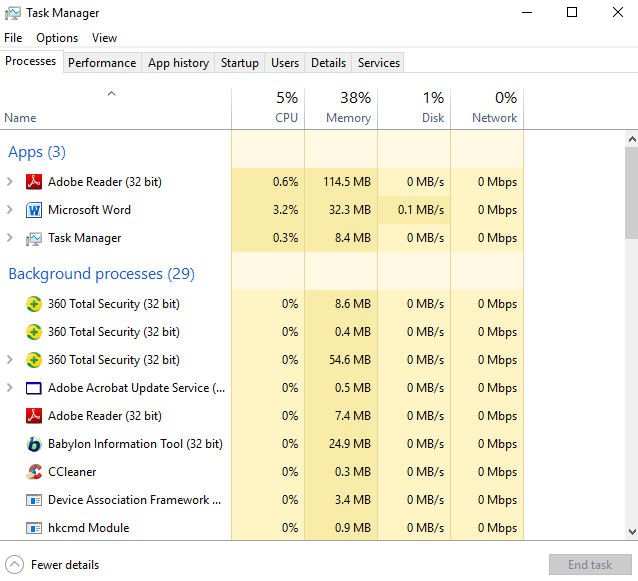

تحديد العمليات الحالية:

في نظام الويندوز فإن الضغط على CTRL, ALT and DELETE ومن ثم اختيار مدير المهام Task Manager سوف يظهر العمليات الحالية التي تعمل على النظام، كما في الشكل التالي:

يجب أن نقوم بأخذ لقطة للشاشة وحفظ الصورة التي تحوي على هذه النافذة لتوثيق كل العمليات التي تعمل حالياً وفي بعض الحالات يمكن أن تظهر عمليات خاصة ببرمجية خبيثة تعمل حالياً.

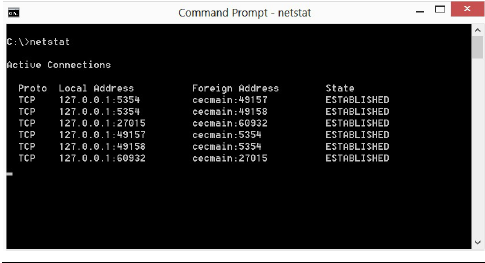

حالة الاتصالات بالشبكة:

يمكن معرفة كل الاتصالات الحالية بالشبكة من خلال التعليمة netstat كما يظهر في الشكل التالي:

هذه التعليمة تعمل في كل من نظام الويندوز ونظام لينكس وهي موجودة بشكل تلقائي في كل نظام تشغيل.

يوجد بعض الإضافات لهذه التعليمة والتي تساعد على كشف أو تحديد معلومات محددة وهي:

netstat -a: تعرض كل اتصالات البرتوكول TCP الفعالة مع رقم البورت لكل اتصال

netstat -p: تعرض الاتصالات الخاصة ببرتوكول محدد مثل TCP or ICMP

netstat -o: تعرض رقم العملية لكل اتصال process ID

netstat -r: تعرض جدول التوجيه routing table

يمكننا استخدام هذه الأوامر بشكل مشترك كما في التعليمة التالية:

netstat -a -o

net session :

تعمل بشكل مشابه ل netstat ولكنها تقدم معلومات مفيدة بشكل أكثر.

netstata تقوم بعرض معلومات عن اتصالات غير مفيدة ولكن net session تقوم فقط بعرض الاتصالات التي تؤسس لجلسة عبر الشبكة , هذه التعليمة تحتاج لصلاحيات المدير لتعمل run as administrator

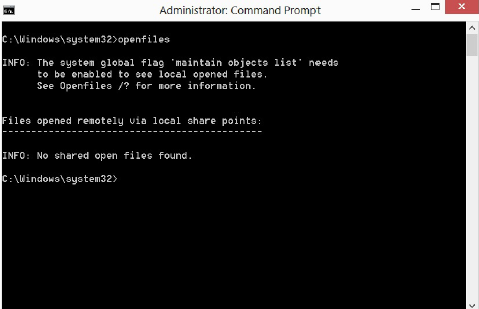

openfiles:

هذه التعليمة تقوم بعرض الملفات المسموح الوصول إليها عبر المشاركة وهي تحتاج لصلاحيات المدير لتعمل , وهي مفيدة في كشف إذا قام شخص خارجي بالوصول إلى ملفات في الجهاز المصاب عبر الشبكة.

يجب تنفيذ هذه التعليمات على الجهاز وأخذ صورة للشاشة screen shot لنتيجة التنفيذ وهذا يسمح لنا بتحديد حالة الجهاز ومن ثم يمكننا إيقاف تشغيل الجهاز ونقله إلى مخبر التحليل الجنائي الرقمي.

جمع الأدلة الرقمية:

أول سؤال يجب أن يتم الإجابة عنه هو كيف يمكننا الحصول على الدليل الرقمي؟؟

يوجد أنواع مختلفة من الأدلة الرقمية بحسب طبيعة الجريمة المرتكبة. إذا كان الدليل الرقمي موجود في جهاز حاسب أو في جهاز موبايل يجب ان نقوم بنقل هذا الجهاز إلى مخبر التحليل الجنائي الرقمي ويجب التأكد من منع الاتصال بهذا الجهاز أثناء عملية النقل (نقل الجهاز يتم من خلال حقيبة أو صندوق خاص يمنع أي اتصالات عبر الإشارات اللاسلكية) , وفي حال كان الدليل الرقمي في جهاز سيرفر يحوي على عدد من المواقع فمن الصعب قطع اتصال هذا الجهاز عن الشبكة أو حتى نقله لذلك وفي مثل هذه الحالة إذا كان يوجد سيرفر احتياطي backup فنقوم بوصله على الشبكة لحين إنشاء صورة طبق الأصل للسيرفر المصاب وإذا لم يكن يوجد نسخة احتياطية نقوم بإيقاف اتصال السيرفر عن الشبكة بشكل مؤقت للقيام بإنشاء صورة طبق الأصل ومن ثم إعادته للعمل.

في بعض الحالات من الصعب الوصول لمكان تواجد الجهاز المصاب لأسباب معينة ويجب أن نقوم بجمع الأدلة الرقمية من عن بعد ويمكننا استخراج الدليل الرقمي من عند بعد وذلك من خلال إنشاء صورة طبق الأصل للجهاز المصاب عبر الشبكة.

التحقق من الدليل الرقمي:

من المهم دائماً التحقق من الأدلة التي تم إيجادها لتجاوز احتمال وجود خطأ في الدليل الرقمي ويتم ذلك بإعادة خطوات التحليل وجمع الأدلة بأكثر من أداة مختلفة ومقارنة النتائج التي نحصل عليها.

إعداد التقرير:

التقرير النهائي يجب أن يحوي على كل شيء متعلق بالقضية وكل الملفات التي تم اكتشافها وتحليلها ويجب أن نذكر بالتقرير طريقة اكتشاف الدليل الرقمي والأدوات التي استخدمت في هذه العملية وتحديد معلومات الجهاز الهدف.

التقرير يجب أن يكون مقسم إلى الأقسام التالية:

- ملخص القضية

- طرق الفحص والتحليل

- النتائج

التحليل الجنائي الرقمي علم واسع وهو في حالة تطور مستمر ولا يمكن الإحاطة بكل تفاصيله بمقال واحد، علماً بأن هذا المقال يحتوي على أساسيات التحليل الجنائي الرقمي وهو الجزء الأول من سلسلة مقالات سيتم نشرها مستقبلاً وذلك بهدف اثراء المحتوى العربي بهذا العلم المتقدم.

بارك الله فيك جميل

مقال شامل شكرا و نتمنى المزيد من العطاء

مقال اكثر من رائع ومهم جدا

نرجو تكملة السلسلة حتى الوصول الى التحقيق الجنائي للهواتف

مع وضع الادوات والبرامج المجانية التي تقوم بذلك

بارك الله فيك ونرجوا منكم تقديم المزيد في هذا المجال وغيره لإثراء المحتوى العربي.

تسلم ايدك على هذا المقال الرائع والمفصل وقد استفدت منه كثيراً فى ابحاثى

فى انتظار الاعداد القادمة ان شاء الله

عاشت ايدك . مقال رائع ارجوا المساعدة في ربطه مع الانظمة التسامح مع الاخطا FAULT TOLERANCE