مقال : أختراق السيارات الجزء الأول – كيف يعمل بروتوكول CAN وكيف يقوم المخترقون بأستغلاله

اليوم معادنا مع مقال جديد من سلسله جديده من نوعها وفي الحقيقه أني متحمس له مثلك أو أكثر قليلا 😀

لقد أصبح مجال أختراق السيارات مجال واسع الأنتشار بالرغم أنه مجال جديد نوعا ,فكلما تصبح السيارات أذكي وأذكي تصبح معرضه للأختراق أكثر وأكثر وسنري كيف هذا ممكن في هذه المقاله.

في البدايه كتمهيد لما سنشرحه سنقوم بشرح كيف قاموا في مسلسل Mr.Robot الموسم الأول الحلقه الرابعه بأختراق السياره 😀

بعد أختيارهم لسياره مفتوحه جلسوا وأنتظروا وهم معهم جهاز يسمي بالـCode Grabber وهي أجهزه تستخدم في تسجيل الكود الذي يرسله ريموت السياره والذي يرسل في الغالب علي هيئه موجات راديو أو علي هيئه موجات أشعه تحت الحمراء (سنتحدث عن أجهزه تحكم السيارات بتفصيل أكثر بعد قليل)ومن ثم يكرره مجددا فتنفتح السياره وكأنك أستخدمت الريموت الأصلي وهذا ماقاموا بعمله.

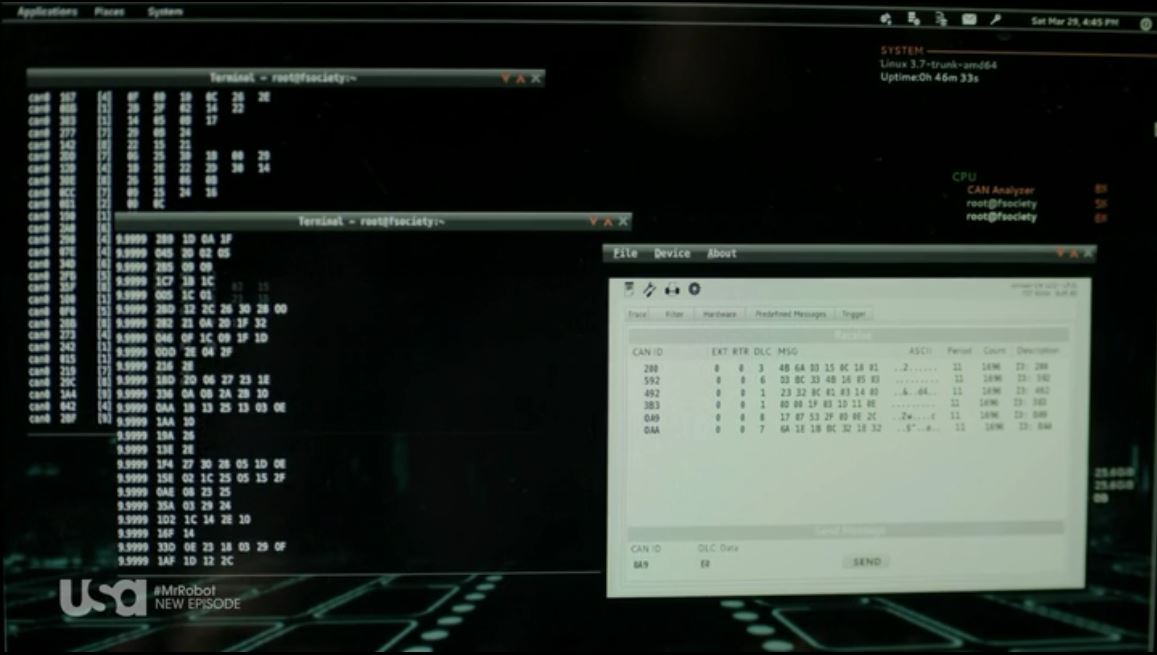

نري في المشهد الذي يليه قاموا بأيصال اللاب توب بالسياره من الداخل ومن ثم تبدأ ظهور أكواد عشوائيه تجري علي الشاشه.

بشكل التقني الذي حدث أنهم قاموا بتوصيل اللاب توب بالكومبيوتر الخاص بالسياره والذي هو يسمي بالـCAN Protocol والذي سنتكلم عنه بشكل مفصل اليوم.

مشكله هذا البرتوكول أنه Low-Level مما يعني أنه ليس به طبقات حمايه أو فلتره ولا يوجد به نظام توثيق أو تشفير فا تخيل أن تكون بداخل شبكه كهذه عديمه الحمايه ؟ ولذلك تقوم الشركات المصنعه للسيارات بمحاوله القفل وعزل أي طريقه للوصول لأي طريقه تصل بالمهاجم بالشبكه الخاصه بجهاز السياره وهنا تظهر براعه المخترق في الوصول لهذا الكومبيوتر أو هذه الشبكه

ومن ثم نري هذا المشهد حيث يقوم المخترق بضغط بعض الأزار في وجود هذا الأكواد ومن ثم تعمل السياره !

بشكل تقني مجددا الذي ترونه أمامكم هي أداتين وهما CANDump والتي تستخدم في عرض وتخزين الداتا المرسله في شبكه السياره والاداه الثانيه يأما CANPlayer أو CANSend فالصوره لا توضح الكثير ولكن الأولي تستخدم في أعاده أرسال الداتا المخزنه مسبقا والثانيه تستخدم في أرسال Frame محدد